Questões de Concurso Público IF-SE 2016 para Analista de Tecnologia da Informação - Suporte em Infraestrutura e Redes

Foram encontradas 70 questões

Sobre o Microsoft DNS Server e o BIND (Berkeley Internet Name Domain) avalie as afirmativas a seguir:

I. O BIND possui suporte à IPv6 desde a versão 9.

II. Integração, com replicação de zonas, entre o servidor Microsoft DNS e o BIND é possível desde o BIND 3.1.1.

III. O Microsoft DNS Server não permite ser configurado como Root Hint.

IV. Em uma zona DNS, um registro SOA (Start of Authority) indica o servidor DNS autoritário para zona.

Está CORRETO o que se afirma em:

Sobre o protocolo SMTP (Simple Mail Transfer Protocol), analise as afirmativas a seguir:

I. O endereço de e-mail da origem e a mensagem fazem parte do cabeçalho de uma mensagem SMTP.

II. O serviço DNS deve conter uma entrada do tipo MX que aponte para o servidor de correio eletrônico.

III. Atualmente, uma configuração padrão de um servidor SMTP deve permitir Open Relay.

Está CORRETO o que se afirma em:

Sobre as tecnologias de VPN, avalie os itens abaixo:

I. O IPsec é uma combinação de diferentes e diversas tecnologias criadas para prover uma melhor segurança, atuando na camada de transporte no modelo OSI. Utiliza técnicas como: criptografia de chave pública para assinar as trocas de chave de Diffie-Hellman; algoritmos para o transporte de grandes volumes de dados, com o DES; algoritmos para cálculo de hash como utilização de chaves, com o HMAC, junto com os algoritmos de hash tradicionais como o MD5 ou SHA, autenticando pacotes e certificados digitais assinados por uma autoridade certificadora, que agem como identidades digitais.

II. O SSL (Secure Sockets Layer) usa um sistema de criptografia que utiliza duas chaves para criptografar os dados, uma chave pública conhecida por todos e uma chave privada conhecida apenas pelo destinatário. O SSL permite uma eficaz maneira de obter segurança de dados em servidores web, como os de comércio eletrônico.

III. Quando uma rede quer enviar dados para outra rede por meio de uma VPN, um protocolo faz o encapsulamento do quadro normal com o cabeçalho IP da rede local e adiciona o cabeçalho IP da Internet atribuída ao Roteador, um cabeçalho AH, que é o cabeçalho de autenticação e o cabeçalho ESP, que é o cabeçalho que provê integridade, autenticidade e criptografia à área de dados do pacote. Quando esses dados encapsulados chegarem à outra extremidade, é feito o desencapsulamento e os dados são encaminhados ao referido destino da rede local.

Dentre os itens apresentados, temos que:

Em relação ao LDAP (Lightweight Directory Access Protocol), analise as afirmativas a seguir:

I. Protocolo projetado para acessar um serviço de diretório, baseado no padrão X.500, sobre TCP/IP.

II. A sigla dc (domain component) é o atributo para armazenamento do sobrenome do usuário.

III. O Active Directory da Microsoft implementa o serviço de diretório no protocolo LDAP.

Está CORRETO o que se afirma:

Analise as afirmativas abaixo sobre os atributos para <input> em HTML.

I. ____________________ especifica a URL de um arquivo que irá processar os dados quando o formulário for submetido.

II. ____________________ especifica como os dados do formulário serão codificados quando forem submetidos ao servidor (somente forms com o método post).

III. ____________________ especifica que um <input> deve ser preenchido antes da submissão.

Correspondem, respectivamente, às afirmativas I, II e III:

Avalie as afirmativas abaixo sobre orientação a objetos.

I. Interface é uma instância de um contrato abstrato entre a subclasse e superclasse.

II. A possibilidade de uma subclasse herdar características de mais de uma superclasse é chamada de Herança múltipla.

III. Objeto é uma instância de classe.

Analise as afirmativas abaixo sobre POO (Programação Orientada a Objetos).

I. ____________________ são classes onde os objetos nunca são instanciados diretamente.

II. ____________________ ocorre quando uma classe herda características de apenas uma superclasse.

III. ____________________ permite a comunicação entre objetos.

IV. ____________________ é o mecanismo utilizado para impedir o acesso direto aos atributos de um objeto.

Correspondem, respectivamente, às afirmativas I, II, III e IV:

Considere o seguinte comando SQL:

SELECT D.NM_DEPARTAMENTO, SUM(P.SALARIO)

FROM TB_DEPARTAMENTO D INNER JOIN TB_PROFESSOR P

ON (D.COD_DEPARTAMENTO = P.COD_DEPARTAMENTO)

É CORRETO afirmar:

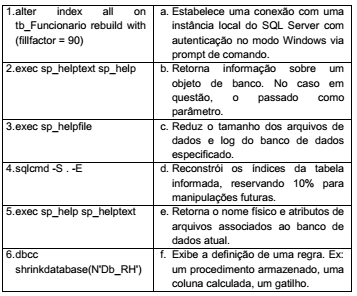

Em relação ao MS SQL Server 2012, relacione as duas colunas da tabela a seguir de forma a conciliar o comando da coluna da esquerda com a explicação do que está sendo feito na coluna da direita.

A correlação CORRETA das colunas é: