Questões de Concurso Público EBSERH 2017 para Analista de Tecnologia da Informação - Suporte e Redes (HUJB – UFCG)

Foram encontradas 50 questões

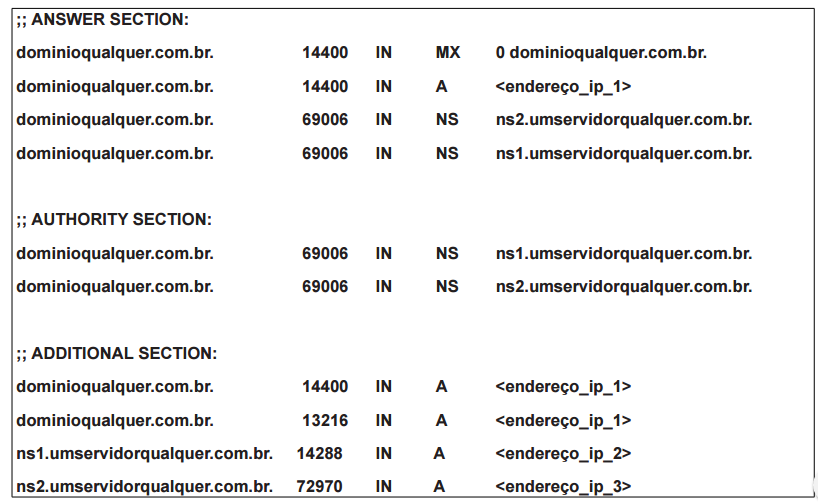

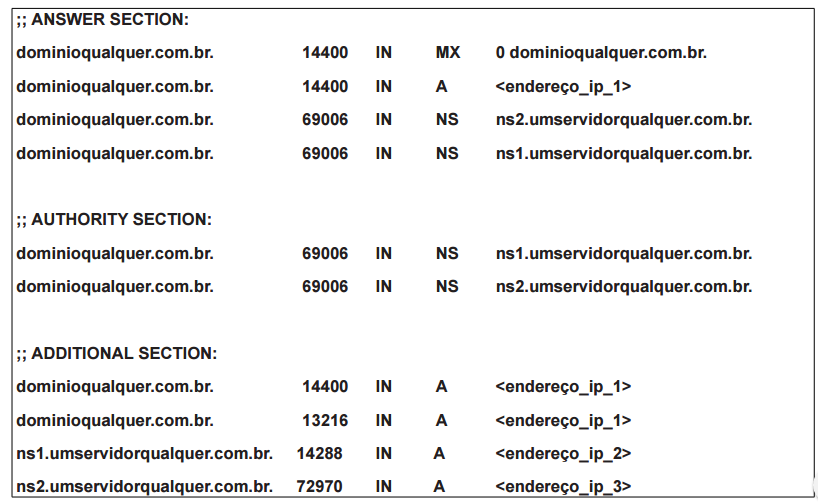

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema. Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.