Questões de Concurso Público IMETRO-PA 2010 para Técnico em Gestão de Informática

Foram encontradas 40 questões

A placa-mãe possui um ______________ que percorre todo o seu comprimento e ______________, nos(as) quais serão ligados os conectores das placas controladoras dos dispositivos de E/S. Às vezes, existem dois _____________: um de ___________________, para as placas de E/S mais modernas, e outro de _________________, para as antigas.

I – 11110110111

II – 11110111100

III – 11111001100

IV – 11111011000

(_) 7BC

(_) 7D8

(_) 7B7

(_) 7CC

A sequência correta é:

Considerando os dados apresentados, julgue os itens abaixo como Verdadeiros (V) ou Falsos (F) e, em seguida, assinale a opção correta.

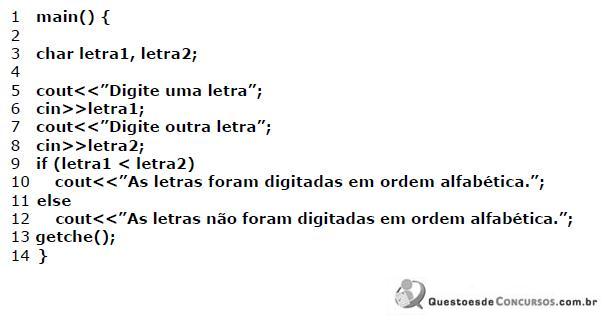

I – Caso o valor da variável letra1 seja preenchido com c e o valor da variável letra2, com f, será exibida a mensagem As letras foram digitadas em ordem alfabética.

II – O programa irá acusar um erro, pois é impossível utilizar o operador < com variáveis do tipo char.

III – Caso o valor da variável letra1 seja preenchido com T e o valor da variável letra2, com d, será exibida a mensagem As letras não foram digitadas em ordem alfabética.

IV – Se for informada a mesma letra tanto para a variável letra1 quanto para a variável letra2, não será exibida nenhuma mensagem, pois as letras não possuirão ordem crescente ou decrescente.

A sequência correta é:

O Diagrama de Fluxo de Dados (DFD) é composto basicamente de quatro elementos: _____________________, que são categorias lógicas de coisas ou pessoas que representam uma fonte ou destino para transações; _____________________, que podem ser considerados como um tubo por onde passam pacotes de dados; ____________________ que serão executados(as) pelo sistema; e ___________________, nos quais os dados são definidos como armazenamento entre os processos.

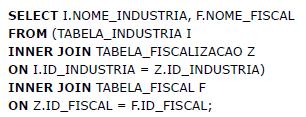

diversas indústrias. Com vistas a otimizar ações e a identificar falhas na busca do bom desempenho das tarefas pertinentes à

metrologia legal e à qualidade industrial, os dados coletados nessas verificações estão sendo armazenados em um banco de

dados.

Assinale a opção que apresenta comando SQL cujo retorno seja o mesmo do exemplo acima.

diversas indústrias. Com vistas a otimizar ações e a identificar falhas na busca do bom desempenho das tarefas pertinentes à

metrologia legal e à qualidade industrial, os dados coletados nessas verificações estão sendo armazenados em um banco de

dados.

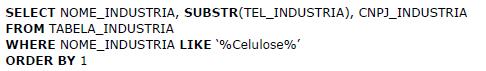

diversas indústrias. Com vistas a otimizar ações e a identificar falhas na busca do bom desempenho das tarefas pertinentes à

metrologia legal e à qualidade industrial, os dados coletados nessas verificações estão sendo armazenados em um banco de

dados.

I – Métodos de criptografia que utilizam a mesma chave para codificação e decodificação são classificados como assimétricos.

II – O método RSA (Rivest, Shamir e Adleman) baseiase na dificuldade de se fatorar em números muito grandes.

III – O método DES (Data Encryption Standard) codifica blocos de 64 bytes de texto normal, gerando 64 bytes de texto criptografado.

IV – A tarefa de gerar, transmitir e armazenar chaves em um sistema de segurança é denominada gerenciamento de chaves.

A sequência correta é: