Questões de Concurso Público PC-PI 2018 para Perito Criminal – Informática

Foram encontradas 60 questões

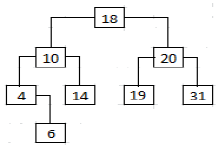

1. enfileira ('amarelo', F) 2. enfileira ('branco', F) 3. enfileira ('verde', F) 4. enfileira ('vermelho', F) 5. desenfileira (F) 6. desenfileira (F) 7. enfileira ('azul', F) 8. enfileira (desenfileira (F), F)

O resultado final das operações resulta em:

Nesse modelo em particular, o propósito específico é disponibilizar serviços por meio de interfaces como um navegador de Internet. As aplicações em nuvens são multi-inquilinos, ou seja, são utilizadas por diversos clientes simultaneamente. Nesse modelo os usuários podem executar aplicativos através de múltiplos dispositivos na infraestrutura em nuvem. Exemplos, neste contexto, são o Google Docs, Salesforce. Considerando a afirmação apresentada, a mesma se refere ao modelo:

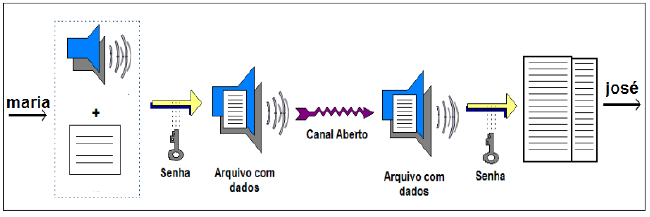

A imagem destaca um procedimento de:

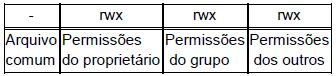

I. O comando adduser ao criar um usuário também cria seu diretório /home, entretanto esses diretórios home possuem nível de permissão 755, permitindo assim que quaisquer outros usuários possam ver o conteúdo de outros diretórios home. II. As permissões de arquivos e diretórios dos usuários possuem atributos descritos conforme estrutura apresentada a seguir:

III. Os usuários são identificados dentro do sistema por um UID (User Identifier), no qual o usuário root possui UID 1. O comando # id mostra qual o UID do usuário logado no sistema.

Está CORRETO apenas o que se afirma em:

I. O padrão WEP tem como algoritmo de criptografia o RC4 (Ron’s Cipher 4). Trata-se de um algoritmo de fluxo (stream cipher) que utiliza um mecanismo de verificação de integridade CRC32 (Cyclic Redundancy Check) de 32 bits. II. O EAP faz uso de métodos legados. Exemplos desses métodos são: TTLS (Tunneled Transport Layer Security) e o PEAP (Protected EAP) para sistema de autenticação pré-existente. III. O WPA é razoavelmente mais forte que o padrão WEP, pois estabeleceu um novo esquema de verificação de integridade, por meio do protocolo TKIP (Temporal Key Integrity Protocol), substituindo o mecanismo de verificação de integridade CRC pelo MD5 (Message-Digest algorithm). IV. Sobre o WPA2, seu diferencial está no fato de o mesmo ter abandonado a criptografia de fluxo e o RC4 e adotado o CCMP (Conter Mode with Cipher Block) como novo sistema de criptografia que faz uso do algoritmo de criptografia AES (Advanced Encryption Standard) que se baseia em algoritmo de criptografia por blocos (block cipher).

Está CORRETO apenas o que se afirma em:

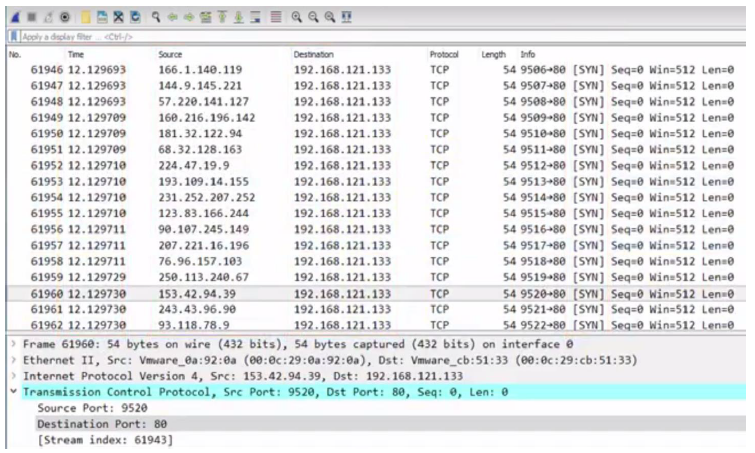

Esse ataque tem a habilidade de introduzir pacotes na Internet com uma fonte falsa de endereço sendo conhecido como ______________. É uma das muitas maneiras pelas quais o usuário pode se passar por outro. Marque a única alternativa que preenche CORRETAMENTE a lacuna da afirmação:

Considerando as informações apresentadas, sobre sistema de detecção de intrusos IDS, marque a única alternativa CORRETA. Qual das aplicações/sistemas a seguir é nativamente um IDS de domínio público?