Questões de Concurso Público EMGEPRON 2021 para Analista Técnico (Segurança da Informação)

Foram encontradas 50 questões

Três exemplos de práticas de gerenciamento de cada uma das categorias I / II / III são, respectivamente, gerenciamento:

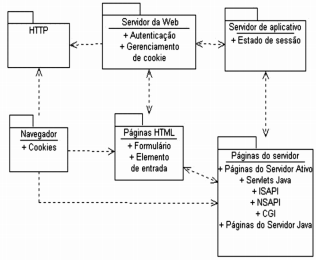

Os principais componentes do padrão dessa arquitetura estão no servidor. Entre os principais componentes, dois são detalhados a seguir. I. Representa o principal ponto de acesso para todos os navegadores de cliente, que acessam o sistema por meio de pedidos de páginas em HTML estático ou páginas do servidor. Dependendo da solicitação, esse componente pode iniciar algum processamento no próprio servidor. Se o pedido de página for para um módulo da página com scripts do servidor, esse componente delegará o processamento para o interpretador de script ou módulo executável apropriado. De qualquer forma, o resultado será uma página em formato HTML, apropriada para ser processada por um browser. II. Representam páginas da web que passam por implementações no servidor por meio de scripts, processadas por meio de um filtro no servidor do aplicativo ou de módulos executáveis. Essas páginas têm possibilidade de acesso a todos os recursos do servidor, incluindo componentes da lógica do negócio, bancos de dados, sistemas legados e sistemas de contabilidade comercial. Os componentes da arquitetura detalhados em I e II são denominados, respectivamente:

• Utiliza duas chaves distintas, uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono. • Quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la. • A chave privada pode ser armazenada de diferentes maneiras, como um arquivo no computador, um smartcard ou um token. • Exemplos desse método criptográfico são RSA, DSA, ECC e Diffie-Hellman.

Esse método é conhecido como criptografia de chaves:

Os tipos de IDS caracterizados em I e II são denominados, respectivamente:

Esse software malicioso é conhecido por:

Os princípios detalhados em I, II, III e IV são denominados, respectivamente:

Os três tipos descritos em I, II e lII são denominados, respectivamente, firewalls:

Os protocolos caracterizados em I e II são conhecidos, respectivamente, por:

A seguir são listados dois métodos entre os mais utilizados nos sistemas de autenticação. I. Usa senhas categorizadas como fatores de conhecimento, representadas por uma combinação de números, símbolos. É uma ótima maneira de proteção na Autenticação Digital. II. Usa características fisiológicas ou comportamentais dos indivíduos que incluem, mas que não se limitam à impressão digital, geometria da mão, varredura de retina, varredura de íris, dinâmica de assinatura, dinâmica de teclado, impressão de voz e varredura facial.

Os métodos descritos em I e II são denominados, respectivamente, autenticação:

As figuras I e II representam duas topologias utilizadas na implementação de redes de computadores.

I.

II.

Do ponto de vista físico, as topologias em I e lI são conhecidas, respectivamente, por:

Essa funcionalidade é conhecida por: