Questões de Concurso Público UFPB 2012 para Assistente em Administração

Foram encontradas 200 questões

(ALVES, Rubem. A morte lhe cai bem. Jornal Vanguarda. Categoria: Crônicas._São Paulo, 09 abr l l t h , 2008. Disponível em: www.j.vanguarda.com.br/site2012/category/cronicas. Acesso em:04 de out de 2012.

A forma verbal Cometa apresenta-se flexionada no modo imperativo.

(ALVES, Rubem. A morte lhe cai bem. Jornal Vanguarda. Categoria: Crônicas._São Paulo, 09 abr l l t h , 2008. Disponível em: www.j.vanguarda.com.br/site2012/category/cronicas. Acesso em:04 de out de 2012.

A expressão um crime pode ser substituída por "um homicídio" sem alteração de sentido.

(ALVES, Rubem. A morte lhe cai bem. Jornal Vanguarda. Categoria: Crônicas._São Paulo, 09 abr l l t h , 2008. Disponível em: www.j.vanguarda.com.br/site2012/category/cronicas. Acesso em:04 de out de 2012.

0 uso da expressão velho frouxo revela um ponto de vista da personagem, em relação a seu cônjuge.

(ALVES, Rubem. A morte lhe cai bem. Jornal Vanguarda. Categoria: Crônicas._São Paulo, 09 abr l l t h , 2008. Disponível em: www.j.vanguarda.com.br/site2012/category/cronicas. Acesso em:04 de out de 2012.

A expressão uma vez na vida indica uma circunstância temporal, intensificando o desejo de dona Violeta.

(ALVES, Rubem. A morte lhe cai bem. Jornal Vanguarda. Categoria: Crônicas._São Paulo, 09 abr l l t h , 2008. Disponível em: www.j.vanguarda.com.br/site2012/category/cronicas. Acesso em:04 de out de 2012.

A reticência utilizada em filho da... indica a omissão de um termo, sem prejuízo para o entendimento da informação no texto.

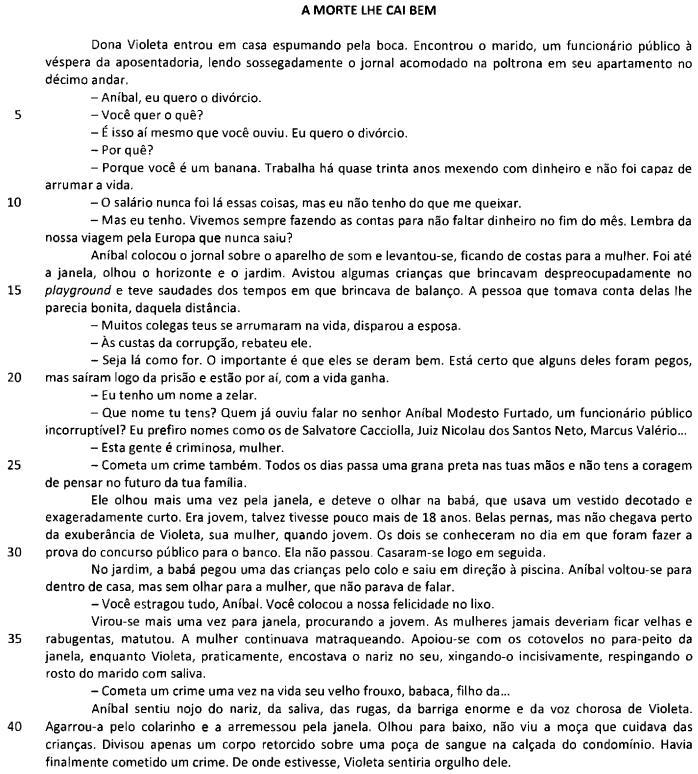

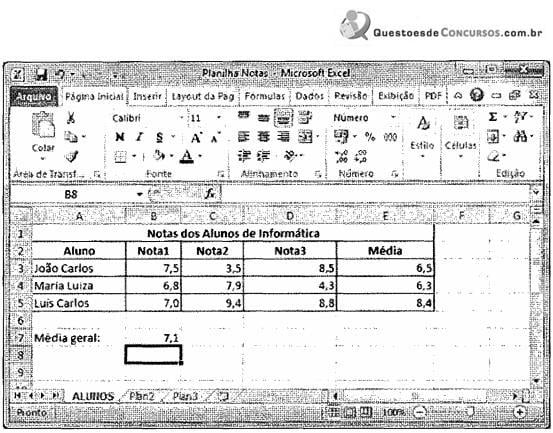

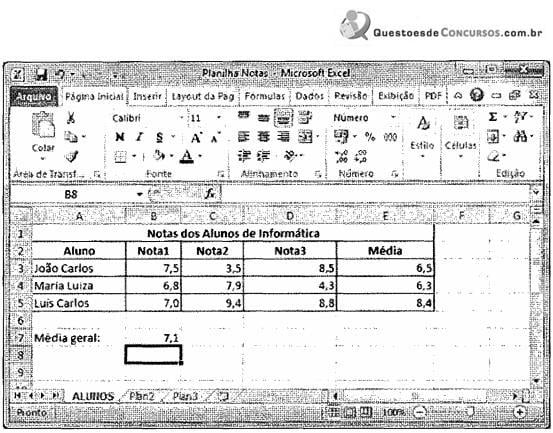

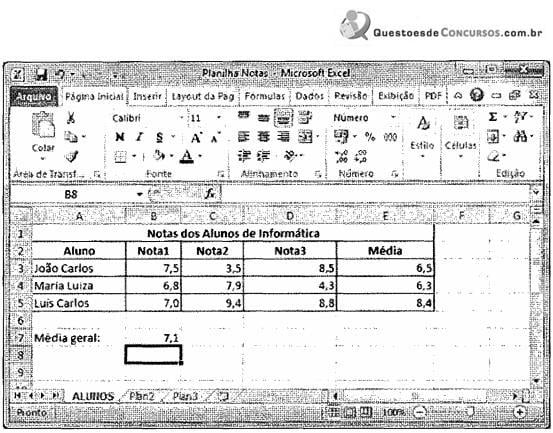

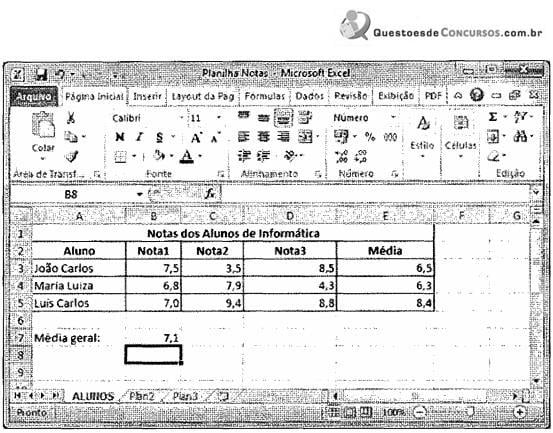

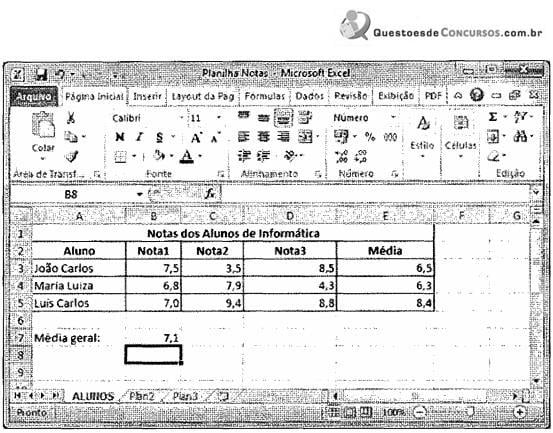

De acordo com a planilha mostrada na figura, julgue o item abaixo:

A média do aluno João Carlos (célula E3) pode ser calculada usando-se a fórmula =MÉDIA(B3:D3) ou =SOMA(B3+C3+D3/3).

De acordo com a planilha mostrada na figura, julgue o item abaixo:

A formatação do texto Notas dos Alunos de Informática pode ser obtida através da opção Mesclar e Centralizar.

De acordo com a planilha mostrada na figura, julgue o item abaixo:

O número de alunos que possuem a Nota1 registrada na planilha pode ser calculado utilizando-se a fórmula =CONT.NÚM(B3:B5).

De acordo com a planilha mostrada na figura, julgue o item abaixo:

Ordenar automaticamente a planilha pela coluna Aluno não é possível, pois o Excel não possui esta funcionalidade.

De acordo com a planilha mostrada na figura, julgue o item abaixo:

A média geral das notas dos alunos pode ser calculada digitando-se na célula B8 uma das seguintes fórmulas =MÉDIA(E3:E5) ou =MÉDIA(B3:E5).

O Google Chrome permite que, ao se digitar um termo na barra de endereços (omnibox), este seja pesquisado através do mecanismo de pesquisa padrão.

A navegação InPrivate impede que o Internet Explorer 9 armazene dados como histórico de navegação, dados de formulários e senhas de uma sessão de navegação do usuário, mas todos os cookies e arquivos temporários permanecem registrados no computador após o encerramento da navegação e o fechamento do navegador.

O Mozilla Firefox permite que o armazenamento de dados pessoais do usuário (histórico de navegação e downloads, por exemplo) seja configurado através dos itens Ferramentas, Opções, Segurança que estão disponíveis a partir da barra de menus.

Os navegadores Google Chrome, Internet Explorer e Mozilla Firefox permitem a operação de importar Favoritos, mas apenas o Google Chrome e o Internet Explorer permitem a operação de exportar Favoritos.

O navegador Mozilla Firefox permite que a exibição das barras de menu e a de navegação sejam configuradas para ser exibidas ou não na tela inicial.

O compartilhamento de arquivos através das redes P2P (Peer-to-Peer) como o BitTorrent podem transmitir software malicioso ou expor a estranhos as informações de computadores individuais e corporativos.

Worms são programas de software mal-intencionados que incluem uma variedade de ameaças, tais como vírus de computador, podcasts e cavalos de Tróia.

A técnica de filtragem de pacotes, principal mecanismo de segurança utilizado pelos servidores Web, atua examinando os cabeçalhos dos pacotes de dados que trafegam entre a rede confiável e a Internet.

A segurança das redes sem fio Wi-Fi que usam o protocolo WEP (Wired Equivalent Privacy) foi melhorada através do padrão Wi-Fi protected Access 2 (WP2), o qual utiliza chaves criptografadas mais longas para se prevenir a descoberta dessas chaves.

Certificados de segurança ou certificados digitais, nos quais uma autoridade certificadora (Certificate Authority) valida a identidade do usuário, são arquivos de dados usados para se determinarem a identidade de pessoas e de ativos eletrônicos, a fim de se protegerem transações online.