Questões de Concurso Público UFSBA 2014 para Analista de Tecnologia da Informação

Foram encontradas 110 questões

Ferramentas OLAP funcionam sobre dados multidimensionais, caracterizados por atributos de dimensão e medida. Devido à sua grande capacidade de cruzamento de dados,é possível utilizar essas ferramentas para dar suporte a decisões, ainda que as bases de dados possuam pouco volume de dados.

Os comandos commit e rollback são utilizados, respectivamente,para confirma e desfazer instruções do tipo DML e DDL em um banco de dados.

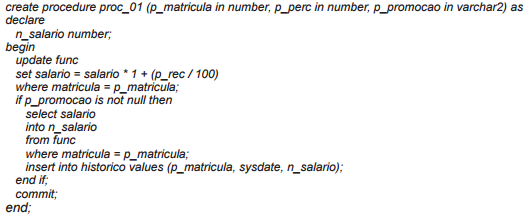

Se,na execução da procedure em PL/SQL apresentada a seguir,o terceiro parâmetro for nulo,apenas a tabela FUNC será manipulada.

A execução apresentada do script deflagrará a execução da trigger trg_01,construída em PL/SQL, que é demonstrada a seguir.

update tabela_a

set coluna_a = ‘X’

where coluna_b = ‘Y’;

create trigger trg_01

before delete on tabela_a

begin

insert into tabela_b values (‘W’, ‘K’);

end;

Um dos 13 (treze) diagramas definidos na versão 2.0 da linguagem UML (Unified Modeling Language) é o de Caso de Uso,e,nesse diagrama, um ator pode representar o papel que um ser humano ou um dispositivo de hardware desempenha no sistema, mas nunca outro sistema.

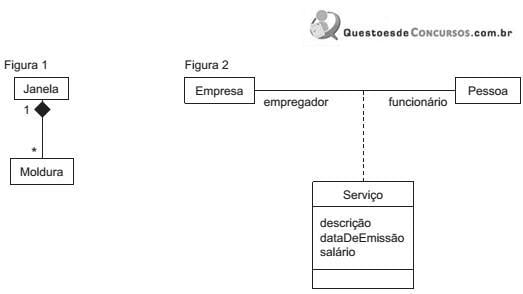

Considerando-se os diagramas de classe apresentados, é correto afirmar que a Figura1 representa uma associação de composição e que,na Figura 2,a classe “Serviço" é uma classe de associação.

Na modelagem UML, o Diagrama de Sequência demonstra a associação entre os objetos e suas interações organizadas em uma sequência de tempo.

Aplicações desenvolvidas para ambiente WEB podem ter um fluxo de navegação entre páginas que seja complexo, mas o melhor diagrama UML para modelar esse fluxo é o de Sequência.

Considerando a árvore mostrada, em que o nodo A é a raiz da árvore, a visita aos nodos feita em pré-ordem resultará na seguinte sequência: ABDEFCG.

Para a criação de objetos utilizando a linguagem Java, devem-se usar expressões contendo a palavra-chave new.

Todo programa escrito em Java Script–que não é uma linguagem orientada a objetos–pode alterar o conteúdo de uma página HTML que esteja sendo exibida em um browser.

Ao ser executado o código apresentado, escrito em linguagem Java, o resultado exibido será 706010.

No Windows Server 2003, a validação do nome do usuário é suficiente para a autenticação no IIS.

Uma alternativa para conseguir melhorar o desempenho de alguns sistemas computacionais é a adoção de computação em aglomerados (cluster) e de computação em grades (grids),em que, geralmente, os aglomerados utilizam hardwares,sistemas operacionais e softwares heterogêneos,e as grades, hardwares similares e o mesmo sistema operacional.

Tendo o tempo como um parâmetro fundamental, os sistemas operacionais de tempo real são geralmente empregados quando ações devem ser tomadas sem instantes determinados ou intervalos de tempo determinados,como o controle de máquinas em linhas de produção.

Em uma unidade de disco do Windows 2003/2008, que esteja formatada como NTFS, é possível negar ao administrador do ambiente o acesso a arquivos e pastas, embora esse administrador possa utilizar o recurso de tomar posse (take ownership) para burlar esse bloqueio e se apropriar dos arquivos

Um dos recursos de segurança presentes no Windows 2003/2008 é o identificador de segurança (Security Identifier–SID)único de cada usuário,que pode ser utilizado para dar permissões de acesso a recursos,e,devido à sua importância e seu custo computacional,é reutilizado automaticamente pelo sistema quando um SID,de corrente da exclusão do usuário que o utilizava,é liberado

Tomando como base o modelo de referência OSI, a camada de Enlace de Dados é responsável pela divisão em quadros (frames) das informações a serem transmitidas pela camada Física, sendo ainda função dela o endereçamento físico dos equipamentos envolvidos na comunicação e a definição de melhores rotas até o destino.

Quando acessamos recursos baseados no modelo cliente / servidor, existe a separação dos papéis dos agentes envolvidos: o cliente solicita recursos a um servidor, e o servidor disponibiliza estes recursos ao cliente. Para que isso ocorra, é possível utilizar duas ou mais camadas no processo,como,um cliente requisita dados de um servidor de aplicação,que,por sua vez, requisita dados a um servidor de banco de dados antes de retornar a solicitação ao cliente.