Questões de Concurso Público UNIFAL-MG 2023 para Técnico de Tecnologia da Informação

Foram encontradas 50 questões

Francisco é técnico em tecnologia da informação em uma universidade e deseja subdividir sua rede classe C 200.131.25.0/24 em 8 sub-redes. Qual máscara ele deve utilizar para realizar esta divisão?

ELIAS, G.; LOBATO, L. C. Arquitetura e Protocolos de Rede TCP-IP. 2 ed. Rio de Janeiro: RNP/ESR, 2013.

Disponível em: <http://pt.scribd.com/doc/83505510/Arquitetura-e-protocolos-de-rede-TCP-IP>. Acesso em: 15 fev. 2023.

Qual protocolo da camada de transporte provê o fluxo confiável de dados e é orientado à conexão?

Qual alternativa corresponde adequadamente aos blocos de endereços IPv4 reservados pela IANA (do inglês Internet Assigned Numbers Authority) para redes privadas?

Para se utilizar um hipervisor que execute diretamente no hardware do servidor, o hipervisor a ser utilizado deve ser do tipo

Álvaro, integrante de uma equipe de tecnologia da informação, utiliza na sua infraestrutura com 6 hosts em sua Pool de servidores, o hipervisor XCP-ng. Ele deseja setar o número máximo de falhas de host (do inglês maximum host failure number) para 2. Para isso, ele deve utilizar o comando:

Qual protocolo deve ser adotado?

A implementação da rede WLAN e a autenticação dos seus usuários através de suas senhas pessoais é possível com:

I. Na fase de Planejamento da Contratação tem-se a instituição da Equipe de Planejamento da Contratação, a elaboração do Estudo Técnico Preliminar da Contratação e a elaboração do Termo de Referência, etapas que devem ser seguidas mesmo nos casos de inexigibilidade, dispensa de licitação ou licitação dispensada e adesão à Ata de Registro de Preços, salvo quando a estimativa de preços da contratação seja inferior ao disposto no inciso II do art. 75 da Lei nº 14.133, de 1º de abril de 2021. II. São considerados recursos de TIC equipamentos e dispositivos baseados em técnica digital, com funções de coleta, tratamento, estruturação, armazenamento, comutação, transmissão, recuperação ou apresentação da informação, a exemplo de: desktops, notebooks, coletores de dados do tipo personal digital assistant - PDA, equipamentos de coleta de dados satelitais, monitores de vídeo, impressoras, impressoras térmicas, scanners de documentos, tablets, incluindo-se serviços de manutenção e suporte desses equipamentos; III. Para aquisições cuja estimativa de valor esteja abaixo de R$ 57.208,33, a aplicação desta norma é facultativa, inclusive em relação ao alinhamento do PDTIC do órgão ou entidade e à Estratégia de Governo Digital, devendo ser integradas à Plataforma gov.br, nos termos do Decreto nº 8.936, de 19 de dezembro de 2016, e suas atualizações, quando tiverem por objetivo a oferta digital de serviços públicos. IV. Na Instrução Normativa está previsto o gerenciamento de riscos, como sendo o processo para identificar, avaliar, administrar e controlar potenciais eventos ou situações, para fornecer razoável certeza quanto ao alcance dos objetivos da organização pertinentes com a contratação, que precisa ser realizado exclusivamente na fase do Planejamento da Contratação, materializando-se no Mapa de Gerenciamento de Riscos. V. O Modelo de Gestão do Contrato descreverá como a execução do objeto será acompanhada e fiscalizada pelo órgão ou entidade, observando, quando possível, fixação dos critérios de aceitação dos serviços prestados ou bens fornecidos, procedimentos de teste e inspeção para fins da avaliação do cumprimento das exigências de caráter técnico, fixação dos valores e procedimentos para retenção ou glosa no pagamento, sem prejuízo das sanções cabíveis, definição clara e detalhada das sanções administrativas, e procedimentos para o pagamento, descontados os valores oriundos da aplicação de eventuais glosas ou sanções.

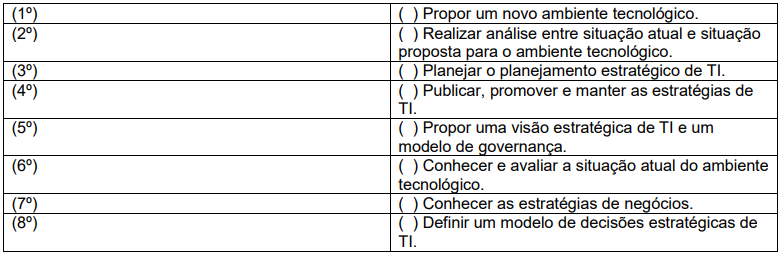

Tendo em vista que a implantação da Governança de TI deve ser precedida de um planejamento estratégico de TI, analise o quadro abaixo, identificando corretamente a sequência das etapas para a realização de um planejamento estratégico de TI:

A sequência correta que identifica as etapas para a realização de um planejamento estratégico é:

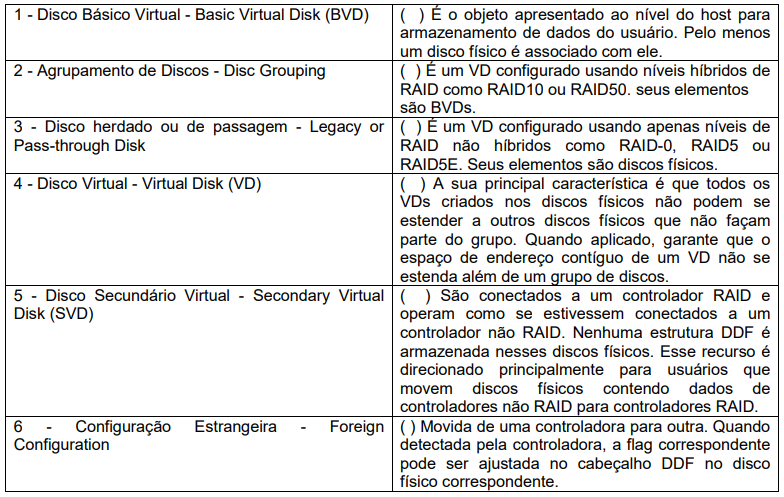

Sobre a tecnologia RAID, analise as afirmações a seguir, marcando a alternativa correta:

I. O RAID 1 é conhecido como “divisão de dados”, em que duas ou mais unidades são acessadas em paralelo, sendo que os dados serão divididos entre as unidades presentes no arranjo. Ao se utilizar este modo é possível obter aumento no desempenho, pois as velocidades das unidades de armazenamento são, teoricamente, somadas, ao invés de um único acesso. II. Uma das técnicas disponíveis com o RAID é o “espelhamento”, configurando uma unidade para ser cópia idêntica de outra. Este recurso passa a ser possível a partir do RAID 3, não sendo mais necessário gravar dados de paridade. III. Os modos RAID 5 e 6 são modos que gravam informações de paridade, sendo que o 5 grava as informações nas mesmas unidades de armazenamento e exige um mínimo de três unidades de armazenamento, e o 6 grava duas informações de paridade, o que torna o arranjo mais confiável, mas exige mínimo de quatro unidades de armazenamento. IV. No modo RAID 10 são formados dois arranjos RAID 0 e, em seguida, é montado um arranjo RAID 1 com os dois arranjos anteriores. Essa forma de disposição faz com que o RAID 10 seja mais confiável que o RAID 0+1.

Sobre os meios físicos de comunicação para redes de dados, analise as afirmações a seguir e marque a alternativa correta:

I. Os cabos de par trançado CAT 5E operam entre 155 Mbps e Gigabit Ethernet, tendo como aplicação usual Telerradiologia, sistemas blindados, redes especializadas de ensino e de governo. II. Os cabos de par trançado CAT 6A, com taxa de operação de até 400MHz, são os primeiros a suportar, de maneira completa, a transmissão 10 Gigabit Ethernet (10GBASE-T). III. Os cabos de fibra óptica são imunes à interferência eletromagnética e resistentes à corrosão, sendo formados por um núcleo extremamente fino de vidro ou plástico especial, com uma cobertura de fibra de vidro, com uma camada de plástico protetora chamada cladding, seguida de uma cada de isolamento e, finalmente, uma camada externa chamada bainha. IV. As fibras ópticas são fabricadas em diversos padrões, indo desde a 100BASE-SX, com taxa de transmissão módica de 100Mb/s, passando pela 10GBASE-ZR/ZW, com taxa de transmissão de 10Gb/s e alcance de até 80Km, chegando até às fibras 100GBASE-ER4, com taxa de transmissão de 100Gb/s e alcance de até 40Km.

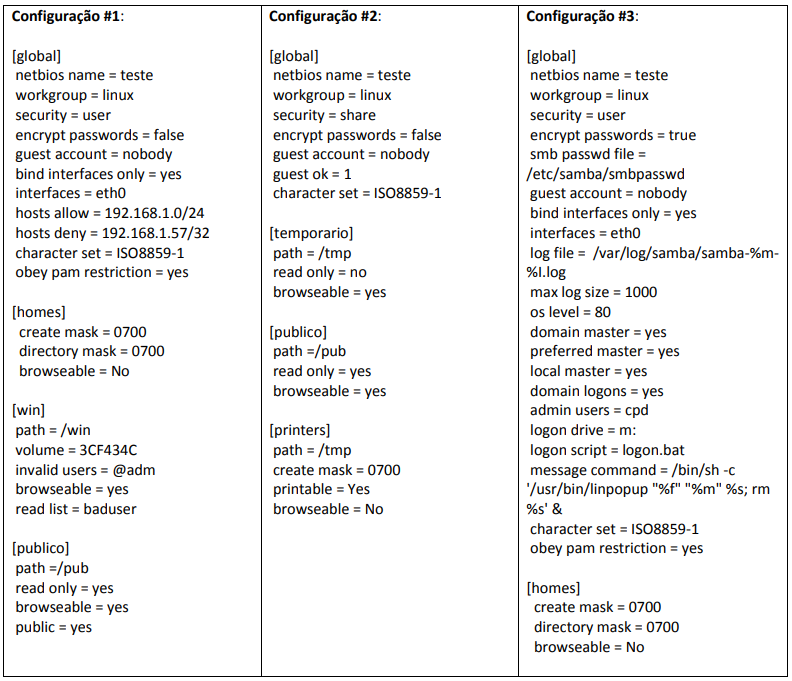

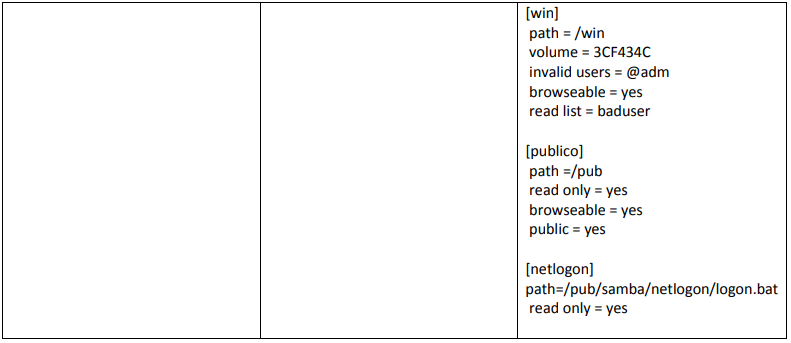

A seguir, listamos três exemplos de configuração do arquivo smb.conf do Samba:

What is Samba? Tradução livre. Disponível em: . Acesso em 07 mar. 2023.

Em análise aos três exemplos de configuração de dados, analise as afirmações abaixo e marque a alternativa correta:

I. Tratam-se de configurações em que o servidor Samba está definido, respectivamente, como “Grupo de Trabalho com acesso público”, “Grupo de Trabalho com acesso por usuário” e “Controlador de Domínio”. II. Na Configuração #3, o parâmetro “ log file = /var/log/samba/samba-%m-%I.log” está definindo a divisão dos arquivos de log do servidor por máquina, devido a grande número de usuários na rede. III. Na Configuração #2, ao definir o parâmetro “encrypt passwords” como “false” se deve ao fato de que o recurso de senhas criptografadas não funciona quando usamos o nível “share” de segurança, sendo utilizado comumente apenas quando se está selecionando este nível por manter compatibilidade com sistemas antigos ou para disponibilizar compartilhamentos públicos. IV. O compartilhamento [homes], quando se tratar de configuração do Samba como Controlador de Domínio, irá fazer com que o espaço do usuário no sistema operacional Windows, bem como todos os seus arquivos e pastas, passem a ser armazenados apenas no servidor. V. Nas três configurações, o compartilhamento definido como [publico] pode ser suprimido sem que isso cause problemas no funcionamento do serviço Samba.

(fonte: CENTRO DE ESTUDOS, RESPOSTA E TRATAMENTO DE INCIDENTES DE SEGURANÇA NO BRASIL. Práticas de segurança para administradores de redes internet, v. 1.2. São Paulo: Comitê Gestor da Internet no Brasil, 2003. Disponível em: <http://www.cert.br/docs/seg-adm-redes/seg-adm-redes.html>).

Com relação ao uso de contas privilegiadas, assinale a alternativa correta:

• o ataque ocorre “pelo envio de grande quantidade de requisições para um serviço, consumindo osrecursos necessários ao seu funcionamento (processamento, número de conexões simultâneas,memória e espaço em disco, por exemplo) e impedindo que as requisições dos demais usuáriossejam atendidas”. • o ataque “consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim,executar processos e acessar sites, computadores e serviços em nome e com os mesmosprivilégios deste usuário”. • “é uma técnica que consiste em efetuar buscas minuciosas em redes, com o objetivo de identificarcomputadores ativos e coletar informações sobre eles como, por exemplo, serviços disponibilizadose programas instalados”.