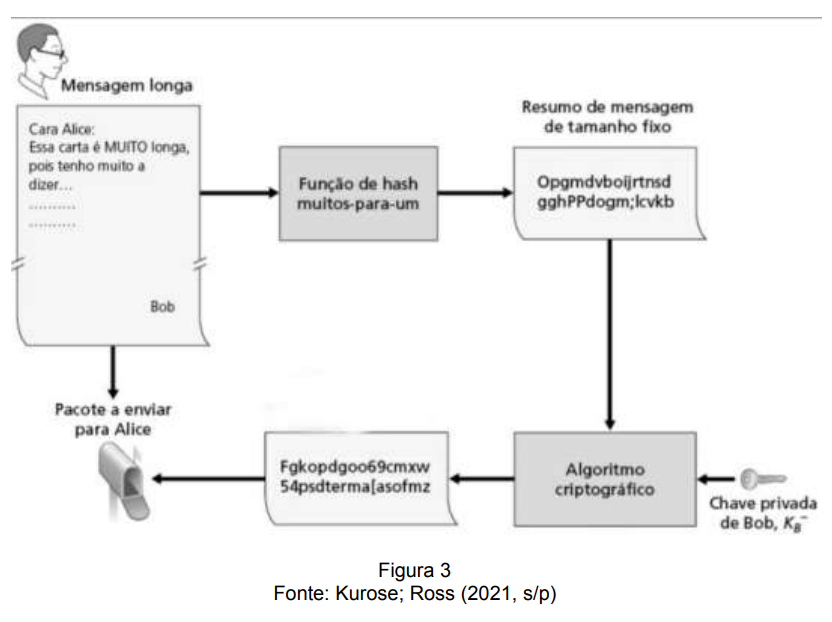

Na figura 3, Bob deseja enviar uma longa mensagem para Alice...

Na figura 3, Bob deseja enviar uma longa mensagem para Alice. Ele coloca sua longa mensagem original em uma função de hash, que gera um resumo curto dessa mensagem. Em seguida, utiliza sua chave criptográfica privada para criptografar o hash resultante (resumo). A mensagem original, em texto aberto, e o resumo criptografado dessa mensagem são, então, enviados para Alice.

Esse processo de envio da mensagem longa de Bob para Alice, ilustrado na figura 3, é denominado: