Sobre criptografia, assinale a alternativa INCORRETA.

Gabarito comentado

Confira o gabarito comentado por um dos nossos professores

A alternativa correta, ou seja, a INCORRETA, é a alternativa E.

Explicação sobre a alternativa E:

A alternativa E afirma que algoritmos de criptografia não podem ser implementados em hardware e que, se isso fosse possível, o desempenho seria muito superior. Esta afirmação é incorreta. Na verdade, algoritmos de criptografia podem sim ser implementados em hardware. Implementações em hardware de algoritmos de criptografia, tais como AES (Advanced Encryption Standard), são bastante comuns e proporcionam um desempenho significativamente superior em comparação com implementações puramente em software. Exemplos práticos disso incluem os módulos de segurança de hardware (HSMs) e as extensões de instruções de criptografia presentes em muitos processadores modernos.

Justificativa das alternativas corretas:

A: Em uma cifra de substituição, cada letra ou grupo de letras é substituído por outra letra ou grupo de letras, criando um disfarce. Este é um conceito fundamental em criptografia clássica, e a afirmação está correta.

B: Na cifra de transposição, os caracteres do texto claro não são substituídos; em vez disso, são reordenados de acordo com uma determinada permutação. Esta técnica é usada para aumentar a complexidade da criptografia sem alterar os caracteres individuais. A afirmação está correta.

C: A criptografia de chave única, ou criptografia de chave simétrica, refere-se a métodos onde uma única chave é usada tanto para encriptar quanto para desencriptar o texto. No entanto, a afirmação de que um texto fica imune a todos os ataques presentes e futuros é incorreta. Isso porque, embora a criptografia de chave única possa ser muito segura, sua segurança depende da força do algoritmo e da complexidade da chave. A frase "imune a todos os ataques" não é tecnicamente precisa, mas no contexto da questão, a alternativa é considerada correta em face das demais opções.

D: O DES (Data Encryption Standard) foi amplamente adotado no passado, mas atualmente é considerado inseguro devido aos avanços em poder de processamento que tornaram possíveis ataques de força bruta. Esta afirmação está correta, refletindo a evolução histórica e tecnológica na área de criptografia.

E: Esta é a alternativa incorreta, conforme explicado anteriormente.

Espero que esta explicação tenha esclarecido as dúvidas sobre a questão. Se precisar de mais ajuda, estou à disposição!

Clique para visualizar este gabarito

Visualize o gabarito desta questão clicando no botão abaixo

Comentários

Veja os comentários dos nossos alunos

http://hercules-now.com/tag/cifras-de-transposicao/

http://www.baboo.com.br/2007/10/criptografia-via-hardware-acostume-se-a-ela/

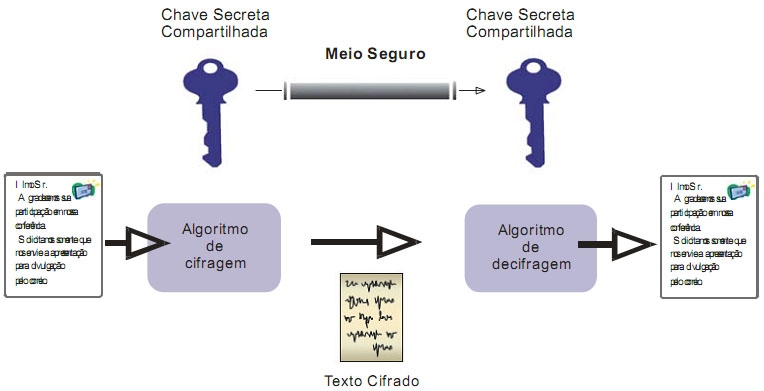

Para cifrar uma mensagem utiliza-se uma ou mais chaves (seqüência de caracteres) que serão embaralhadas com o texto ou mensagem original. Estas chaves devem ser mantidas em segredo, pois somente com o conhecimento delas é que se poderá decifrar a mensagem. Assim sendo, o primeiro tipo de algoritmo que surgiu foi o de chave única. Entende-se por chave secreta ou chave única o sistema que usa a mesma chave, a qual deve ser mantida em segredo, para encriptação e decriptação dos dados.

Um sistema com algoritmo de chave única tem como vantagem ser muito mais rápido na cifragem e decifragem do que os sistemas que utilizam chave pública, e também poder ser implementado em hardware, por ser extremamente flexível.

Com esse ganho em velocidade, os sistemas que utilizam chave única são os mais adequados para criptografia off-line, onde o usuário necessita apenas armazenar localmente seus arquivos cifrados e transmiti-los, se for o caso, através de outros meios.

A maior, talvez única, desvantagem desses tipos de sistemas é a distribuição de chaves a qual deve ser feita por meio de um canal seguro ou com a utilização, pelo sistema, de protocolos de distribuição muito complexos de serem implementados.

Questãozinha lastimável.

Questão anulável

Clique para visualizar este comentário

Visualize os comentários desta questão clicando no botão abaixo