Questões de Concurso

Para bancária

Foram encontradas 24.100 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

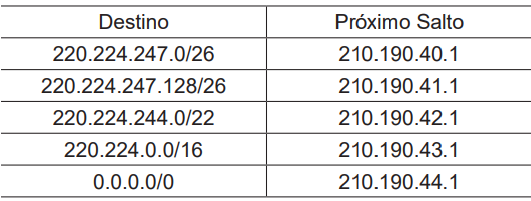

O roteamento estático é configurado manualmente para

determinar por onde um pacote deve trafegar para alcançar um destino. Suponha um roteador IPv4 com a Tabela

de rotas estáticas representada a seguir.

Considere que esse roteador recebeu um pacote IPv4 com o endereço de destino 220.224.247.197.

Qual será o endereço IPv4 do Próximo Salto para fazer o

encaminhamento do pacote?

A defesa em profundidade é uma estratégia de defesa em camadas de segurança independentes de forma que, quando uma delas falha, uma outra é apresentada ao adversário. Um exemplo de aplicação dessa estratégia é a adoção de um perímetro de segurança formado por componentes de segurança independentes em operação entre uma rede interna e a borda da rede da organização.

Dentre esses componentes do perímetro de segurança, o

firewall proxy

O endereço de loopback é comumente utilizado para viabilizar a comunicação entre processos locais de um sistema através da pilha de protocolos da arquitetura TCP/IP. No Internet Protocol version 4 (IPv4), o endereço 127.0.0.1 é usado por padrão como o endereço de loopback.

No Internet Protocol version 6 (IPv6), o endereço de

loopback equivalente em funcionalidade ao endereço

127.0.0.1 é o

O antimalware é uma categoria de software que monitora um computador ou rede de computadores para combater malwares. Uma estratégia amplamente utilizada é adotar uma base de conhecimento de assinaturas de malwares que permite fazer a identificação, detecção, bloqueio e remoção das ameaças virtuais. Para dificultar a sua identificação, uma categoria de vírus mutante criptografa seu código e usa uma chave de criptografia diferente com cada infecção para modificar a composição física do arquivo. Além disso, o uso de grandes mecanismos de mutação gera bilhões de procedimentos de decriptação, tornando muitas abordagens de detecção ineficazes.

Essa categoria de vírus é conhecida como

O termo spam é usado para referir-se aos e-mails não solicitados que, geralmente, são enviados para um grande número de pessoas. Para reduzir o impacto causado pelo spam, muitas organizações adotam técnicas de filtragem para fazer uma triagem nos e-mails recebidos, separando os spams dos e-mails válidos. Dentre as técnicas mais aplicadas, o filtro bayesiano permite uma eficaz filtragem preditiva de mensagens através de palavras-chave com um número reduzido de falso positivos. A plataforma antispam de código aberto da Apache Software Foundation (ASF) usa uma estrutura de pontuação e plug-ins para integrar uma ampla gama de testes avançados de análise estatística e heurística, incluindo a filtragem bayesiana.

Essa plataforma é conhecida como

Uma rede de computadores de uma grande empresa, que utiliza contêineres, precisa instalar contêineres do Docker.

Nesse caso, esses contêineres do Docker funcionarão

como um(a)

Determinada empresa de TI está aplicando a Infraestrutura como Código (IaC) para que haja provisionamento da sua infraestrutura por meio de códigos. Foi escolhida, para isso, uma única abordagem, que é caracterizada por definir o estado no qual se deseja o sistema, com a inclusão dos recursos necessários, as propriedades que tais recursos precisam ter e uma ferramenta específica para configurar esse estado.

A abordagem escolhida por possuir essas características

é a

Uma empresa de TI trabalhará com o modelo Serverless para implantar um desenvolvimento nativo e serviço de nuvem.

Uma das características importantes que deve ser observada durante essa implantação é a(o)

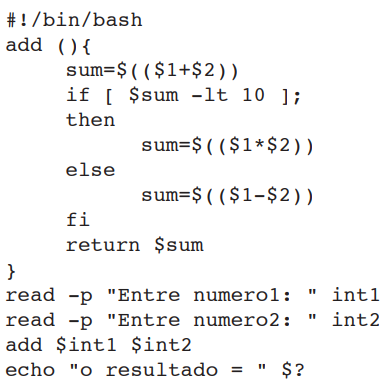

Um operador de um sistema Linux, utilizando a linguagem de script bash, digitou o seguinte script:

E gravou o arquivo como teste.sh.

Caso seja executado o “bash teste.sh”, tendo como entradas os números 7 e 3, o resultado será

Um administrador de uma rede de computadores instalará o Docker Swarm na rede de sua empresa.

Para isso, os dois primeiros passos para que seja

possível ter uma instalação e uma configuração

bem-sucedidas implicam

Um administrador de um servidor de redes, com sistema operacional Linux, está configurando as restrições de acesso de um servidor Apache HTTP.

Caso precise bloquear URLs que contenham a substring

“/teste” ou “/pronto”, o administrador especificará essa

restrição com a diretiva

Uma empresa de TI adotou a tecnologia de IA para automação de infraestrutura. Para esse caso, incluiu-se um stack de tecnologia na infraestrutura de IA para acelerar o desenvolvimento e a implantação de aplicações, utilizando camadas para essa implantação. Uma dessas camadas consiste em componentes de hardware e software necessários para criar e treinar modelos de IA, tais como processadores especializados, GPUs e ferramentas de otimização e implantação (por software).

A camada que cria e treina esses modelos é a de

Em uma instalação do Red Hat Ansible Automation Platform, o administrador fez configurações através do Automation Controller, criando os modelos de trabalhos.

Esses modelos de trabalhos servem para

Em um servidor utilizando a plataforma de aplicação Apache Kafka, a instalação levou em conta a combinação de suas features com a tecnologia de código aberto do Druid (que trabalha com consulta de dados em lote e oferece mecanismos otimizados para consultas de longa duração), permitindo tomadas de decisões em tempo real.

Com essa configuração específica, o Apache Kafka assume perfil condizente com

Na instalação de um sistema de suporte e manutenção de TI baseado em Operações de TI assistidas por Inteligência Artificial (AIOps), um dos componentes do sistema está utilizando algoritmos que permitem correlacionar dados não estruturados, eliminar ruídos, alertar sobre anormalidades, identificar causas prováveis e estabelecer linhas de base.

Na terminologia de componentes de AIOps, esse tipo de

algoritmo é um algoritmo de

Uma empresa usará a tecnologia de Inteligência Artificial para Operações (AIOps) para prever problemas potenciais, como falhas de servidores ou congestionamentos de rede, permitindo que suas equipes de TI atuem proativamente.

No momento, o sistema está trabalhando na fase de Observação que é identificada como sendo a fase na qual a

AIOps

Uma equipe de suporte de TI está trabalhando na instalação dos módulos da ferramenta de monitoramento de redes Zabbix. O módulo que está sendo instalado coleta dados para o monitoramento sem agentes e de agentes, sendo que a detecção de uma anormalidade gera a emissão de alertas visuais e por meio de sistemas de comunicação, como e-mail e SMS.

O módulo Zabbix que possui essas características é o

Um sistema de computador que utiliza Fibre Channel está sendo adaptado às camadas dessa arquitetura. Na implantação de uma dessas camadas, procurou-se configurar protocolos do padrão SCSI-3 para estabelecer uma interconexão entre o Fibre Channel e os aplicativos de maior nível.

Nesse caso, essa camada, na qual houve essa configuração, trata da função de

Um sistema de armazenamento de dados de uma grande rede de computadores utilizará uma topologia de Fibre Channel, na qual os dispositivos estarão ligados em um modelo de anel, com o objetivo de que a inserção ou a remoção de um dispositivo paralise e interrompa toda a atividade da rede, assim como a falha de um desses dispositivos irá desfazer a estrutura de anel.

Qual é a topologia de Fibre Channel com essas características?

Numa situação de instalação de um software, em uma empresa que usa a versão atual do ITIL, para gerenciar as ações de suporte, ocorreram situações nas quais foi necessário aplicar a gerência de problemas, em relação aos eventos surgidos nessa instalação.

Isso significa, em termos das ações baseadas no ITIL,

que foi necessário focar a(s)