Questões de Concurso

Foram encontradas 35.149 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

(Disponível em: https://www.fortinet.com/br/resources/cyberglossary/brute-force-attack. Adaptado.)

Marque V para as afirmativas verdadeiras e F para as falsas.

( ) Limitar as tentativas de login com políticas de bloqueio de conta reduz a taxa de sucesso de um ataque de força bruta.

( ) Implementar autenticação multifator (MFA) reduz a taxa de sucesso de um ataque de força bruta, pois, após o usuário fazer login, será necessário fornecer código validador enviado via SMS ou até mesmo leitura de impressão digital para validar se o usuário é quem diz ser.

( ) É recomendado criar senhas robustas, com mais de 12 caracteres, atendendo aos requisitos de complexidade; e, para evitar o esquecimento, armazenar senhas em um documento de texto ou anotá-las em uma agenda pessoal é uma boa opção de segurança.

A sequência correta está em

( ) Um trigger é um objeto associado a uma tabela, que é utilizado para responder a um evento específico como insert, update, replace ou delete disparado.

( ) Não há como utilizar triggers em tabelas temporárias (temporary table).

( ) Para chamar uma trigger armazenada no banco de dados, deve-se inserir o comando CALL mais o nome da trigger.

( ) Os triggers podem ser disparados para responder antes ou depois de um evento.

A sequência está correta em

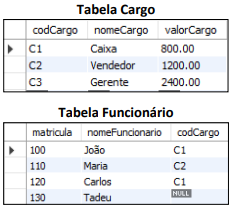

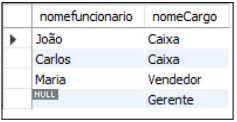

Observe as seguintes tabelas feitas no Mysql Workbench 8.0:

O administrador do banco de dados fez uma lista de todos os cargos e seus respectivos funcionários, incluindo os cargos sem funcionários. Qual comando ele utilizou para gerar a tabela a seguir?

Matricula (CodAluno, CodTurma, CodDisciplina, NomeDisciplina, NomeAluno, CodLocalNascAluno, NomeLocalNascAluno)

As colunas possuem o seguinte significado:

• CodAluno - código do aluno matriculado.

• CodTurma - código da turma na qual o aluno está matriculado.

• CodDisciplina - código que identifica a disciplina da turma.

• NomeDisciplina - nome de uma disciplina da turma.

• NomeAluno - nome do aluno matriculado.

• CodLocalNascAluno - código da localidade em que nasceu o aluno.

• NomeLocalNascAluno - nome da localidade em que nasceu o aluno.

Em que forma normal encontra-se essa tabela?