Questões de Concurso

Foram encontradas 92.623 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue o item subsequente, a respeito de políticas para o uso de dispositivo móvel.

A ameaça em segurança dos dispositivos móveis da empresa

denominada ataques de engenharia social é caracterizada

pelo mau uso dos recursos de rede, dispositivo ou identidade,

como, por exemplo, ataques de negação de serviço.

Julgue o próximo item, que se refere a desenvolvimento e manutenção de sistemas.

Mudanças em sistemas dentro do ciclo de vida de

desenvolvimento devem ser controladas utilizando-se

procedimentos formais de controle de mudanças.

Julgue o item seguinte, acerca de controle de acesso.

No controle de acesso, somente os usuários que tenham sido

especificamente autorizados podem usar e receber acesso às

redes e aos seus serviços.

Considerando os sistemas de gerenciamento de banco de dados (SGBD) e o Comitê Gestor da Internet no Brasil (CGIbr), julgue o item seguinte.

No PostgreSQL 13 é possível obter informações das configurações correntes do SGBD por meio de consultas às suas views nativas. O comando abaixo permite obter o número máximo de conexões ativas que uma database, de nome bancodedados, pode receber.

SELECT max_connections FROM pg_stat_database

WHERE datname= 'bancodedados';

Considerando os sistemas de gerenciamento de banco de dados (SGBD) e o Comitê Gestor da Internet no Brasil (CGIbr), julgue o item seguinte.

Cabe ao CGIbr estabelecer diretrizes na execução do registro

de nomes de domínio, bem como na alocação de endereço

IP.

Julgue o item subsecutivo, relativos a sistemas operacionais, redes de computadores e arquitetura em nuvem.

Em arquitetura em nuvem, dentre os tipos SaaS, IaaS e PaaS,

o serviço de becape é restrito aos dois últimos, haja vista que

no SaaS não há como personalizar os recursos de hardware,

que é essencial para oferecer métodos eficazes de cópias

regulares de um fornecedor de serviços para outro local.

Julgue o item subsecutivo, relativos a sistemas operacionais, redes de computadores e arquitetura em nuvem.

No Red Hat Enterprise Linux 7, firewalld é um serviço de

firewall baseado em host (host-based firewall) que utiliza os

conceitos de zonas e serviços, em que as zonas são conjuntos

predefinidos de regras.

Julgue o item subsecutivo, relativos a sistemas operacionais, redes de computadores e arquitetura em nuvem.

No Red Hat Enterprise Linux 7, systemd é um gerenciador

de sistema e de serviços; o comando systemctl se

comunica com serviços que são gerenciados pelo systemd.

O serviço nfs-server é reiniciado como a seguir.

systemctl reload nfs-server.service

Julgue o próximo item, com relação à engenharia de software.

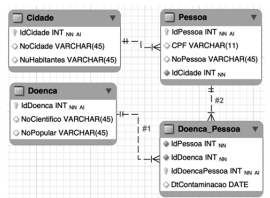

Considere que, no modelo entidade relacionamento mostrado a seguir, IdDoenca, IdPessoa e IdDoencaPessoa sejam respectivamente chaves primárias simples de Doenca, Pessoa e Doenca_Pessoa.

Nesse caso, a modelagem está incorreta, pois, sendo

Doenca_Pessoa uma tabela associativa às chaves

estrangeiras IdPessoa e IdDoenca, nela contidas,

deveriam fazer parte da chave primária de Doenca_Pessoa,

uma vez que os relacionamentos #1 e #2 são identificados.

Julgue o próximo item, com relação à engenharia de software.

Os modelos de processo de software em cascata e

incremental possuem abordagens distintas. O primeiro

considera as atividades fundamentais do processo,

representando cada uma delas em fases distintas, tais como

especificação de requisitos, implementação e teste;

o segundo intercala as atividades de especificação,

desenvolvimento e validação em uma série de versões do

sistema, ao longo do seu ciclo de vida.

Julgue o próximo item, com relação à engenharia de software.

Na análise de requisitos se software, os funcionais devem ser

restritos ao que o sistema deve fazer; os não funcionais não

devem abordar restrições que se apliquem ao sistema como

um todo e sim aos detalhes específicos, tais como segurança

e desempenho.

Julgue o próximo item, com relação à engenharia de software.

A atividade projeto e implementação juntamente com a

validação do software são duas atividades executadas no

processo de desenvolvimento de software: a primeira versa

sobre a produção do software, com fulcro no atendimento

das especificações; a segunda em possuir um software

validado, de modo a garantir que ele atenda às demandas do

cliente.

No que diz respeito a big data e à Lei n. º 12. 527/2011 e suas alterações (Lei de Acesso à Informação), julgue o item seguinte.

Considera-se integridade, para efeito da Lei de Acesso à

Informação, a qualidade da informação não modificada,

inclusive quanto à origem, trânsito e destino.

No que diz respeito a big data e à Lei n. º 12. 527/2011 e suas alterações (Lei de Acesso à Informação), julgue o item seguinte.

Big data necessitam de algoritmos de computação mais

robustos em comparação aos algoritmos tradicionais de

banco de dados, que não são capazes de lidar com os

volumes de dados representados em big data.

No que diz respeito a big data e à Lei n. º 12. 527/2011 e suas alterações (Lei de Acesso à Informação), julgue o item seguinte.

A Lei de Acesso à Informação não se aplica às entidades

privadas sem fins lucrativos, independentemente de elas

receberem ou não recursos públicos.

Em relação a conceitos de informação e conhecimento e de banco de dados relacionais, julgue o iten subsequente.

Em banco de dados relacionais, o mapeamento do

relacionamento não deve seguir a cardinalidade, pois a

pluralidade dos tipos de cardinalidade (0, 1 e n) dificulta o

mapeamento; ele deve ser realizado com base apenas na

chave primária.

Em relação a conceitos de informação e conhecimento e de banco de dados relacionais, julgue o iten subsequente.

Ao se criar um índice, deve-se observar, inicialmente, o seu

impacto no banco de dados com relação às operações de

atualização.

Em relação a conceitos de informação e conhecimento e de banco de dados relacionais, julgue o iten subsequente.

Informação pode ser definida como um conjunto de fatos

diferentes relativos a uma transação e que é, geralmente,

desprovida de significado; ela é considerada a matéria-prima

dos sistemas de informação.

Julgue o item subsecutivo, considerando conceitos de gestão do conhecimento.

A gestão do conhecimento está relacionada à ação, à atitude

e a uma intenção específica dos seres humanos.

Julgue o item a seguir, referente ao COBIT 2019.

O COBIT é uma estrutura técnica de TI para gerenciar toda a

tecnologia, e sua estrutura de governança deve ser rigorosa e

focar exclusivamente as questões existentes priorizadas.