Questões de Concurso

Para tribunal de contas e controladoria

Foram encontradas 46.718 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O julgamento do Presidente da República nos crimes de responsabilidade é atribuição que compete

Dentre as limitações do poder de tributar, assinale a alternativa correta.

Tendo em conta a Lei Orgânica do Município de São Paulo, leia as afirmações seguintes:

I. Após a posse, os Vereadores se reunirão sob a presidência do mais idoso dentre os presentes e, havendo maioria absoluta dos membros da Câmara, elegerão os componentes da Mesa, que ficarão automaticamente empossados.

II. A Mesa da Câmara poderá declarar �ex officio� a perda do mandato do Vereador que deixar de comparecer, em cada sessão legislativa, à terça parte das sessões ordinárias, salvo licenças ou missão autorizada pela Câmara.

III. Os membros da Mesa serão eleitos para um mandato de um ano, não sendo permitida reeleição.

IV. No período de recesso, a Câmara não poderá ser extraordinariamente convocada pelo Prefeito.

V. Perderá o mandato o Vereador investido na função de Secretário Municipal.

Estão corretas

( ) O processo de testes automatizados engloba os testes unitários e os testes de integração, mas não incluem os testes de sistema ou de funcionalidade.

( ) A automação é um dos principais princípios do DevOps, permitindo executar tarefas mais rapidamente, diminuindo a possibilidade de erros humanos e tornando os processos mais confiáveis e auditáveis.

( ) Uma de suas vantagens de implementação é a realização de deploy de incrementos ou melhorias de software sob supervisão de especialistas.

( ) Essa abordagem busca aumentar o fluxo de trabalho completado, proporcionando uma maior frequência de deploys, enquanto aumenta a estabilidade e robustez do ambiente de produção.

As afirmativas são, respetivamente,

I. Se compararmos com um banco de dados relacional, os nós de um grafo correspondem às colunas de uma tabela.

II. As operações de junção nesse tipo de banco são frequentemente mais eficientes do que em bancos de dados relacionais, pois utilizam chaves estrangeiras para realizar o relacionamento entre os nós.

III. Diferentemente dos outros tipos de banco de dados NoSQL, bancos orientados a grafos não são próprios para se trabalhar com um grande volume de dados.

As afirmativas são, respectivamente,

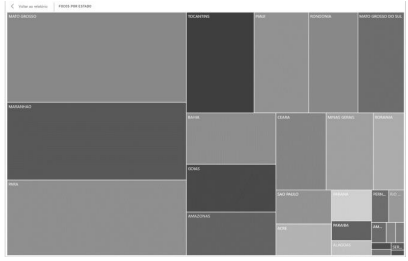

O programa Power BI Desktop disponibiliza diversos visuais para representação de variáveis. A figura abaixo ilustra a quantidade de focos de incêndio registrados em 2020, em vários estados do Brasil.

Assinale a opção que corresponde ao visual utilizado para representar essa variável.

Das listadas a seguir, assinale a que é uma tarefa da etapa de mineração de dados.

I. Implementar uma governança de TI que inclua revisões de segurança e conformidade das aplicações desenvolvidas, além de políticas de controle de versão.

II. Utilizar apenas as bibliotecas e componentes internos da plataforma para evitar incompatibilidades e problemas de integração.

III. Desenvolver todas as aplicações críticas em paralelo utilizando métodos tradicionais de desenvolvimento para garantir a redundância.

Para garantir que as aplicações desenvolvidas atendam às boas práticas para segurança, escalabilidade e manutenção, é(são) correta(s) a(s) prática(s):

I. Utilizar um sistema de Service Discovery centralizado com registros dinâmicos e consultas via DNS ou API.

II. Codificar os endereços IP dos serviços nos arquivos de configuração dos consumidores para reduzir a latência de busca.

III. Utilizar um balanceador de carga junto com Service Discovery para distribuir o tráfego entre instâncias de serviço.

Com o objetivo de garantir uma descoberta de serviços robusta e resiliente, é(são) prática(s) correta(s):

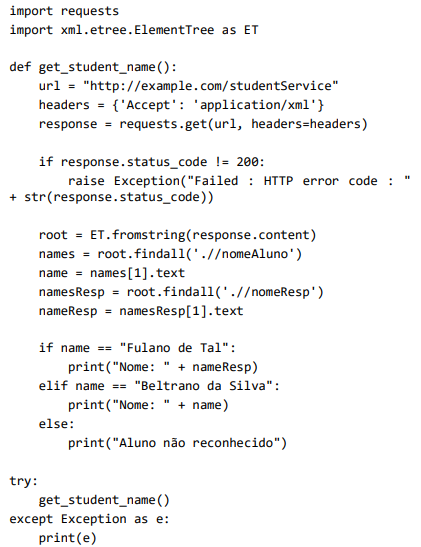

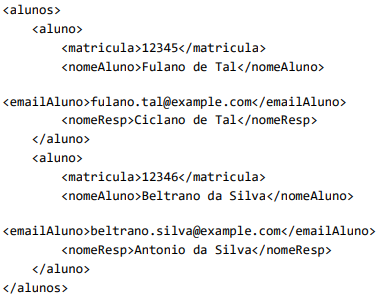

Suponha que a resposta XML do serviço web seja a seguinte:

O valor impresso pelo programa será:

Considere o seguinte trecho de código XML:

A expressão XPath que seleciona corretamente o título de todos

os filmes no acervo é:

Entretanto para que esse processo funcione as partes envolvidas precisam confiar que a outra parte é realmente a dona da chave pública que está apresentado, senão ambos ficam vulneráveis a um certo tipo de ataque durante a troca de chaves.

O nome deste ataque e o sistema responsável por garantir a propriedade das chaves públicas são, respectivamente,

( ) Broken Access Control

( ) Injection

( ) Cryptographic Failures

( ) Identification and Authentication Failures

1. Permitir ataques por força bruta ou outros ataques automatizados.

2. Permitir ações que necessitem de login sem que o login tenha sido feito.

3. Transmitir senhas em claro.

4. Utilizar dados inseridos pelo usuário sem validação.

A relação correta, na ordem dada, é

Considere que existe uma função chamada calcularArea apresentada com o seu protótipo em pseudocódigo no formato:

tipo_retorno nome_Função (tipo_Argumento1 nome_Argumento1, …, tipo_ArgumentoN nome_ArgumentoN)

O protótipo da função calcularArea é:

float calcularArea (Quadrado quadrado1)

Assinale a opção que apresenta um exemplo de sobrecarga da função calcularArea.

Assinale a opção que contém a relação correta entre possíveis problemas encontrados pela análise estática de código e sua respectiva classe de defeitos.

Sobre o ASP.NET Core, é correto afirmar que