Questões de Concurso

Para agência reguladora

Foram encontradas 21.523 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

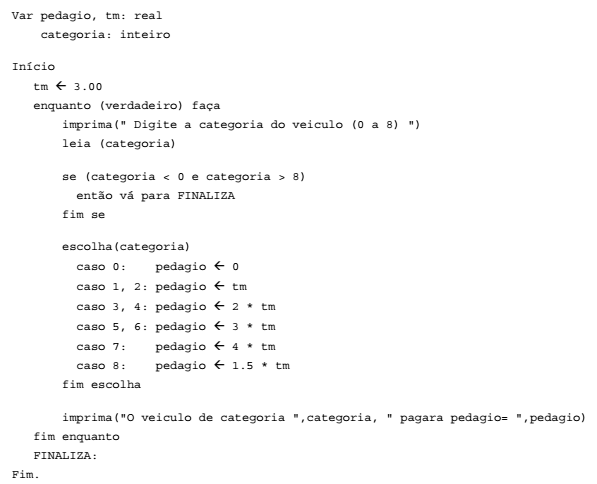

Considere o algoritmo em pseudocódigo abaixo.

Este algoritmo

Considere, por hipótese, que no banco de dados da ARTESP exista uma tabela denominada TabPSAD com os campos IdRodovia, Posto_Servico, Area_Descanso, Vagas_Estacionamento. Um Agente de Fiscalização à Regulação de Transporte utilizou os comandos SQL para fazer consultas aos dados desta tabela:

I. SELECT IdRodovia FROM TabPSAD WHERE Vagas_Estacionamento > 300;

II. SELECT COUNT (DISTINCT IdRodovia) FROM TabPSAD;

III. SELECT IdRodovia, ADD (Vagas_Estacionamento) FROM TabPSAD GROUP BY Area_Descanso;

Está correto o que consta em

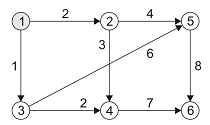

Considere a estrutura abaixo que representa um problema de rotas em pequena escala.

Considere, por hipótese, que solicitou-se a um Agente de Fiscalização à Regulação de Transporte da ARTESP utilizar alguma

estratégia lógica para, partindo do ponto 1, chegar ao ponto 6 usando a menor rota. De um mesmo ponto pode haver mais de

uma rota, com distâncias diferentes. A lógica correta utilizada pelo Agente, em função dos pontos a serem percorridos, foi

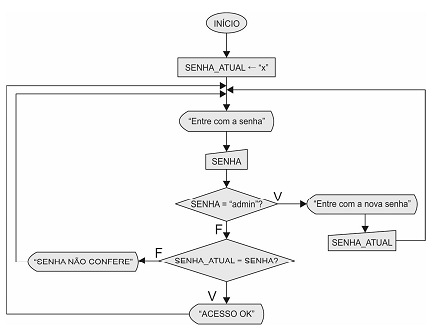

Considere o fluxograma abaixo.

De acordo com a lógica expressa pelo fluxograma, conclui-se que

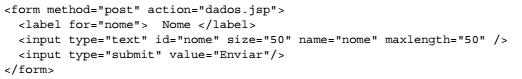

Uma aplicação web criada com Java EE possui uma página chamada index.html contendo o formulário abaixo:

No corpo da página dados.jsp, foram usadas instruções para receber e exibir o nome digitado no formulário:

I. <%= request.getAttribute("nome")%>

II. <%= request.getParameter("nome")%>

III. <% out.print(request.getParameter("nome")); %>

IV. ${param.nome}

As instruções que recebem e exibem corretamente o nome digitado no formulário são as que constam APENAS em

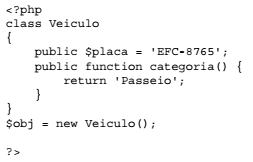

Considere a classe PHP versão 7, abaixo:

Após a instância do objeto $obj ser criada, para exibir na tela a placa do veículo EFC-8765 e a categoria Passeio, utiliza-se a

instrução

Logs são muito importantes para a administração segura de um sistema, pois registram informações sobre o seu funcionamento e sobre eventos detectados. Devem ser transferidos periodicamente do disco para dispositivos de armazenamento off-line, tais como fita, CD-R ou DVD-R. É recomendável que seja gerado um checksum criptográfico dos logs que são armazenados off-line e que esse checksum seja mantido deles separado, para que se possa verificar a integridade dos logs caso necessário. O checksum criptográfico pode ser realizado, por exemplo, por meio dos algoritmos

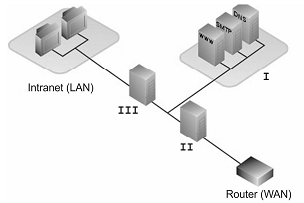

A imagem abaixo mostra a utilização de uma arquitetura com mecanismos apropriados para proteger a rede interna de uma organização.

Na arquitetura mostrada na figura, I é

Considere:

I. O princípio da finalidade não está expresso na Constituição do Estado de São Paulo, vez que seu significado relaciona-se ao princípio da impessoalidade, este sim expressamente consignado no citado texto constitucional.

II. Os princípios que regem a atuação da Administração pública, previstos na Constituição do Estado de São Paulo, não se destinam à Administração pública indireta ou fundacional, vez que esta possui normas e princípios próprios, em decorrência de suas peculiaridades.

III. O princípio denominado interesse público tem importância fulcral na atuação administrativa, vez que vincula a autoridade administrativa em toda sua atuação, e corresponde a princípio expresso da Constituição do Estado de São Paulo.

Nos termos da Constituição do Estado de São Paulo, está correto o que consta APENAS em