Questões de Concurso

Sobre noções de informática para guarda municipal

Foram encontradas 762 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

( ) O recurso "AutoCorreção" permite que o Word corrija automaticamente erros de digitação comuns enquanto o usuário digita.

( ) A "Mala Direta" é usada para enviar um mesmo documento para diversos destinatários, com dados personalizados para cada um.

( ) A ferramenta "Painel de Navegação" é usada exclusivamente para ajustar as margens do documento.

( ) A função "Estilos" permite que o usuário aplique formatação consistente em títulos, subtítulos e parágrafos.

Assinale a alternativa que contém a sequência CORRETA.

I. O Google Chrome permite que o usuário utilize extensões para personalizar a experiência de navegação.

II. O Internet Explorer é compatível com as versões mais recentes de sites modernos, sendo o navegador mais utilizado para aplicações críticas.

III. O Mozilla Firefox permite o gerenciamento de múltiplos perfis de usuário, cada um com suas próprias configurações.

Está(ão) correta(s) a(s) afirmativa(s):

Considere as seguintes afirmações acerca do navegador de internet Google Chrome:

I- O Google Chrome não suporta a sincronização de favoritos, senhas e histórico entre dispositivos diferentes.

II- O Google Chrome permite a instalação de extensões e plug-ins para adicionar funcionalidades extras ao navegador.

III- O Google Chrome oferece navegação em modo anônimo, em que o histórico de navegação, cookies e outros dados não são salvos após o término da sessão.

IV- O Google Chrome bloqueia todos os anúncios automaticamente, sem a necessidade de extensões adicionais.

É CORRETO o que se afirma apenas em:

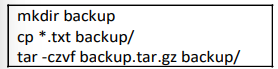

Marque a alternativa que represente exatamente o que esta sequência de comandos realiza.

I- A engenharia social só pode ser realizada por hackers altamente qualificados e técnicos, excluindo assim qualquer possibilidade hackers de ser empregada por indivíduos comuns.

II- A engenharia social é uma técnica utilizada para manipular pessoas a fim de obter informações confidenciais ou acesso não autorizado a sistemas.

III- A engenharia social é um método exclusivo de ataque cibernético que não envolve interação humana.

IV- Os ataques de engenharia social podem ocorrer por meio de diversos canais, como e-mails, telefonemas, mensagens de texto e redes sociais.

É CORRETO o que se afirma apenas em: