Questões de Concurso

Sobre noções de informática para guarda municipal

Foram encontradas 762 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue o item subsequente.

É correto afirmar que todos os provedores de correio

eletrônico, como Gmail, Outlook e Yahoo!, oferecem

exatamente as mesmas ferramentas e funcionalidades

aos seus usuários.

Julgue o item subsequente.

O UC Browser é amplamente utilizado como navegador

padrão no Brasil para desktops, sendo conhecido por sua

popularidade e avançados recursos de segurança.

Julgue o item subsequente.

É correto afirmar que fazer backup em nuvem é

simplesmente transferir arquivos da empresa para

plataformas de compartilhamento como o Google Drive,

sem necessidade de procedimentos adicionais de

segurança.

Julgue o item subsequente.

O Windows é mais seguro que o Linux contra ataques de

vírus e malware devido ao seu amplo suporte de

hardware e facilidade de uso.

Julgue o item subsequente.

O Microsoft Word utiliza somente o formato ODT

(OpenDocument Text) para salvar documentos,

garantindo maior compatibilidade com outros editores de

texto.

Julgue o item subsequente.

No uso do correio eletrônico, a pessoa para quem se

envia uma mensagem precisa estar online ao mesmo

tempo que o remetente para que a mensagem seja

recebida.

Julgue o item subsequente.

O Linux é um sistema operacional de código aberto e

gratuito. Ele é amplamente utilizado em servidores web,

sistemas embarcados e dispositivos móveis devido à sua

flexibilidade e segurança.

deve ser acionada

para adicionar a página visualizada na tela aos Favoritos, ao

passo que a estrela preenchida –

deve ser acionada

para adicionar a página visualizada na tela aos Favoritos, ao

passo que a estrela preenchida –  tem por objetivo editar

o Favorito para a página corrente, cabendo destacar que esses

dois ícones podem ser ambos acionados, como alternativa, pelo

mesmo atalho de teclado. Outro recurso desse browser, que

também funciona de igual forma no Google Chrome como no

Firefox Mozilla, corresponde a pressionar uma tecla de função

que tem por objetivo possibilitar a tela corrente na modalidade

tela cheia.

tem por objetivo editar

o Favorito para a página corrente, cabendo destacar que esses

dois ícones podem ser ambos acionados, como alternativa, pelo

mesmo atalho de teclado. Outro recurso desse browser, que

também funciona de igual forma no Google Chrome como no

Firefox Mozilla, corresponde a pressionar uma tecla de função

que tem por objetivo possibilitar a tela corrente na modalidade

tela cheia. Nesse contexto, o atalho de teclado e a tecla de função são, respectivamente:

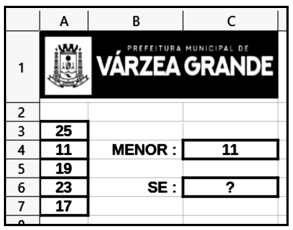

I. Em C4 foi inserida uma fórmula usando a função MENOR, que determina o menor número das células A3, A4, A5, A6 e A7.

II. Em C6 foi inserida a fórmula =SE(MOD(C4;2)=5;"ADMINISTRAÇÃO";"PLANEJAMENTO").

Nesse contexto, a fórmula inserida em C4 e o conteúdo mostrado em C6 são, respectivamente:

e,

para finalizar, acionou um ícone que tem por significado “mudar a

cor da fonte”.

e,

para finalizar, acionou um ícone que tem por significado “mudar a

cor da fonte”. Nesse contexto, o atalho de teclado e o ícone são, respectivamente:

Nesses termos, a sigla para referenciar esse sistema de arquivos e o objetivo do acionamento do atalho de teclado são, respectivamente:

Pelas características descritas, essa modalidade de processamento é conhecida por:

Um agente de trânsito, após documentar um processo de

remoção de veículo, precisa enviar o relatório preparado,

que se encontra em uma pasta local de seu computador,

para seu chefe imediato. Ao decidir enviar tal relatório (um

arquivo chamado relatorio_remocao.docx) por meio do

gmail.com, em sua configuração padrão, abriu a opção

para escrever um novo e-mail e, para incluir o arquivo do

relatório no e-mail sendo preparado, deve utilizar a opção:

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do enunciado.

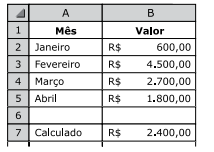

O agente digitou, na coluna A, a descrição dos meses, e na coluna B, os valores de taxas aplicados no respectivo mês.

Em seguida, na célula B7 colocou uma fórmula para realizar um determinado cálculo com tais dados.

Assinale a alternativa que apresenta a fórmula que resulta no valor exibido na célula B7.

1 – Pressiona o botão Alinhar à Direita. 2 – Digita Projetos. 3 – Pressiona Enter. 4 – Pressiona o botão Centralizar. 5 – Digita De. 6 – Pressiona Enter. 7 – Digita Sinalização. 8 – Pressiona Enter. 9 – Pressiona o botão Alinhar à Esquerda. 10 – Digita Viária.

Após todas as ações, o número de parágrafos centralizados é

– Pasta chamada X, contendo os arquivos a.txt e b.docx.

– Pasta chamada Y, contendo os arquivos a.docx e b.docx.

O usuário acessou a pasta X, selecionou todos os arquivos da pasta e, em seguida, pressionou o atalho por teclado Ctrl+X. Acessou a pasta Y, selecionou o arquivo a.docx e pressionou o atalho por teclado Ctrl+V.

Sabendo que o usuário tem permissão para executar todas as ações (e escolheu sobrepor, caso exista mensagem de confirmação de operação), assinale a alternativa que apresenta a quantidade de arquivos na pasta Y, após as ações descritas no enunciado.

Julgue o item subsequente.

Em ambientes virtualizados, certos vírus possuem uma

capacidade de mutação dinâmica, adaptando-se

continuamente aos protocolos de segurança

implementados. Esses vírus podem, por exemplo, alterar

seus padrões de criptografia e até mesmo sua estrutura

de código em tempo real, dificultando a detecção por

softwares antivírus tradicionais. Além disso, podem

explorar vulnerabilidades específicas em determinadas

arquiteturas de sistemas, o que torna sua detecção e

remoção ainda mais desafiadoras.

Julgue o item subsequente.

Os vírus e pragas virtuais, uma vez introduzidos em um

sistema, podem automaticamente se replicar e distribuir-se de forma exponencial, assumindo o controle de

múltiplos dispositivos conectados à mesma rede. Além

disso, essas ameaças cibernéticas podem desenvolver

mecanismos de autoaprendizado, permitindo que

evoluam suas táticas de infiltração e ataque com base

nas respostas das defesas de segurança. Isso torna sua

detecção e neutralização extremamente desafiadoras,

mesmo para sistemas de proteção avançados.

Julgue o item subsequente.

Nos sistemas operacionais Windows, a integração entre

aplicativos de edição de textos, planilhas e

apresentações, como o Microsoft Word, Excel e

PowerPoint, permite uma colaboração eficiente e fluida

entre diferentes tipos de documentos. Por exemplo, é

possível incorporar facilmente gráficos e tabelas do Excel

em apresentações do PowerPoint, mantendo a

formatação e os dados atualizados automaticamente. Da

mesma forma, links dinâmicos entre documentos do

Word e Excel facilitam a atualização automática de dados

e conteúdos em documentos relacionados, simplificando

o fluxo de trabalho e aumentando a produtividade dos

usuários.