Questões de Concurso

Sobre noções de informática

Foram encontradas 59.655 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I- É uma rede restrita, em que os seus usuários conseguem se comunicar apenas com quem está conectado a ela. Além disso, trata-se de um meio vantajoso para trocar dados dentro de empresas, órgãos públicos e organizações, porque essa ação se dá de uma forma mais segura.

II- A maioria da população mundial usa essa rede, que realiza a conexão de computadores ao redor do mundo. Com ela, pode-se interagir com outras pessoas, de diversas maneiras, em um ambiente virtual.

III- Possui conexão com a rede mundial de computadores aberta, com isso, possui o objetivo de permitir o acesso aos dados restritos de qualquer lugar.

Assinale a sequência CORRETA, com os nomes dos tipos de redes mencionados, considerando as proposições de cima para baixo.

Considerando isso, avalie as afirmativas a seguir:

I- É usado para navegação em sites da internet e funciona como uma conexão entre o cliente (browser) e o servidor (site ou domínio).

II- É a forma mais simples para transferir dados entre dois computadores por meio de uso da rede.

III- Permite a comunicação segura entre os lados cliente e servidor de uma aplicação web, por meio de uma confirmação da identidade de um servidor e a verificação do seu nível de confiança.

IV- Permite gerenciar as informações relativas a erros nas máquinas conectadas.

Assinale a sequência que descreve o nome de cada protocolo mencionado, considerando as afirmativas de cima para baixo.

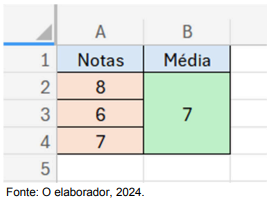

Um aluno foi avaliado a partir de 3 notas e obteve a seguinte média:

Diante da planilha exposta acima, avalie qual fórmula pode ser utilizada para obter o valor da média:

I- mv: pode ser usado para apagar ou renomear arquivos.

II- mkdir: cria um diretório.

III- rm: cria arquivos e diretórios.

IV- sudo: executa um comando como superusuário.

V-.find: busca arquivos em diretórios.

Estão CORRETOS os comandos

“[...] é um tipo específico de malware (software malicioso) que, uma vez dentro de um sistema, bloqueia ou criptografa os dados da vítima como uma forma de “sequestro” dos dados ou sistemas de um indivíduo ou organização, exigindo um resgate (geralmente em criptomoedas) para desbloqueá-los.”

Disponível em: https://clavis.com.br/... Acesso em: 10 out. 2024. Adaptado.

O trecho refere-se ao malware conhecido por:

Nessa janela, ele digitou “LGPD”, uma sigla para Lei Geral de Proteção de Dados Pessoais, uma lei brasileira, promulgada em 2018, com o objetivo de proteger os direitos fundamentais de liberdade e privacidade, e a livre formação da personalidade de cada indivíduo. Em seguida, pressionou a tecla correspondente a <Enter>.

O atalho de teclado correspondente é:

A guia da Barra de Menu é:

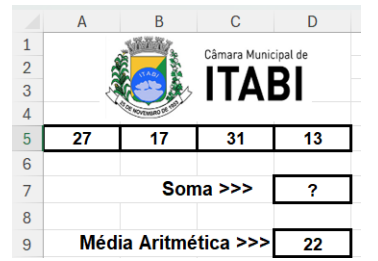

Nessas condições, o número mostrado em D7 e a fórmula inserida em D9 são, respectivamente:

No que se refere ao uso de softwares no ambiente legislativo, o Word, do pacote MS Office 2019 BR (x64), é bastante utilizado. Durante a digitação de um texto nesse editor, em um microcomputador Intel com Windows 10 BR (x64), estando com a guia “Página Inicial” selecionada na Barra de Menu, foi acionado um ícone que tem por significado “aplicar subscrito”. Continuando, foi selecionada e acionada a guia “Inserir”, na Barra de Menu, por meio do ponteiro do mouse. Para finalizar, foi executado um atalho de teclado, que tem por significado abrir ou ocultar os recursos/ ícones mostrados na Faixa de Opções.

O ícone e o atalho de teclado são, respectivamente:

I. Selecionou a pasta CONTROLE no disco D: e verificou que existem 7(sete) arquivos de diferentes formatos armazenados nela

II. Executou um atalho de teclado AT1, para selecionar todos os sete arquivos

III. Executou um novo atalho de teclado AT2, para copiar os arquivos, transferindo-os para a área de transferência

IV. Selecionou a pasta BACKUP, no disco rígido, referenciado como E

V. Executou um último atalho de teclado AT3, para colar os arquivos da área de transferência na pasta BACKUP

Os atalhos de teclado AT1, AT2 e AT3 são, respectivamente:

Nela, foi criada uma tabela usando a função SOMASE. Em F7 foi inserida a fórmula =SOMASE($B$6:$B$17;E7;$C$6:$C$7) para contabilizar a quantidade de atendimentos do servidor ALFREDO, usando o conceito de referência absoluta. Em seguida, a fórmula em F7 foi selecionada e mediante a execução dos atalhos de teclado Ctrl + C / Ctrl + V, foi copiada para as células F8, F9 e F10, para determinar a quantidade dos atendimentos dos funcionários JUSSARA, SÍLVIA e DÉLIO.

Nessas condições, a fórmula inserida em F9 foi: