Questões de Concurso

Sobre noções de informática

Foram encontradas 60.138 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

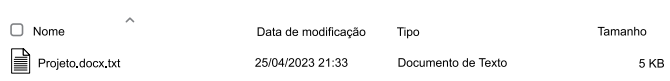

Ao efetuar um duplo clique sobre o arquivo da imagem, com o botão primário do mouse,

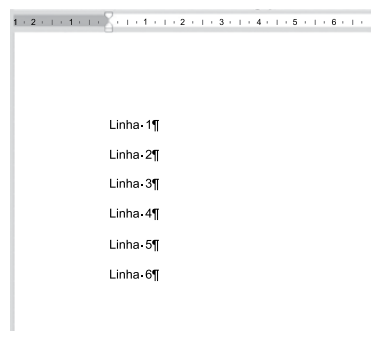

Um usuário selecionou todo o texto, e selecionou a opção Converter Texto em Tabela... a partir do ícone Tabela, grupo Tabelas, guia Inserir, conforme imagem a seguir.

Finalmente, configurou a janela Converter texto em tabela para ser 2 colunas e 3 linhas, conforme imagem a seguir.

Assinale a alternativa com o resultado correto dessa ação, mostrado sem as marcas de parágrafo.

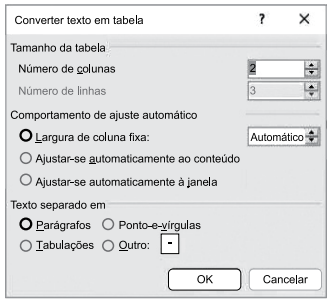

Tem-se a seguinte planilha, criada no Microsoft Excel 2016, em sua configuração-padrão.

Para contar a quantidade de células entre A1 e C3 que

possuem valor maior do que 10 e menor do que 13, e

exibir o resultado na célula A5, é preciso inserir na célula

A5 a fórmula

Ao planejar a política e os procedimentos de backup, é essencial compreender e selecionar os tipos de backup mais adequados às necessidades da empresa. Cada tipo possui suas vantagens e desvantagens, e a combinação de diferentes tipos pode otimizar o processo de backup e recuperação de dados. Os principais tipos de backup são completo, diferencial e reduzido.

Os worms têm a capacidade de se disseminar utilizando arquivos ou programas para infectar o seu computador. Após infiltrar o sistema, o worm permanece inativo até que o usuário o execute ou realize uma ação específica para ativá-lo, como ativar macros em um arquivo DOC infectado. Quando ativado, o worm injeta seu código em outros programas no dispositivo afetado para facilitar sua reprodução, corromper arquivos, prejudicar o desempenho dos dispositivos e se propagar para outras máquinas.

O processo para mover uma pasta ou arquivo é muito semelhante à ação de copiar. Para isso, selecione o ícone desejado, acesse o menu "Editar", ou o botão "Organizar", e escolha a opção "Recortar". Em seguida, selecione o local onde deseja colocar a pasta ou o arquivo, acesse novamente o menu "Editar" e escolha a opção "Colar". Outra forma é clicar com o botão direito do mouse sobre o ícone desejado, escolher o comando "Recortar" no menu exibido, selecionar o local onde deseja colocar a pasta ou o arquivo, clicar com o botão direito do mouse novamente, e escolher o comando "Colar" no menu exibido.

Os cookies são pequenos arquivos de texto que informam ao navegador que você já visitou determinado site. Além de “lembrar” das páginas acessadas, os cookies podem armazenar outras informações sobre sua navegação na web, o vídeo que foi assistido, o tempo que se passou em uma página, sua preferência de idioma ou suas pesquisas em um site. Em resumo, todas as suas atividades de navegação geram dados que podem ser salvos em cookies. Essa tecnologia é segura para os usuários, não possuindo margem para distribuição de malwares, devido a lei LGPD (Lei Geral de Proteção de Dados).

As planilhas do Google (Google Sheets) são ferramentas que capacitam os usuários a criar, editar e compartilhar planilhas online por meio do Google Drive, acessíveis tanto por computadores quanto por dispositivos móveis Android e iOS. Esse aplicativo proporciona às empresas de diversos segmentos e portes a capacidade de gerenciar e armazenar dados na nuvem, simplificando a troca de informações entre colaboradores e clientes. Sua versão gratuita oferece uma capacidade de armazenamento de 100 GB, permite a criação de macros personalizadas para automatizar tarefas e integração com o BigQuery, além de disponibilizar recursos avançados de colaboração, como a restrição de acesso a células específicas e o acompanhamento das edições dos colaboradores.

Uma das formas mais básicas e eficazes de prevenção contra malwares consiste na instalação de antivírus – que, na maioria dos casos, detecta vírus, worms e trojans – e antispywares. No entanto, essa ação terá maior eficácia quando acompanhada pela constante atualização tanto dos softwares de segurança quanto do sistema operacional e seus programas. Dessa forma, o ambiente contará com as soluções mais recentes para sanar eventuais brechas. Outro ponto a ser observado diz respeito às mensagens de e-mail e à navegação por sites duvidosos. Ao pairar o mouse sobre links, o usuário pode notar uma referência para arquivos do tipo zip, exe, ou até mesmo para páginas web que possam conter possíveis armadilhas. Portanto, além de possuir um bom antivírus e um antispyware instalados, é essencial analisar com bastante cautela esses tipos de mensagens e sites.

As Planilhas Google, também conhecidas como Google Sheets, são uma aplicação baseada em nuvem que permite criar, editar e compartilhar planilhas online, oferecendo uma alternativa inteligente às tradicionais planilhas de desktop, como o Excel da Microsoft. Para realizar uma adição no Google Sheets, é necessário selecionar a célula onde você deseja que o resultado da soma apareça e digitar o sinal de adição (+) para iniciar a fórmula. Em seguida, digite (ou selecione) as células que você deseja somar.

O Windows é uma série de sistemas operacionais multitarefa desenvolvida pela Microsoft. É de código aberto e livre, permitindo que qualquer fabricante possa utilizá-lo em suas máquinas, proporcionando flexibilidade de uso.

O Windows 10 oferece diversas funcionalidades para manter o computador seguro, eliminando a necessidade de instalar programas de terceiros. Com essas funcionalidades, o usuário pode se proteger contra vírus e outras ameaças, gerenciar o acesso infantil e impedir que pessoas não autorizadas mexam no dispositivo. O princípio dessas funções é criar um ambiente seguro dentro da memória do sistema, dificultando o acesso de vírus. Nesse ambiente protegido, processos críticos do Windows ficam mais resguardados contra ameaças externas. Para utilizar essa função, basta clicar no menu ""Segurança do Windows"" e seguir o caminho: Segurança do dispositivo > Isolamento do núcleo > Detalhes do isolamento do núcleo. Em seguida, ative a opção ""Integridade da memória"" usando o botão deslizante.

O Google Drive oferece a vantagem de permitir a criação de documentos de texto de forma colaborativa, através do Google Docs. Vários usuários podem acessar o mesmo documento online e contribuir com suas edições. Por isso, o recurso de histórico de edições identifica os usuários que realizaram alterações e quando elas foram feitas. Para acessar o histórico de versões, basta abrir o menu "Arquivo", selecionar "Histórico de versões" e escolher "Ver histórico de versões". É possível restaurar uma versão anterior clicando na edição correspondente.

A escolha do repositório de backup é crucial para assegurar a segurança, a disponibilidade e a recuperação dos dados armazenados. Existem diversas opções de repositórios de backup, e a escolha ideal depende das necessidades específicas da empresa e dos recursos disponíveis. Para aumentar a proteção e a disponibilidade dos backups, recomenda-se adotar um tipo de repositório.

Para entender as diferenças entre um vírus e um worm de computador, é fundamental compreender que ambos pertencem a uma categoria mais ampla de softwares maliciosos, conhecidos como malware. Malware é o termo geral utilizado para todos os códigos e aplicativos desenvolvidos com a intenção de prejudicar dispositivos ou os usuários que os utilizam. Essa categoria abrangente inclui spyware, adware, ransomware e outros tipos de software malicioso. Embora vírus e worms sejam dois tipos distintos de malware, ambos têm a capacidade de se espalhar rapidamente.

As Planilhas Google, também conhecidas como Google Sheets, são uma aplicação baseada em nuvem que possibilita criar, editar e compartilhar planilhas online. Elas representam uma alternativa eficiente às tradicionais planilhas de desktop, como o Excel da Microsoft. Sendo gerenciadas e armazenadas na nuvem, as Planilhas Google podem ser acessadas através do Google Drive. Ao utilizar as planilhas do Google, é possível rastrear todas as modificações feitas pelos colaboradores ao longo do tempo e identificar quem realizou cada alteração. Além disso, há a opção de recuperar versões anteriores, o que pode ser útil se um usuário inserir informações incorretas na versão atual.

Uma das principais distinções entre um vírus e um worm está em sua forma de manifestação dentro do sistema. Um vírus não requer intervenção do usuário para sua ativação. Enquanto um worm tem a capacidade de se replicar e propagar automaticamente sem qualquer interação humana. Isso possibilita sua rápida disseminação, frequentemente em uma rede local, e pode resultar em uma taxa de propagação exponencial.

O Windows Explorer (Explorador de Janelas) é o Gerenciador de Pastas e Arquivos do sistema Windows, utilizado para todas as atividades de manipulação de pastas e arquivos, permitindo copiar, excluir e mover esses itens. Através dele, é possível gerenciar e manter as informações armazenadas no HD, PenDrive, DVD, CD, entre outros dispositivos de armazenamento. Para acessar o Windows Explorer, clique no botão "Iniciar", selecione a opção "Todos os Programas", depois "Acessórios" e, em seguida, "Windows Explorer". A visualização dos painéis do Windows Explorer pode ser feita de diversas formas, com os ícones das pastas variando de acordo com a situação dos arquivos nelas contidos. Para alterar o layout de exibição das pastas e dos arquivos, clique no botão "Altere o Modo de Exibição" ou na setinha "Mais Opções" e escolha entre os modos disponíveis.

Geralmente são instalados sem que o usuário perceba e as principais vias de recebimento desse tipo de programa ou aplicativo são os links desconhecidos que o usuário recebe e clica. Depois de devidamente instalado, o spyware começa a registrar tudo o que acontece no dispositivo, geralmente tudo aquilo que o usuário faz, digita e visualiza é registrado e depois enviado para terceiros. Estes, por sua vez, usam as informações recebidas de forma criminosa para aplicar golpes, fraudar documentos e assinaturas e entrar em sistemas nos quais somente a vítima tem acesso, como uma conta bancária, por exemplo.

Da mesma forma que existem spywares “generalistas”, que fazem de tudo um pouco, também existem spywares especializados em determinados tipos de tarefas. Por exemplo: spyware especialista em capturar e armazenar as teclas digitadas pelo usuário; spyware especialista em armazenar a posição do cursor e a tela apresentada no monitor, nos momentos em que o mouse é clicado; spyware especialista em apresentar propagandas e anúncios que levam o usuário a sítios falsos.

Qual alternativa nomeia adequadamente, e na ordem em que aparece no texto, cada um dos três tipos de spyware especialista citados?

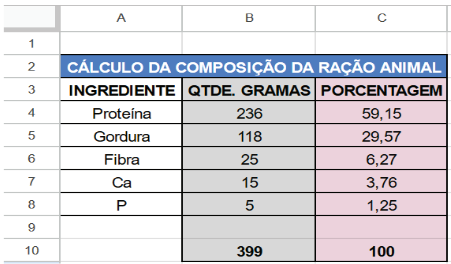

A planilha mais recente criada por ela é uma que calcula a porcentagem dos elementos que compõem uma ração para cães da raça Shiba Inu que está sendo desenvolvida no laboratório. A planilha funciona da seguinte forma: ao digitar a quantidade em gramas de um determinado componente, a planilha calcula a porcentagem que esse componente representa na composição total da ração, conforme pode ser visto no exemplo a seguir:

Nesse exemplo, é possível identificar que os elementos cálcio e fósforo estão compondo, respectivamente, 3,76% e 1,25% do total de ração analisado, que foi de 399 gramas. É possível observar também que a fórmula utilizada para calcular a porcentagem arredonda o resultado para duas casas decimais no máximo.

Considerando que Paula utilizou o software de planilhas do Google configurado em português, qual foi a fórmula utilizada na célula C4 da planilha de exemplo e que gerou o resultado que está sendo mostrado?