Questões de Concurso

Foram encontradas 19.881 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

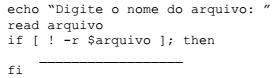

A utilização de shell scripts é uma importante ferramenta para auxiliar na administração de redes, pois simplifica e automatiza tarefas que poderiam ser complexas para se executar sem o auxílio desse recurso. Observe o Shell script a seguir.

A opção CORRETA para completar a lacuna é

Phishing é o tipo de fraude na internet, por meio da qual um golpista tenta obter dados pessoais e financeiros de um usuário pela utilização combinada de meios técnicos e engenharia social. Sobre esse assunto, analise as afirmativas.

I - Pharming é um tipo específico de phishing que envolve o redirecionamento da navegação do usuário para sites falsos, de forma que, quando ele tenta acessar um site legítimo, o navegador Web é redirecionado para uma página falsa.

II - Por se tratar de uma fraude pouco comum e, na maioria das vezes, inofensiva, descarta-se a utilização de mecanismos de segurança, como programas antimalware, firewall pessoal e filtros antiphishing.

III - Sites de comércio eletrônico ou Internet Banking confiáveis, na maioria das vezes, utilizam conexões seguras, por exemplo HTTPS, quando dados sensíveis são solicitados.

IV - O phishing pode ocorrer por meio do envio de mensagens eletrônicas que tentam se passar pela comunicação oficial de uma instituição conhecida, como um banco, uma empresa ou um site popular.

Estão corretas as afirmativas

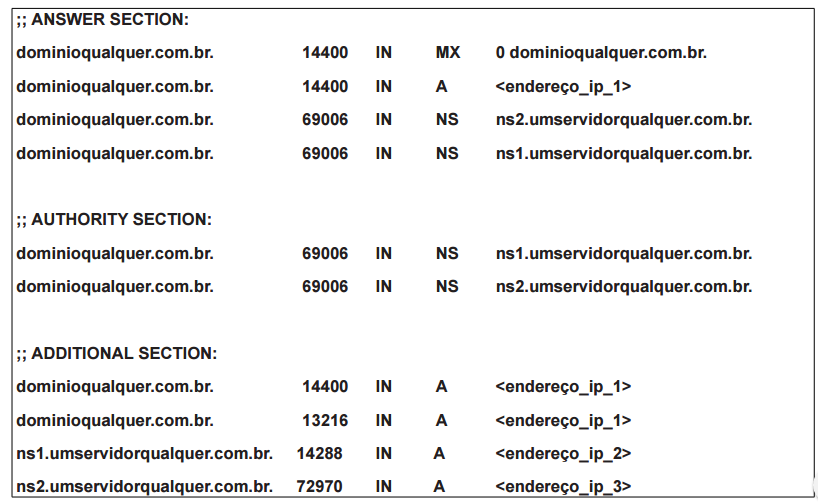

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.