Questões de Concurso

Foram encontradas 10.482 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que apresenta a sequência correta.

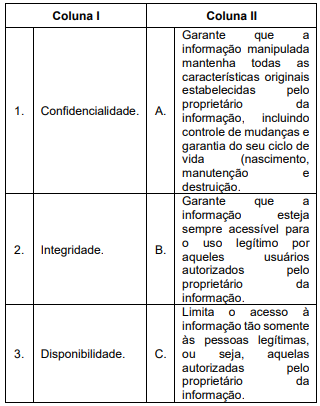

Confidencialidade, integridade e disponibilidade são os três pilares essenciais da segurança da informação. Relacione a Coluna 1 à Coluna 2, associando os pilares essenciais da segurança às medidas que podem ser utilizadas para reforçar cada um dos pilares.

Coluna 1

1. Confidencialidade.

2. Integridade.

3. Disponibilidade.

Coluna 2

( ) Sistema de controle de versão de arquivos.

( ) Utilização do algoritmo AES.

( ) Plano de backups e recuperação de dados.

( ) Utilização do algoritmo SHA-256 sobre arquivos.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Quanto ao programa de correio eletrônico Microsoft Outlook 2016, aos conceitos de organização e de gerenciamento de arquivos e pastas e aos procedimentos de backup, julgue o item

Caso uma empresa deseje realizar uma recuperação de

backup para fins de teste, o método de backup com base

em fitas não poderá ser usado para a realização da

referida cópia de segurança, uma vez que as fitas

permitem que os backups sejam recuperados somente

uma vez.

A política de segurança estabelecida para uma empresa determina o uso do recurso de controle de acesso físico.

Para a implantação desse recurso, deve-se utilizar

Acerca de VPN e firewall, e considerando as normas ISO 31000, ISO 22301 e ISO 27002, julgue o item que se segue.

Segundo a ISO 22301, os planos de continuidade de

negócios devem conter detalhes para gerenciar as

consequências de uma disrupção, considerando a estimativa

de perdas financeiras de longo prazo.

Acerca de VPN e firewall, e considerando as normas ISO 31000, ISO 22301 e ISO 27002, julgue o item que se segue.

De acordo com a ISO 27002, é diretriz que os métodos de

gerenciamento de projetos empregados estabeleçam a

segurança da informação como parte integrante de todas as

fases metodológicas dos projetos.

Acerca de VPN e firewall, e considerando as normas ISO 31000, ISO 22301 e ISO 27002, julgue o item que se segue.

De acordo com a ISO 31000, o registro e o relato do

processo de gestão de risco e de seus resultados visam

fornecer informações para a tomada de decisão.

Acerca de VPN e firewall, e considerando as normas ISO 31000, ISO 22301 e ISO 27002, julgue o item que se segue.

Em uma organização que implementa a funcionalidade de

VPN incorporada ao sistema de firewall, os pacotes que

chegam pela VPN passam diretamente pelo firewall e sã o

decriptados no computador de destino pelo software cliente

de VPN.

No que se refere à gestão de identidade e acesso, DLP e gestão de vulnerabilidades, julgue o item a seguir.

Na técnica de DLP denominada keyword matching,

assinaturas exclusivas são definidas para os arquivos

classificados como sensíveis e os processos de saída de

dados da rede ou dos computadores são verificados em busca

de assinaturas correspondentes.

No que se refere à gestão de identidade e acesso, DLP e gestão de vulnerabilidades, julgue o item a seguir.

Segundo a ISO 27002, quando uma correção de

vulnerabilidade é disponibilizada, convém que sejam

avaliados os riscos associados à sua instalação em

comparação com os riscos associados à exploração da

vulnerabilidade.

Julgue o item subsequente, com base na Lei Geral de Proteção de Dados (Lei n.º 13.709/2018).

Ainda que seja para cumprimento de obrigação regulatória

pelo controlador do dado, o titular deve consentir

previamente a sua utilização.

Julgue o item subsequente, com base na Lei Geral de Proteção de Dados (Lei n.º 13.709/2018).

Configura-se um dado anonimizado quando, ao se utilizar

meios técnicos com sucesso, se perdeu a possibilidade de

associação direta de um dado a um indivíduo, de modo que

esse indivíduo não possa ser identificado.

Quanto à segurança em nuvem e à segurança em IoT, julgue o item subsecutivo.

A falta de padrões para autenticação e criptografia,

combinada à capacidade dos sensores e dispositivos IoT de

detectar, coletar e transmitir dados pela Internet representam

riscos à privacidade dos indivíduos.