Questões de Concurso

Foram encontradas 10.459 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. O conteúdo do e-mail foi alterado antes de chegar ao destino. II. O conteúdo do e-mail foi lido por uma pessoa que não é o destinatário devido.

Nas situações I e II, respectivamente, foram violados os seguintes princípios básicos da segurança da informação:

I. O e-mail é a uma forma de se contaminar um sistema, pois o vírus pode vir em um anexo, ou no próprio corpo HTML da mensagem. Muitos serviços de e-mail desativam a HTML como padrão, até que se confirme o remetente. II. Serviços de compartilhamento peer-to-peer como Dropbox, SharePoint ou ShareFile podem ser usados para propagar vírus. Esses serviços sincronizam arquivos e pastas para qualquer computador vinculado a uma conta específica. Então, quando se faz upload de um arquivo infectado por vírus em uma conta de compartilhamento de arquivos, o vírus é baixado para todos que acessam e compartilham esse arquivo. III. Softwares sem correção são softwares e aplicativos que não sofreram as atualizações de segurança mais recentes do desenvolvedor, para corrigir brechas de segurança no software, possibilitando, com isso, que criminosos explorem as vulnerabilidades das versões desatualizadas de programas.

A sequência correta é

I. Na criptografia de chave assimétrica, os processos de cifragem e decifragem são feitos com uma única chave, ou seja, tanto o remetente quanto o destinatário usam a mesma chave. A chave tem de ser enviada para todos os usuários autorizados antes que as mensagens possam ser trocadas. II. Na criptografia simétrica, cada pessoa tem um par de chaves denominadas chave pública e chave privada. Para mandar uma mensagem privada, o transmissor cifra a mensagem usando a chave pública do destinatário pretendido, que deverá usar a sua respectiva chave privada para conseguir recuperar a mensagem original. III. A assinatura digital usa os conceitos da criptografia assimétrica. É uma mensagem que só uma pessoa pode produzir, mas que todos podem verificar. É um conjunto de dados que não pode ser forjado assegurando o nome do autor que funciona como uma assinatura de documentos.

A sequência correta é

Dia 01 23:59 – backup full 1; Dia 02 23:59 – backup diferencial 1; Dia 03 23:59 – backup full 2; Dia 04 23:59 – backup diferencial 2; Dia 05 23:59 – backup diferencial 3.

No dia 06, esse servidor foi invadido e teve o seu sistema de arquivos apagado. Os backups que o técnico necessitará fazer para realizar o restore mais atual desse sistema de arquivos (antes da invasão) são:

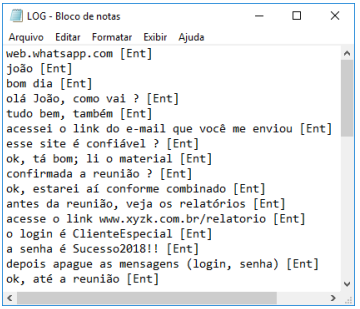

Figura 6 - Arquivo de dados

Figura 6 - Arquivo de dados Existem programas maliciosos, que servem para monitorar as atividades realizadas em um computador e enviar as informações coletadas para terceiros, sem o conhecimento e autorização de seus usuários. Por exemplo, a Figura 6 exibe o conteúdo de um arquivo que registrou as teclas digitadas por um usuário, no teclado do computador, sem ele saber e sem sua permissão. A ativação desse tipo de programa malicioso, em muitos casos, é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou um link em um e-mail. Considere as seguintes assertivas sobre esse tipo de programa malicioso:

I. Esse software é um tipo de "spyware". II. Esse tipo de programa malicioso é chamado de "keylogger". III. O texto relata o uso de uma técnica de invasão de computador chamada de "trojan".

Quais estão corretas ?

I. A assinatura digital permite comprovar a autenticidade de uma informação, ou seja, se ela foi realmente gerada por quem diz que o fez. II. A assinatura digital possibilita comprovar a integridade de uma informação, ou seja, que ela não foi alterada. III. Os certificados digitais que não são mais confiáveis ou se tornaram inválidos são incluídos, pela Autoridade de Registro (AR), em uma lista chamada de "Lista de Certificados Revogados" (LCR), que contém o número de série dos certificados que não são mais válidos e a data de sua revogação.

Quais estão corretas?