Questões de Concurso

Foram encontradas 10.459 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

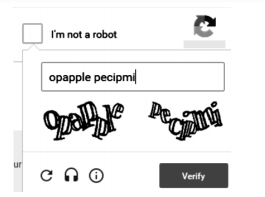

A figura a seguir ilustra um recurso de segurança utilizado no acesso à internet.

Esse recurso possui as características listadas a seguir.

● Mostra um formulário no qual é solicitado o preenchimento de um código para validar uma solicitação.

● É um tipo de medida de segurança conhecido como autenticação por desafio e resposta.

● É um mecanismo que ajuda na proteção contra spam e decriptografia de senhas, solicitando a conclusão de um teste simples que prova que o usuário é um ser humano, não um computador tentando invadir uma conta protegida por senha.

● Consiste de duas partes simples, uma sequência de letras e/ou números gerada aleatoriamente que aparece sob a forma de imagem distorcida e uma caixa de texto.

● PARA passar no teste e provar a identidade humana, basta ao usuário digitar na caixa de texto os caracteres que ele vê na imagem.

Esse recurso é conhecido por

( ) Um downloader é um software malicioso que dispara ataques a outros computadores a partir de uma máquina infectada. ( ) Bombas lógicas são usadas para atacar sistemas de computador em rede com grande volume de tráfego para executar um ataque de negação de serviço. ( ) Auto-rooter é um conjunto de ferramentas maliciosas utilizadas para invasão de novas máquinas remotamente.

I. No Microsoft Windows, o comando SHIFT + F8 + L salva todos os arquivos abertos.

II. Manter ativos e atualizados os antivírus nos aparelhos que acessam a Internet é uma medida de segurança na Internet.

III. O termo software é utilizado para designar o conjunto dos equipamentos de áudio de um computador.

Marque a alternativa CORRETA:

A respeito da NBR ISO/IEC 27005:2011, julgue o item subsecutivo.

A norma em questão é abrangente e se aplica a vários tipos

de organização, tais como agências governamentais

e organizações sem fins lucrativos.

A respeito da NBR ISO/IEC 27005:2011, julgue o item subsecutivo.

A referida norma não inclui um método específico para

a gestão de riscos de segurança da informação.

Com relação a gestão de incidentes de segurança da informação, julgue o item a seguir, conforme a NBR ISO/IEC n.º 27001:2013.

Todo incidente de rede é um evento de segurança da

informação classificado e deve ser avisado prontamente

à alta direção, a fim de reduzir riscos.

Com relação a gestão de incidentes de segurança da informação, julgue o item a seguir, conforme a NBR ISO/IEC n.º 27001:2013.

Por questões de agilidade e formalização, os eventos de

segurança da informação devem ser relatados por correio

eletrônico, o mais rápido possível.

No que se refere a segurança em recursos humanos, julgue o item subsequente, de acordo com a NBR ISO/IEC 27001:2013.

Durante processos de contratação de recursos humanos,

a norma preconiza que todos os funcionários da organização

devem receber treinamento, educação e conscientização

apropriados, bem como as atualizações regulares das políticas

e os procedimentos organizacionais relevantes para as suas

funções.

No que se refere a segurança em recursos humanos, julgue o item subsequente, de acordo com a NBR ISO/IEC 27001:2013.

Segundo essa norma, funcionários e partes externas devem,

somente após a sua contratação, entender suas

responsabilidades e estar em conformidade com os papéis

para os quais tenham sido selecionados.

Com relação a responsabilidade e papéis pela segurança da informação, julgue o item seguinte, conforme a NBR ISO/IEC 27001:2013.

Todas as responsabilidades pela segurança da informação

devem ser definidas e atribuídas.