Questões de Concurso

Foram encontradas 10.458 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

5DF99961C6F61A97EDF425B8940365589170264AE089D80D40A11E62B4DBFD45

Para gerar este hash ele utilizou o algoritmo

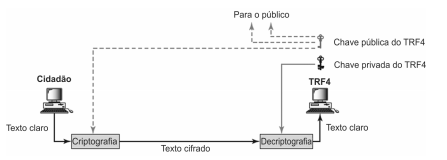

Considere o esquema hipotético abaixo referente à comunicação segura estabelecida pelo Tribunal Regional Federal da 4ª Região – TRF4:

O esquema descreve

Suponha que um Analista do Tribunal Regional Federal da 4ª Região – TRF4 se depare com uma situação em que deve implantar mecanismos de proteção interna voltados à segurança física e lógica das informações no ambiente do Tribunal. Para isso, ele levantou os seguintes requisitos:

I. Não instalar em áreas de acesso público equipamentos que permitam o acesso à rede interna do Tribunal.

II. Os usuários não podem executar transações de TI incompatíveis com sua função.

III. Apenas usuários autorizados devem ter acesso de uso dos sistemas e aplicativos.

IV. Proteger o local de armazenamento das unidades de backup e restringir o acesso a computadores e impressoras que possam conter dados confidenciais.

O Analista classificou correta e respectivamente os requisitos de I a IV como segurança

Considere a seguinte situação hipotética:

− Uma pessoa recebe um e-mail de um desconhecido, contendo uma oferta de empréstimo com taxas de juros muito inferiores às praticadas no mercado. Além disso, se ela investir em alguma boa aplicação, ganhará muito mais do que pagará pelo empréstimo. Oferta por demais atraente.

− O motivo, descrito na mensagem, pelo qual ela foi selecionada para receber essa oferta, foi a indicação de um amigo que a apontou como uma pessoa honesta, confiável e merecedora de tal benefício.

− Todavia, para ter direito a esse benefício, ela é orientada a preencher um cadastro e enviá-lo para análise de crédito.

− Após o seu crédito ser aprovado, ela é informada que necessita efetuar um depósito bancário ao ofertante para o ressarcimento das despesas inerentes a esse tipo de transação. Um valor razoável, mas bem menor do que ela ganhará com a transação.

− A mensagem deixa claro que se trata de uma transação ilegal e, por isso, solicita sigilo absoluto e urgência na ação, caso contrário o ofertante procurará outra pessoa e ela perderá a oportunidade de ganhar com isso.

Essa situação envolve questões de segurança da informação porque indica

Um Técnico Judiciário está analisando as características de diversas pragas virtuais (malwares), para proceder à instalação de antivírus adequado. Dentre as características específicas por ele analisadas, estão:

I. Programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário. Um exemplo é um programa que se recebe ou se obtém de sites na internet e que parece ser inofensivo. Tal programa geralmente consiste em um único arquivo e necessita ser explicitamente executado para que seja instalado no computador.

II. Programa que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para este fim. Pode ser incluído pela ação de outros códigos maliciosos, que tenham previamente infectado o computador, ou por atacantes que exploram vulnerabilidades existentes nos programas instalados no computador. Após incluído, ele é usado para assegurar o acesso futuro ao computador comprometido, permitindo que ele seja acessado remotamente, sem que haja necessidade de recorrer novamente aos métodos utilizados na realização da invasão ou infecção e, na maioria dos casos, sem que seja notado.

III. Programa que torna inacessíveis os dados armazenados em um equipamento, geralmente usando criptografia. O atacante exige pagamento de resgate para restabelecer o acesso ao usuário.

As descrições acima são, correta e respectivamente, correspondentes a

Considere a situação hipotética abaixo envolvendo um processo de certificação digital em condições ideais.

Bernardo, Técnico Judiciário do TRF4, recebeu uma mensagem eletrônica de Aline, uma cidadã, que posteriormente repudiou o envio, afirmando que a mensagem não havia sido encaminhada por ela.

Aline perderá a disputa porque