Questões de Concurso

Foram encontradas 10.060 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

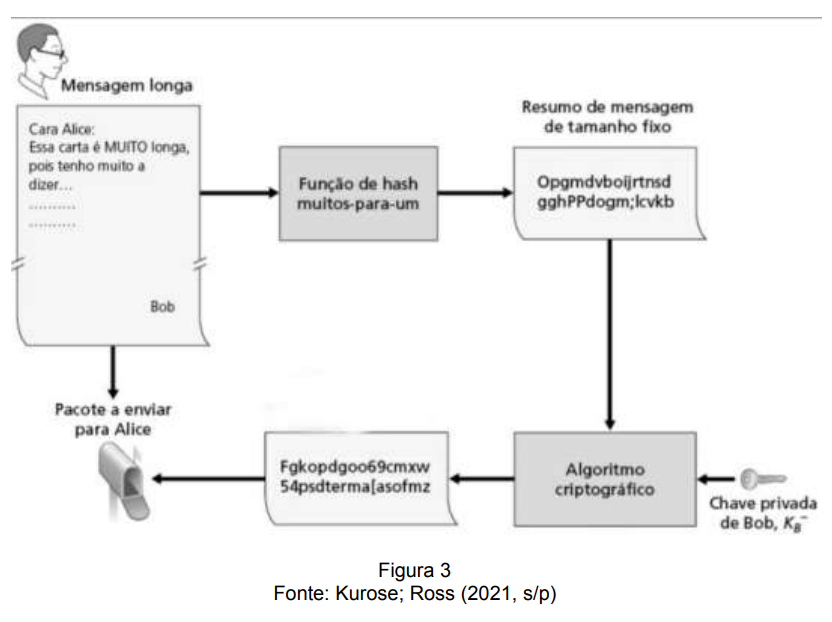

Na figura 3, Bob deseja enviar uma longa mensagem para Alice. Ele coloca sua longa mensagem original em uma função de hash, que gera um resumo curto dessa mensagem. Em seguida, utiliza sua chave criptográfica privada para criptografar o hash resultante (resumo). A mensagem original, em texto aberto, e o resumo criptografado dessa mensagem são, então, enviados para Alice.

Esse processo de envio da mensagem longa de Bob para Alice, ilustrado na figura 3, é denominado:

I. Malware é a combinação das palavras malicious e software e se refere a software com comportamentos indesejados, tais como vírus, worms, trojans e spywares.

II. Phishing é uma forma de fraude, em que, tipicamente, o usuário recebe uma mensagem maliciosa solicitando alguma confirmação fraudulenta por meio de cliques em links, e solicitação de envio de senhas ou códigos.

III. Spam é o nome usado para se referir ao recebimento de mensagens indesejadas recebidas por e-mail, mas mensagens publicitárias indesejadas recebidas por outros meios não são consideradas spam.

IV. O uso combinado de firewall e antivírus é uma contramedida fundamental para eliminação dos riscos de incidentes de malware e phishing, porém, é contramedida ineficiente quanto aos riscos de spam.

É CORRETO o que se afirma em: