Questões de Concurso Sobre conceitos básicos em segurança da informação em segurança da informação

Foram encontradas 554 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A autenticidade de uma informação é garantida por meio de sua fonte, enquanto a confiabilidade é avaliada em relação ao seu conteúdo.

Assinale a alternativa que apresenta a sequência correta.

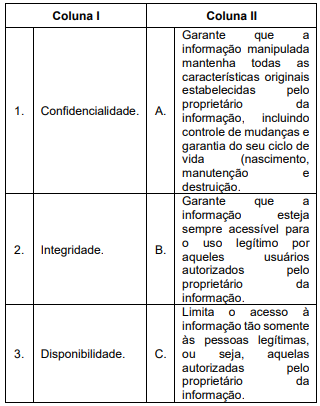

Confidencialidade, integridade e disponibilidade são os três pilares essenciais da segurança da informação. Relacione a Coluna 1 à Coluna 2, associando os pilares essenciais da segurança às medidas que podem ser utilizadas para reforçar cada um dos pilares.

Coluna 1

1. Confidencialidade.

2. Integridade.

3. Disponibilidade.

Coluna 2

( ) Sistema de controle de versão de arquivos.

( ) Utilização do algoritmo AES.

( ) Plano de backups e recuperação de dados.

( ) Utilização do algoritmo SHA-256 sobre arquivos.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é: