Questões de Concurso

Para access

Foram encontradas 518 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

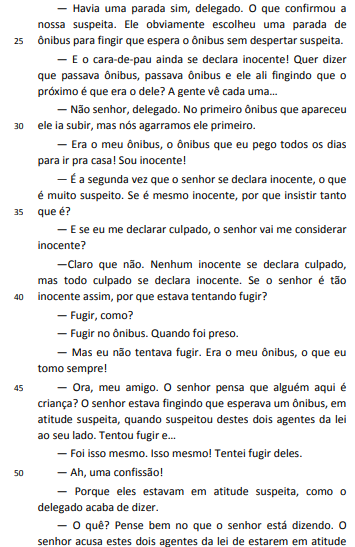

Nessa frase há um adjetivo flexionado no grau

"Se é mesmo inocente, por que insistir tanto que é?” (L.34-35)

A frase sublinhada apresenta uma ideia de

“E o cara-de-pau ainda se declara inocente!” (L.26)

A palavra destacada nessa frase faz o plural da mesma forma que

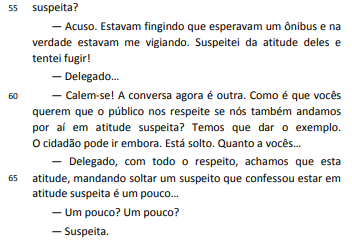

A figura a seguir ilustra um recurso de segurança utilizado no acesso à internet.

Esse recurso possui as características listadas a seguir.

● Mostra um formulário no qual é solicitado o preenchimento de um código para validar uma solicitação.

● É um tipo de medida de segurança conhecido como autenticação por desafio e resposta.

● É um mecanismo que ajuda na proteção contra spam e decriptografia de senhas, solicitando a conclusão de um teste simples que prova que o usuário é um ser humano, não um computador tentando invadir uma conta protegida por senha.

● Consiste de duas partes simples, uma sequência de letras e/ou números gerada aleatoriamente que aparece sob a forma de imagem distorcida e uma caixa de texto.

● PARA passar no teste e provar a identidade humana, basta ao usuário digitar na caixa de texto os caracteres que ele vê na imagem.

Esse recurso é conhecido por

A sintaxe SQL correspondente é

A figura abaixo ilustra uma tabela, resultado da execução de um código HTML.

A sintaxe correta para o código HTML, está indicada na seguinte

opção

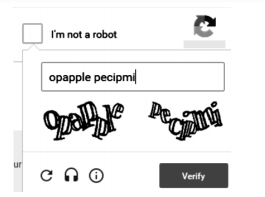

Observe o algoritmo a seguir.

Após a execução, será gerada a seguinte série de números:

I. O ícone a ser acionado no Edge, para adicionar a URL de um site visualizado na tela a Favoritos é

e corresponde

à execução do atalho de teclado Ctrl + F. II. Para realizar a busca de uma palavra em uma janela de

diálogo, em um site aberto no Google Chrome, deve-se

executar o atalho de teclado Ctrl + B.

III. Para visualizar o conteúdo da página configurada como

homepage inicial no Firefox Mozilla, deve-se acionar o ícone

e corresponde

à execução do atalho de teclado Ctrl + F. II. Para realizar a busca de uma palavra em uma janela de

diálogo, em um site aberto no Google Chrome, deve-se

executar o atalho de teclado Ctrl + B.

III. Para visualizar o conteúdo da página configurada como

homepage inicial no Firefox Mozilla, deve-se acionar o ícone

Assinale:

( ) Nos padrões Fast Ethernet e Gigabit Ethernet, as velocidades nominais de transmissão são 100 Mbps e 1 Gbps, respectivamente. ( ) A configuração CIDR 192.168.0.1/27 refere-se a uma sub-rede que funciona com base no gateway 192.168.0.1 e máscara 255.255.255.192. ( ) A topologia empregada em redes cabeadas por meio de cabos UTP categorias 5 e 6, que utilizam conectores RJ-45 e cujos links convergem para um concentrador, é conhecida por estrela ou radial.

As afirmativas são, respectivamente,