Questões de Concurso

Para cespe / cebraspe e capes

Foram encontradas 306 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca de endereçamento e protocolos da família TCP/IP, julgue o item a seguir.

O comando Ping faz uso do protocolo ICMP que opera na

camada de aplicação.

Acerca de endereçamento e protocolos da família TCP/IP, julgue o item a seguir.

O SMTP (simple mail transport protocol) opera na camada

de transporte do protocolo TCP/IP.

Acerca de endereçamento e protocolos da família TCP/IP, julgue o item a seguir.

Um dos benefícios da criação do protocolo IPV6, em relação

ao IPV4, foi aumentar a capacidade de endereços

disponíveis, visto que o IPV6 utiliza endereços de 32 bites.

Acerca de endereçamento e protocolos da família TCP/IP, julgue o item a seguir.

Na camada de transporte, quando uma conexão utiliza o

protocolo UDP ela é considerada confiável, uma vez que

esse protocolo é orientado à conexão e garante a entrega dos

pacotes.

Julgue o item seguinte, a respeito das Leis n.º 12.527/2011 (Lei de Acesso à Informação – LAI), n.º 12.737/2012 (Lei de Delitos Informáticos), n.º 12.965/2014 (Marco Civil da Internet), n.º 13.709/2018 (Lei Geral de Proteção de Dados Pessoais – LGPD) e do Decreto n.º 7.845/2012.

À luz da Lei n.º 12.965/2014, é assegurado ao usuário o

direito ao sigilo de suas comunicações privadas

armazenadas; entretanto, tal direito não é garantido em

relação ao fluxo de suas comunicações pela Internet.

Julgue o item seguinte, a respeito das Leis n.º 12.527/2011 (Lei de Acesso à Informação – LAI), n.º 12.737/2012 (Lei de Delitos Informáticos), n.º 12.965/2014 (Marco Civil da Internet), n.º 13.709/2018 (Lei Geral de Proteção de Dados Pessoais – LGPD) e do Decreto n.º 7.845/2012.

Conforme o disposto na Lei n.º 12.737/2012, configura

crime a conduta de invadir dispositivo informático alheio,

desde que sejam adulterados ou destruídos dados ou

informações sem a autorização do titular do dispositivo.

Julgue o item seguinte, a respeito das Leis n.º 12.527/2011 (Lei de Acesso à Informação – LAI), n.º 12.737/2012 (Lei de Delitos Informáticos), n.º 12.965/2014 (Marco Civil da Internet), n.º 13.709/2018 (Lei Geral de Proteção de Dados Pessoais – LGPD) e do Decreto n.º 7.845/2012.

De acordo com a LGPD, o tratamento de dados pessoais

sensíveis, quando for indispensável para o cumprimento de

obrigação legal pelo controlador, poderá ocorrer sem o

consentimento do titular ou responsável legal pelos dados.

Julgue o item seguinte, a respeito das Leis n.º 12.527/2011 (Lei de Acesso à Informação – LAI), n.º 12.737/2012 (Lei de Delitos Informáticos), n.º 12.965/2014 (Marco Civil da Internet), n.º 13.709/2018 (Lei Geral de Proteção de Dados Pessoais – LGPD) e do Decreto n.º 7.845/2012.

De acordo com a LAI, são requisitos indispensáveis para o

acesso às informações de interesse público a identificação do

requerente, a descrição dos motivos determinantes da

solicitação e a especificação da informação requerida.

Julgue o item seguinte, a respeito das Leis n.º 12.527/2011 (Lei de Acesso à Informação – LAI), n.º 12.737/2012 (Lei de Delitos Informáticos), n.º 12.965/2014 (Marco Civil da Internet), n.º 13.709/2018 (Lei Geral de Proteção de Dados Pessoais – LGPD) e do Decreto n.º 7.845/2012.

À luz do Decreto n.º 7.845/2012, no tratamento da

informação classificada, deve-se utilizar sistema de

informação que atenda ao padrão mínimo de segurança e

garantir a autenticidade da identidade do usuário da rede por

meio de, pelo menos, uso de certificado digital.

Com base na Instrução Normativa SGD/ME n.º 94/2022, julgue o próximo item.

Cabe ao gestor do contrato representar a empresa contratada,

sendo responsável por acompanhar a execução do contrato e

atuar como interlocutor principal junto ao órgão contratante.

Com base na Instrução Normativa SGD/ME n.º 94/2022, julgue o próximo item.

No curso do planejamento da contratação, a elaboração do

documento de formalização da demanda é a primeira etapa

do planejamento da contratação, caracterizado pelo interesse

público envolvido e a sua melhor solução, sendo o

documento base para elaboração do termo de referência.

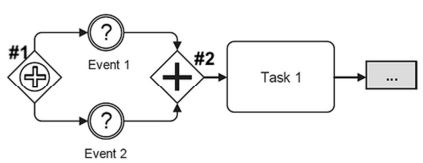

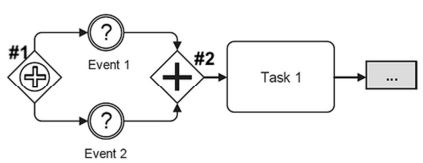

Com base na figura precedente, julgue o item subsequente, relativo a BPMN.

O identificador #1 representa um gateway baseado em

eventos paralelos, sendo permitida a execução simultânea de

Event 1 e Event 2; no entanto, nesse tipo de porta de

entrada, os processos dependem de eventos específicos.

Com base na figura precedente, julgue o item subsequente, relativo a BPMN.

O identificador #2 representa um gateway paralelo, o qual

garantirá, devido a convergência de fluxos, que todos os

fluxos advindos de Event 1 e Event 2 sejam concluídos,

antes de ser dada continuidade à Task 1.

No que se refere a COBIT 2019, julgue o item a seguir.

O processo segurança gerenciada do domínio alinhar,

planejar e organizar do COBIT 2019 visa à certificação de

que o risco corporativo relacionado à informação e

tecnologia não exceda o apetite de risco e a tolerância ao

risco da organização.

No que se refere a COBIT 2019, julgue o item a seguir.

No COBIT 19, as áreas de foco podem conter uma

combinação de componentes de governança genéricos e

variantes, sendo exemplos de áreas de foco a computação em

nuvem e o DevOps.

No que se refere a COBIT 2019, julgue o item a seguir.

O comportamento dos indivíduos de uma organização é

considerado, pelo COBIT 2019, fator relevante para o

sucesso das atividades de governança e gestão, mas a cultura

e a ética desses indivíduos não são mencionadas no guia.

No que se refere a COBIT 2019, julgue o item a seguir.

Os objetivos de governança e gerenciamento no COBIT

estão agrupados em cinco domínios, nos quais não há

processos relativos diretamente à segurança no domínio DSS

(entregar, servir e suportar).

Julgue o item subsecutivo, relativos à organização e arquitetura de computadores.

Em um processador típico, o registrador contador de

programa mantém o endereço da instrução a ser buscada em

seguida e, por padrão, o processador buscará a próxima

instrução em sequência.

O disco magnético removível é considerado uma memória secundária e não volátil, usada para armazenar arquivos de programa e dados, podendo ser utilizada, também, para oferecer uma extensão à memória principal.

Com relação ao ITIL 4, julgue o item seguinte.

Conforme o ITIL 4, a prática de gerenciamento de projetos

visa garantir que todos os projetos da organização sejam

entregues com sucesso, objetivo alcançado a partir do

planejamento, da delegação e do monitoramento dos

aspectos do projeto.