Questões de Concurso

Comentadas para if-ms

Foram encontradas 422 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise as afirmativas abaixo:

I. Na linguagem PHP a expressão: array(1 => "Um", "Dois", "Três") é equivalente a array(1 => "Um", 2 => "Dois", 3 => "Três").

II. No CSS (Cascading Style Sheets) os seletores de classes possuem a sua identificação precedida do símbolo #.

III. Para adicionar o arquivo Javascript chamado "meu_script.js" em uma página HTML basta adicionar "< script src='meu_script.js' type='text/javascript'></script>" dentro da seção head do HTML da página.

Assinale a alternativa CORRETA:

Segundo Pressman (2011), considere as seguintes afirmações sobre Engenharia de Software:

I. Erro é um problema de qualidade encontrado após a liberação para o usuário final.

II. O teste de unidade é a reexecução do mesmo subconjunto de testes que já foram executados para assegurar que as alterações não tenham propagado efeitos colaterais indesejados.

III. O modelo espiral é um modelo de processo de software evolucionário que acopla a natureza iterativa da prototipação com os aspectos sistemáticos e controlados do modelo cascata.

Assinale a opção CORRETA:

Considere as seguintes afirmações sobre algoritmos e estruturas de dados:

I. Filas são estruturas do tipo FIFO (First In First Out).

II. A inserção no fim de uma lista duplamente encadeada e não ordenada é realizada em O(n).

O tempo de execução do algoritmo quicksort no pior caso é O(n2 ).

Assinale a opção CORRETA:

Considerando as conversões de binário e decimal em endereçamentos que são representados por octetos, qual opção descreve a notação decimal CORRETA para o seguinte binário?

10101100.11001000.00000000.00001010

Existem vários tipos de hackers no mundo atual, incluindo alguns que praticam ações sem a intenção de causar dano a quem quer que seja. Assinale a alternativa que apresenta os hackers dos tempos românticos, aqueles que se dedicam às invasões de sistemas por puro divertimento e desafio.

(Nakamura e Geus, Segurança de Redes em ambientes cooperativos, 1ª ed. São Paulo, Novatec, 2007)

A respeito do planejamento da política de segurança, segundo Nakamura e Geus (2007), no livro Segurança de Redes em Ambientes Cooperativos, assinale a alternativa que apresenta as opções que preenchem CORRETAMENTE a citação abaixo.

“O planejamento da política de segurança deve ser feito tendo como diretriz o caráter geral e abrangente de todos os pontos, incluindo as regras que devem ser obedecidas por todos. Essas regras devem especificar quem pode acessar quais recursos, quais são os tipos de usos permitidos no sistema, bem como os procedimentos e controles necessários para proteger as informações. Uma visão geral do planejamento pode ser observada, na qual a pirâmide mostra que as (os) _____________ ficam no topo, acima das (dos) _____________ e _____________.”

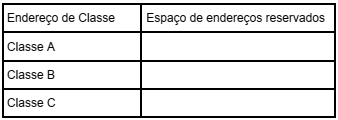

O intervalo no primeiro octeto para classes A, B e C, de endereçamento IPV4, são RESPECTIVAMENTE: