Questões de Concurso

Para cetro

Foram encontradas 6.962 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

“Mesmo que a maior parte das contribuições tenha perdido o seu caráter parafiscal e assumido o papel de financiar ações típicas da administração pública, essa modalidade de imposição continua a diferenciar-se dos impostos, porque no próprio ato de sua instituição estão estabelecidas as finalidades. Por sua própria natureza, as contribuições são vinculadas.”

Fonte: Orçamento Público, James Giacomoni, Ed. Atlas, 16ª edição, 2012, p. 74/75.

Referindo-se às contribuições sociais, econômicas e de intervenção no domínio econômico, o autor analisa a dificuldade de se fazer cumprir o seguinte princípio orçamentário:

( ) O Plano Diretor, instrumento básico da política de desenvolvimento e de expansão urbana, é facultativo para municípios acima de 20 (vinte) mil habitantes.

( ) Espelhado no que ocorre com as desapropriações para reforma agrária, as desapropriações de imóveis urbanos são feitas mediante prévia e justa indenização em títulos da dívida do município.

( ) A pessoa que possui e utiliza como sua moradia área urbana de até 250m² (duzentos e cinquenta metros quadrados) pelo período de 5 (cinco) anos ininterruptos e sem oposição de quaisquer, desde que não tenha outro imóvel, pode adquirir o domínio da mencionada área.

( ) Os imóveis públicos também podem ser adquiridos por usucapião.

I. Nos municípios brasileiros, o controle externo das Câmaras Municipais é exercido, exclusivamente, por Tribunais de Contas do Município.

II. O Tribunal de Contas pode apreciar a legalidade dos atos de admissão de pessoal, excetuadas as nomeações para cargos de provimento em comissão, bem como de concessão de aposentadoria e pensão.

III. Ainda que os atos do Tribunal de Contas sejam eminentemente administrativos, no exercício de suas atribuições, ele pode apreciar a constitucionalidade das leis e dos atos do Poder Público.

IV. Uma decisão do Tribunal de Contas pode invalidar a execução de atos administrativos negociais ou contratuais realizados pela Administração Pública.

É correto o que se afirma em

I. O afastamento do funcionário para participar de um Congresso de Contabilidade é possível mediante autorização do Prefeito.

II. Um funcionário pode ausentar-se do Município, com autorização do Prefeito, para cursar seu mestrado no exterior, apenas e tão somente na hipótese de custeio próprio, não podendo haver, em hipótese alguma, ônus para os cofres públicos.

III. Um funcionário que é preso em flagrante por crime inafiançável será considerado afastado do exercício do cargo, percebendo 2/3 (dois terços) dos vencimentos.

IV. Havendo compatibilidade de horários, o funcionário da Prefeitura que for investido em mandato de Deputado Estadual continuará a perceber as vantagens do seu cargo público, sem prejuízo dos subsídios a que fizer jus.

É correto o que se afirma em

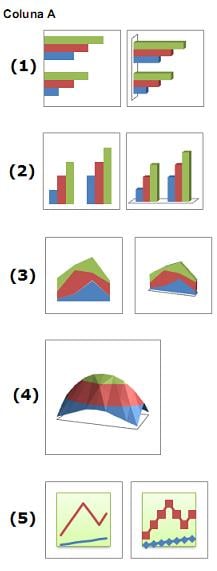

Coluna A

1. site:

2. intitle:

3. filetype:

4. * (Asterisco)

5. “ “ (Aspas)

Coluna B

( ) Solicita complementos possíveis para uma pesquisa ou pode ser usado para completar nomes na barra de pesquisa.

( ) Busca retornar sites que contenham em seu título o termo especificado pelo usuário.

( ) Restringe a busca à expressão exata que se deseja pesquisar.

( ) Permite especificar o tipo de domínios dos sites em que se deseja pesquisar.

( ) Permite filtrar sites que contenham arquivos com tipo de extensões específicas.

Coluna B

( ) Coluna.

( ) Área.

( ) Barra.

( ) Linha.

( ) Superfície.

Coluna A

1. Microsoft Access.

2. Microsoft Excel.

3. Microsoft Word.

4. Microsoft PowerPoint.

Coluna B

( ) Possui uma estrutura de edição de células.

( ) Gera um arquivo com extensão .docx.

( ) Implementou a extensão ACCDB.

( ) Possui um recurso de teste de intervalos.

I. Permitem que o Sistema Operacional se comunique com o hardware como uma impressora, por exemplo.

II. Os Drivers podem ser fornecidos pelo próprio Sistema Operacional ou pelo fabricante do hardware adquirido.

III. Nem todos os Drivers são desenvolvidos pelo fabricante do dispositivo a ser instalado.

É correto o que se afirma em

I. O HD IDE, apesar de obsoleto, ainda é uma opção barata e muito utilizada.

II. O HD SATA ainda é a unidade mais utilizada na maioria dos PCs, Notebooks e Netbooks. Há duas categorias mais comercializadas: o SATA II e o SATA III, cuja diferença básica é a velocidade de transmissão e armazenamento de dados.

III. O HD SSD é uma unidade de armazenamento mais veloz, apresenta um menor consumo de energia e gera menos ruído em relação aos tradicionais HDs modelo SATA, além de serem muito mais baratos.

É correto o que se afirma em

Saldo inicial R$10.000,00

Financiamentos R$63.000,00

Operações R$22.000,00

Investimentos R$32.000,00

Diante do exposto, assinale a alternativa que apresenta qual será o saldo final.