Questões de Concurso

Para comperve - ufrn

Foram encontradas 9.102 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

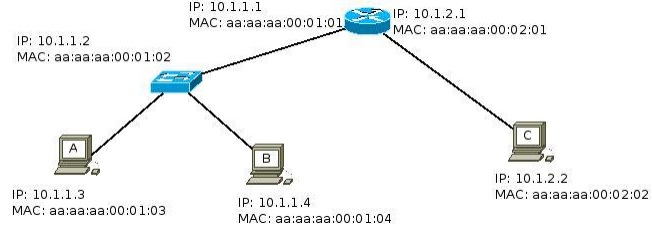

Considerando que as máscaras de todos os IPs são 255.255.255.0, caso a máquina A realize um ping para a máquina C, o endereço MAC que seria inserido na tabela ARP de A é

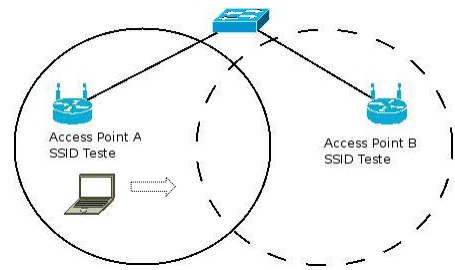

A figura a seguir ilustra um cenário que integra uma rede Ethernet, entre os Access Points e o switch, com uma rede sem fio IEEE 802.11. O círculo contínuo indica a área de cobertura do Access Point A e a linha tracejada indica a área de cobertura do Access Point B. A informação utilizada para se autenticar em ambos os Access Points é a mesma, e eles es tão atuando como bridges.

Sabendo que inicialmente o notebook está associado ao Access Point A, e o usuário está fazendo um download, caso o usuário se mova para a área fora do círculo contínuo e dentro do círculo tracejado,

I Embora existam modelos de switches que possuem portas para cabos UTP e modelos que possuem portas para cabos de fibra ótica, cada modelo de switch suporta apenas um desses tipos de cabo.

II Qualquer que seja o modelo de switch, todas as portas têm a mesma velocidade de transmissão.

III Cada switch possui uma tabela interna que associa endereços MAC com as portas, para que não precise transmitir todos os quadros por todas as portas. O número de entradas nessa tabela é bastante superior ao número de portas físicas do switch.

IV Existem switches que suportam VLANs, e com isso conseguem dividir as portas em grupos, de modo que as máquinas conectadas nas portas pertencentes a um grupo não conseguem se comunicar diretamente com as máquinas conectadas em outro grupo.

Em relação aos switches, estão corretas as afirmativas

-rw-r--r-- 1 jean staff 409 Aug 27 10:03 Makefile

drwxr--r-- 2 jean staff 512 Aug 27 09:26 listas

-rw------- 1 jean staff 311079 Aug 27 11:40 prova.txt

-rw-rw---- 1 jean staff 23504 Aug 27 11:35 questao1.cpp

-rwxrwx--- 1 jean staff 11079 Aug 27 11:35 questao1

Com base nessas informações, considere as seguintes afirmativas:

I Os usuários do grupo staff podem entrar no diretório listas.

II O arquivo prova.txt somente pode ser lido pelo usuário jean.

III O arquivo questao1.cpp pode ser alterado pelos membros do grupo staff.

IV Qualquer usuário pode executar o programa questao1.

Em relação ao exposto, estão corretas as afirmativas