Questões de Concurso

Comentadas para if-es

Foram encontradas 921 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. O algoritmo conhecido pelo acrônimo em inglês LRU (least recentely used) classifica as linhas da cache de acordo com seu último acesso; assim, as linhas que não foram acessadas há mais tempo são substituídas. Esse algoritmo é indicado e considerado eficaz em memórias caches que usam mapeamento direto.

II. O algoritmo conhecido pelo acrônimo em inglês LFU (least frequently used) classifica as linhas da cache pela frequência de acesso; assim, as linhas com menores frequências de acesso são substituídas. Para implementar essa estratégia, utiliza-se um contador em cada linha, de modo que o contador seja incrementado a cada cache-hit. Essa estratégia pode ser empregada tanto em memórias caches que utilizam mapeamento associativo como mapeamento associativo por conjunto.

III. O algoritmo conhecido pelo acrônimo em inglês FIFO (first in first out) consiste em substituir as linhas que foram armazenadas primeiro na memória cache. O algoritmo pode ser facilmente implementado empregando técnicas de armazenamento circular.

Está(ão) CORRETA(S):

1. PROM

2. EPROM

3. EEPROM

4. FLASH

( ) Permite que os dados e programas sejam gravados e apagados. O mecanismo de apagamento é pela exposição de luz ultravioleta, possibilitando múltiplas regravações.

( ) Permite que os dados e programas sejam inseridos uma única vez através da queima de minúsculos fusíveis utilizando uma tensão elétrica específica.

( ) Permite que os dados e programas sejam apagados eletricamente em nível de blocos de bytes. Não possui um mecanismo específico para apagar, regravar ou atualizar seus dados podendo ser aproveitado o próprio circuito onde a memória está localizada.

( ) Permite que os dados e programas sejam gravados e apagados através de pulsos elétricos em nível de bytes. Qualquer dado pode ser gravado sem que seja necessário apagar o chip inteiro, apenas os bytes endereçados são atualizados.

A ordem CORRETA de preenchimento dos parênteses, de cima para baixo, é:

O desenvolvimento do hardware dos computadores é fundamentado em minúsculos dispositivos eletrônicos conhecidos como portas lógicas, que operam com somente dois valores, representados por um sistema numérico binário. Um dígito binário é chamado de (a), no entanto, apenas um dígito binário não é suficiente para armazenar informações significativas, por isso, é necessário agrupar vários dígitos. Por exemplo, para representar o número decimal 5, seriam necessário, no mínimo, 3 dígitos binários, o que seria representado como: (b). Já o número decimal 7, seria o máximo que conseguiríamos representar com 3 dígitos binários, ou seja, seu valor em binário seria (c). Um dos padrões amplamente utilizados para quantificar as informações armazenadas nos computadores é o (d), que são 8 dígitos binários.

1. RAM dinâmica

2. RAM estática

3. Memória flash

( ) Memória principal

( ) Memória Cache

( ) Registradores

( ) Pen-Drive

A ordem CORRETA de preenchimento dos parênteses, de cima para baixo, é:

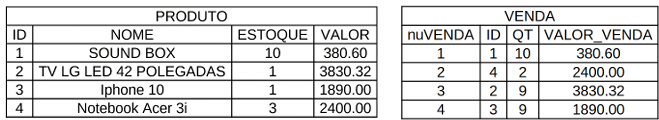

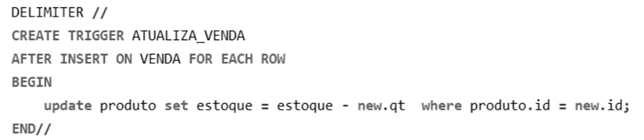

Supondo que, desde a criação do banco de dados, o trigger a seguir esteja ativo e que apenas os quatro itens exibidos na tabela produto foram cadastrados, sem reposição do estoque, qual alternativa representa o conteúdo inicial da tabela de produtos?

struct celula { int info; struct celula *next; };

Deseja-se inserir um elemento na última posição da lista. Considere que novo e p são ponteiros para struct celula. A variável novo aponta para uma nova célula, que deverá ser inserida no final da lista. A variável p é apenas um auxiliar apontando para o último elemento da lista. Assumindo como pré-condição que a lista não esteja vazia e que o campo next do último elemento da lista é NULL, qual opção permite inserir um elemento no final da lista?

1. Diagrama de Estados

2. Diagrama de Atividades

3. Diagrama de Comunicação

4. Diagrama de Sequência

( ) Mostra o comportamento dinâmico de um sistema ou de parte de um sistema por meio do fluxo de controle entre ações que o sistema executa. Um dos componentes principais é um nó ação, que corresponde a uma tarefa executada por um sistema de software. Existem setas que vão de um nó ação para outro e indicam o fluxo de controle.

( ) Provê uma visão dinâmica dos objetos de uma classe, sendo importantes para modelar o comportamento de objetos de uma classe em resposta à ocorrência de eventos.

( ) É um diagrama de interação com ênfase na organização estrutural dos objetos e nas relações entre os objetos e classes que enviam ou recebem mensagens.

( ) É utilizado, principalmente, para modelar as interações entre os atores e os objetos e entre os próprios objetos. Indica as comunicações dinâmicas durante a execução de uma tarefa e mostra a ordem temporal na qual as mensagens são enviadas para executar a tarefa.

A ordem CORRETA de preenchimento dos parênteses, de cima para baixo, é:

Sobre os cursos MOOC e a produção e disponibilização de material multimídia para esse tipo de curso, é INCORRETO afirmar:

Sobre os diferentes tipos de mídia a serem disponibilizadas em um curso, analise cada afirmativa a seguir e assinale se ela é VERDADEIRA (V) ou FALSA (F):

I - ( ) Mídia em formato de texto: é particularmente boa para lidar com abstração e generalização; sua estrutura linear permite desenvolver um argumento ou discussão sequencial coerente.

II - ( ) Mídia em formato de vídeo: pode ser uma fonte precisa de conhecimento quando o objeto de estudo não está acessível, como experimentos perigosos ou que utilizam equipamentos muito caros; é utilizada para demonstrar e exemplificar situações.

III - ( ) Mídia em formato áudio: requer muito menos largura de banda de Internet do que vídeos; alguns estudantes podem fixar e aprender melhor ao ouvir um conteúdo; apresenta desvantagens para pessoas com deficiência auditiva.

A sequência CORRETA é:

Considerando a importância da qualidade de áudio e vídeo para a eficácia da aprendizagem e as melhores práticas de produção multimídia, qual seria a configuração ideal para garantir boa iluminação, captura de áudio clara e meio adequado para disponibilização do vídeo?

Com base nesse cenário, qual das seguintes opções representa a prática CORRETA para alcançar esses objetivos?

Ana trabalha no laboratório multimídia de uma escola e irá auxiliar o professor Marcos em uma sequência de apresentações que ele irá realizar com os alunos. Além de auxiliar na preparação do laboratório e garantir o funcionamento de todos os equipamentos necessários, Ana orienta Marcos a preparar sua apresentação de slides, que será utilizada como suporte e guia para os momentos do professor com os alunos. Ao realizar esse trabalho, Ana deve levar em consideração:

I. É importante aproveitar o potencial de cada ferramenta multimídia: uma narrativa interessante com estética adequada permite um uso melhor das novas tecnologias em uma apresentação por slides.

II. Utilizar recursos de animação em uma apresentação por slides não é adequado, pois torna o material menos atrativo.

III. A utilização de recursos de mídia pelo professor deve priorizar aqueles de autoria própria, em domínio público ou que podem ser usados gratuitamente ou em bancos de imagens adquiridos pela instituição.

IV. É preferível que o professor utilize as últimas e mais recentes tecnologias para que se mostre atualizado e tenha uma aula atrativa, mesmo que ele não tenha conhecimento sobre essas tecnologias e apresente dificuldades para manejá-las.

Estão CORRETAS: