Questões de Concurso

Comentadas para if-es

Foram encontradas 947 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Para extrair o áudio do vídeo pode-se utilizar os softwares Adobe Premiere e DaVinci Resolve e, para a edição de áudio, pode-se utilizar os softwares Adobe Audition e Audacity.

II. Dentre os principais formatos de arquivo de áudio estão MP3, WAV, AAC e WMA.

III. Para edição do podcast, o mais recomendado seria utilizar o formato de arquivo MP3, pois ele não permite compressão. Já para a sua publicação e distribuição, o indicado seria usar o formato WAV, devido a sua menor qualidade e tamanho de arquivo.

IV. Dentre os principais formatos de arquivo de vídeo estão MP4, AVI, MOV e WMV.

Estão CORRETAS:

Linguagem Soluções Educacionais Grupo 1 Livros impressos, Guias, Manuais e Roteiros. Grupo 2 Livros digitais. Grupo 3 Organizadores gráficos, Infográficos e Histórias em quadrinhos. Grupo 4 Podcasts e Audiolivros. Grupo 5 Apresentações de slides, Animações e Jogos educacionais. Grupo 6 Entrevistas e debates, Videoaulas e Documentários.

Diante das informações expostas, é CORRETO afirmar:

1. A apresentação. Todo audiovisual precisa ser apresentado, sem isso ele não cumpre a sua função.

2. Elaboração de um roteiro técnico em que descrevemos como as imagens e sons serão captados, estabelecemos as locações, ou seja, definimos os locais e também as horas do dia em que os registros serão realizados. Alguns roteiristas desenham as cenas. A isso chamamos storyboard.

3. O argumento, a forma como pensamos em desenvolver essa ideia, com começo, meio e fim.

4. A montagem, no caso do cinema, e a edição, no caso de imagens eletrônicas e digitais.

5. Realização da captação de imagens e sons, segundo descrito nos roteiros.

6. A sinopse, que é um breve resumo de um parágrafo ou pouco mais da ideia.

7. Decupagem. No caso de filmes feitos em película, ou seja, em tiras de celuloide, é feito um corte real, mas quando se trata de registros digitais, são feitas apenas marcações de tempo que auxiliarão nas próximas etapas.

8. Elaboração do roteiro literário. Nele descrevemos as sequências de imagens e sons que darão vida ao audiovisual.

9. Começamos sempre por uma ideia.

10. Finalização, quando são acrescentados outros elementos, como títulos e créditos.

O processo de realização audiovisual é dado pela seguinte sequência:

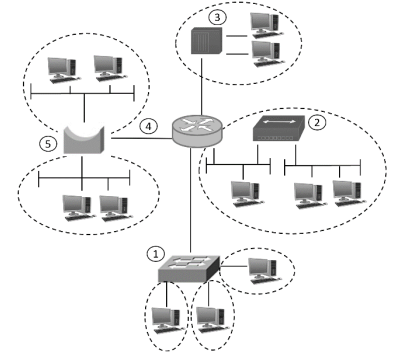

Sobre a utilização de recursos multimídia em cenários dessa natureza, é CORRETO afirmar:

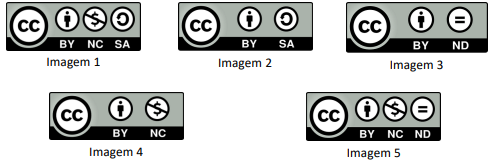

Indique, nas imagens a seguir, sob qual licença o material produzido deverá ser disponibilizado:

Fonte: Wikimedia Commons

class Contador{ public static int c; public void showCount(){ System.out.println(c); } } class Prova{ public static void main(String[] args) { Contador c1 = new Contador(); c1.c++; c1.showCount(); Contador c2 = new Contador(); c2.c++; c2.showCount(); c1.showCount(); } }

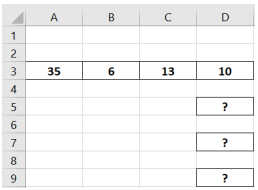

Nessa planilha foram realizados os procedimentos descritos a seguir:

· Na célula D5, foi inserida a fórmula =MAIOR(A3:D3;4)

· Na célula D7, foi inserida a fórmula =MENOR(A3:D3;2)

· Na célula D9, foi inserida a fórmula =SE(D5>D7;"V";"F")

Os resultados mostrados nas células D5, D7 e D9 são, respectivamente:

I. Se na tela azul aparecer o código TFS_FILE_SYSTEM, significa que o erro foi causado pela memória RAM.

II. O código INACCESSIBLE_BOOT_DEVICE indica que o Windows não conseguiu ler o dispositivo rígido a partir do qual o sistema é inicializado.

III. O código MACHINE_CHECK_EXCEPTION indica uma falha na CPU ou na fonte de alimentação.

IV. O código DATA_BUS_ERROR indica que o erro foi causado pelo disco rígido.

É CORRETO afirmar:

I. Encriptação assimétrica é utilizada para ocultar o conteúdo dos blocos ou fluxos contínuos de dados de qualquer tamanho, incluindo mensagens, arquivos, chaves de encriptação e senhas.

II. Encriptação simétrica é usada para ocultar pequenos blocos de dados, como valores de função de hash e chaves de encriptação, que são usados em assinaturas digitais.

III. Protocolos de autenticação são esquemas baseados no uso de algoritmos criptográficos projetados para autenticar a identidade de entidades.

IV. Algoritmos de integridade de dados são usados para proteger blocos de dados, como mensagens, de possíveis alterações.

É CORRETO afirmar:

Para criar essa consulta, o comando CORRETO a ser executado é:

#include <stdio.h> #include <stdlib.h> int main() { int numero, a, b; numero = 9753; a = ((numero / 100) % 10) * 100; b = ((numero / 1000) % 10) * 1000; printf("a = %d, b = %d\n", a, b); return 0; }

É CORRETO afirmar que:

I. A USB foi projetada para dispositivos de alta velocidade, como teclados, mouses, câmeras fotográficas, scanners, entre outros.

II. A versão 1.0 tem uma largura de banda de 1,5 Mbps, que é suficiente para teclados e mouses.

III. A versão 1.1 funciona em até 12 Mbps, que é suficiente para impressoras, câmeras digitais e muitos outros dispositivos.

IV. A versão 2.0 tem suporte para dispositivos com até 480 Mbps, que é suficiente para trabalhar com drives de disco externos, webcams de alta definição e interfaces de rede.

É CORRETO afirmar:

É CORRETO afirmar que: