Questões de Concurso

Para if-es

Foram encontradas 2.079 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere a configuração a seguir relativa a um virtual host:

<VirtualHost *:80> DocumentRoot /www/ifes.edu.br ServerName www.ifes.edu.br ServerAlias ifes.edu.br <Directory "/www/ifes.edu.br"> Require all granted </Directory> </VirtualHost>

É INCORRETO afirmar que

eth0:

flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 172.30.96.128 netmask 255.255.255.192 broadcast 172.30.96.191 inet6 fe80::250:56ff:fe89:b375 prefixlen 64 scopeid 0x20<link> ether 00:50:56:89:b3:75 txqueuelen 1000 (Ethernet) RX packets 1569 bytes 105820 (105.8 KB) RX errors 0 dropped 136 overruns 0 frame 0 TX packets 11 bytes 866 (866.0 B) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

A partir das informações obtidas, é possível concluir que

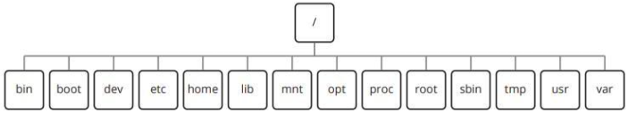

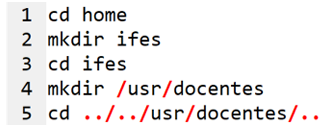

Suponha que o usuário tenha privilégios de root e esteja posicionado na raiz da estrutura de diretórios da figura. Após a execução da sequência de comandos a seguir, em qual diretório o usuário estará posicionado?

I. O algoritmo conhecido pelo acrônimo em inglês LRU (least recentely used) classifica as linhas da cache de acordo com seu último acesso; assim, as linhas que não foram acessadas há mais tempo são substituídas. Esse algoritmo é indicado e considerado eficaz em memórias caches que usam mapeamento direto.

II. O algoritmo conhecido pelo acrônimo em inglês LFU (least frequently used) classifica as linhas da cache pela frequência de acesso; assim, as linhas com menores frequências de acesso são substituídas. Para implementar essa estratégia, utiliza-se um contador em cada linha, de modo que o contador seja incrementado a cada cache-hit. Essa estratégia pode ser empregada tanto em memórias caches que utilizam mapeamento associativo como mapeamento associativo por conjunto.

III. O algoritmo conhecido pelo acrônimo em inglês FIFO (first in first out) consiste em substituir as linhas que foram armazenadas primeiro na memória cache. O algoritmo pode ser facilmente implementado empregando técnicas de armazenamento circular.

Está(ão) CORRETA(S):

1. PROM

2. EPROM

3. EEPROM

4. FLASH

( ) Permite que os dados e programas sejam gravados e apagados. O mecanismo de apagamento é pela exposição de luz ultravioleta, possibilitando múltiplas regravações.

( ) Permite que os dados e programas sejam inseridos uma única vez através da queima de minúsculos fusíveis utilizando uma tensão elétrica específica.

( ) Permite que os dados e programas sejam apagados eletricamente em nível de blocos de bytes. Não possui um mecanismo específico para apagar, regravar ou atualizar seus dados podendo ser aproveitado o próprio circuito onde a memória está localizada.

( ) Permite que os dados e programas sejam gravados e apagados através de pulsos elétricos em nível de bytes. Qualquer dado pode ser gravado sem que seja necessário apagar o chip inteiro, apenas os bytes endereçados são atualizados.

A ordem CORRETA de preenchimento dos parênteses, de cima para baixo, é:

O desenvolvimento do hardware dos computadores é fundamentado em minúsculos dispositivos eletrônicos conhecidos como portas lógicas, que operam com somente dois valores, representados por um sistema numérico binário. Um dígito binário é chamado de (a), no entanto, apenas um dígito binário não é suficiente para armazenar informações significativas, por isso, é necessário agrupar vários dígitos. Por exemplo, para representar o número decimal 5, seriam necessário, no mínimo, 3 dígitos binários, o que seria representado como: (b). Já o número decimal 7, seria o máximo que conseguiríamos representar com 3 dígitos binários, ou seja, seu valor em binário seria (c). Um dos padrões amplamente utilizados para quantificar as informações armazenadas nos computadores é o (d), que são 8 dígitos binários.

1. RAM dinâmica

2. RAM estática

3. Memória flash

( ) Memória principal

( ) Memória Cache

( ) Registradores

( ) Pen-Drive

A ordem CORRETA de preenchimento dos parênteses, de cima para baixo, é:

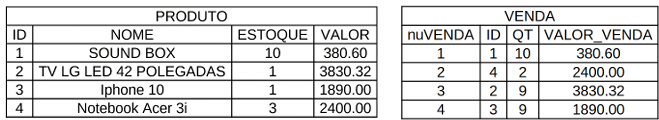

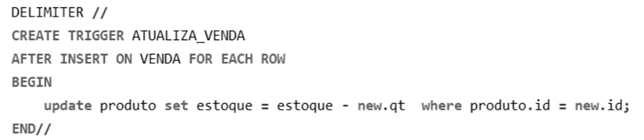

Supondo que, desde a criação do banco de dados, o trigger a seguir esteja ativo e que apenas os quatro itens exibidos na tabela produto foram cadastrados, sem reposição do estoque, qual alternativa representa o conteúdo inicial da tabela de produtos?

struct celula { int info; struct celula *next; };

Deseja-se inserir um elemento na última posição da lista. Considere que novo e p são ponteiros para struct celula. A variável novo aponta para uma nova célula, que deverá ser inserida no final da lista. A variável p é apenas um auxiliar apontando para o último elemento da lista. Assumindo como pré-condição que a lista não esteja vazia e que o campo next do último elemento da lista é NULL, qual opção permite inserir um elemento no final da lista?