Questões de Concurso

Foram encontradas 152.886 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O protocolo amplamente utilizado para o gerenciamento e monitoramento de dispositivos de rede é o

Considerando o cenário apresentado, a equipe de TI precisa entender o funcionamento do PAT na rede e selecionar o protocolo de segurança sem fio mais adequado para proteger as comunicações sem comprometer a eficiência.

Com base nas informações fornecidas, assinale a opção que interpreta corretamente o papel do PAT na rede e identifica o protocolo de segurança sem fio mais adequado para garantir a confidencialidade e integridade dos dados transmitidos.

I. O DHCP (Dynamic Host Configuration Protocol) é um protocolo cliente-servidor que permite que um host obtenha um endereço IP (Internet Protocol) automaticamente.

II. Ao contrário do TCP (Transmission Control Protocol), o UDP (User Datagram Protocol) não é orientado a conexões.

III. O SMTP (Simple Mail Transfer Protocol) permite que um servidor de correio eletrônico atue ora como cliente ora como servidor.

Está correto o que se afirma em

Com base na arquitetura TCP, avalie as afirmações a seguir.

I. A arquitetura TCP/IP possui quatro camadas.

II. A camada física é a primeira camada do modelo TCP/IP.

III. Os protocolos de terminal virtual TELNET e transferência de arquivos (FTP) estão localizados na camada de aplicação da arquitetura TCP/IP.

Está correto o que se afirma em

Em relação a boas práticas recomendadas pelo ISC para administração do BIND, avalie as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) Assegurar que a infraestrutura utilizada suporte EDNS0 e pacotes UDP de tamanhos reduzidos.

( ) Não combinar funções de servidor de nomes autoritativas e recursivas no mesmo servidor.

( ) Empregar firewalls/filtros de pacotes com estado em seus servidores para tráfego de consulta de saída.

As afirmativas são, respectivamente,

Uma limitação operacional das soluções NAC sem agentes

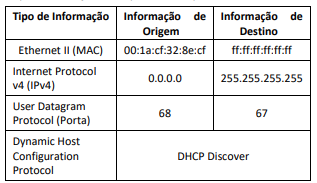

Sobre essa captura, analise as afirmativas a seguir:

I. Trata-se de uma consulta inerente ao processo de configuração dinâmica de informações de rede, como IP, máscara de rede, default gateway etc., solicitada pelo PC ao servidor DHCP que possui endereço físico ff:ff:ff:ff:ff:ff.

II. O MAC do PC é o 00:1a:cf:32:8e:cf.

III. Caso haja retorno do servidor DHCP à esta consulta, as informações de MAC, IPv4 e Porta retornarão com suas posições invertidas, as que estão na origem estarão no destino e vice versa.

Está correto o que se afirma em

“Este esquema é uma cifra de bloco em que o texto claro e o cifrado são inteiros entre 0 e n − 1, para algum n. Um tamanho típico para n é 1024 bits, ou 309 dígitos decimais. O algoritmo utiliza uma expressão com exponenciais. O texto claro é encriptado em blocos, com cada um tendo um valor binário menor que algum número n. Ou seja, o tamanho do bloco precisa ser menor ou igual a log2(n) +1.”

O texto se refere ao algoritmo

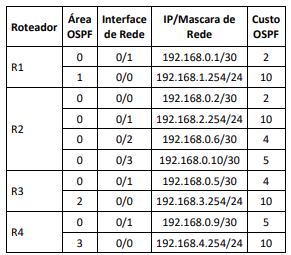

Diante do exposto, analise afirmativas a seguir.

I. O protocolo OSPF para IPv4, utilizado para configuração de rotas em roteadores, utiliza o protocolo TCP, na porta 89, na comunicação entre os roteadores.

II. Após atingir a convergência, o custo observado pelo roteador “R1” para alcançar a rede 192.168.4.0/24 é de 17.

III. Os pacotes enviados pelo computador com IP 192.168.1.1 para o computador com IP 192.168.3.1 passarão pelos roteadores R1, R2 e R3, nesta ordem.

Está correto o que se afirma em

Diante do cenário apresentado, analise as afirmativas a seguir.

I. O protocolo IEEE 802.1p é utilizado para estabelecer redes tronco, como a realizada entre o roteador e o switch nesse projeto.

II. Quando um quadro não marcado (sem TAG) chega a uma porta de tronco, ele é atribuído à rede virtual nativa.

III. Uma máquina conectada a uma das redes virtuais existente no switch desse projeto poderá acessar as outras máquinas, conectadas as outras redes virtuais no mesmo switch, sem a necessidade de passar pelo roteador.

Está correto o que se afirma em

I. Árvores são estruturas de dados lineares. II. Em uma árvore cada nó pode ter no máximo dois filhos. III. Nós que não possuem filhos são chamados de Folhas.

Está correto o que se afirma em

Diante do exposto, assinale a opção que diferencia corretamente os modelos MAC e DAC.

1. Cifra de bloco. 2. Cifra de fluxo.

( ) 3DES. ( ) RC4. ( ) AES. ( ) SEAL.

A associação correta é

Nesse contexto, a prevenção contra a modificação ou destruição imprópria de informação de forma não autorizada está relacionada ao contexto de

( ) Trojan. ( ) Worm. ( ) Spyware. ( ) Ransomware.

1. O Firewall pode proteger desse malware bloqueando a replicação dele entre segmentos de rede.

2. A mitigação mais efetiva contra esse malware é a execução regular de backup dos dados.

3. O uso de proxy pode ajudar contra este tipo de malware, realizando varredura contra malware em todos os arquivos baixados por computadores na rede corporativa.

4. O bloqueio de tráfego de saída no firewall pode impedir que os dados obtidos por esse malware sejam exfiltrados através da internet.

A relação correta, na ordem apresentada, é

I. Um serviço é o ato de entregar alguma coisa de valor para o consumidor.

II. Os serviços são sempre físicos e possuem valor material.

III. O serviço não precisa ser inerentemente tecnológico.

Está correto o que se afirma em

Nesse contexto, assinale a afirmativa correta acerca de gestão de processos.

Assinale a opção que contém apenas tarefas de mineração de dados.

I. Mais do que software em funcionamento, documentação abrangente é um dos valores propostos pelo manifesto ágil.

II. A limitação do número de tarefas em execução, conhecida como WIP (Work In Progress), favorece um ritmo sustentável para a equipe de desenvolvimento sem impedir o fluxo de trabalho.

III. O tempo transcorrido desde o momento em que uma tarefa entra em um quadro Kanban até ser finalizada é conhecido como lead time.

Está correto o que se afirma em

I. O backlog do produto é um documento preenchido antes do início do projeto e que não sofre alterações mesmo que os desejos do cliente mudem ao longo do tempo.

II. A reunião diária, daily Scrum, é um evento de curta duração que permite identificar impedimentos, melhorar as comunicações, promover rápida tomada de decisões e reduzir a necessidade de outras reuniões ao longo do dia.

III. A reunião de revisão da Sprint é um evento em que são definidas as histórias de usuário que serão trabalhadas naquela Sprint.

Está correto o que se afirma em