Questões de Concurso

Comentadas para prefeitura de rio de janeiro - rj

Foram encontradas 1.309 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I - Analisar o tráfego de rede.

II - Configurar o roteador da rede.

III - Operar como browser na rede.

IV - Avaliar o desempenho da rede.

V - Monitorar a largura de banda da rede.

VI - Funcionar em ambientes Windows mas não Linux.

No que diz respeito ao par trançado como meio de transmissão utilizado em LANs, uma categoria apresenta as características listadas a seguir.

♦ também conhecida como SSTP – ShieldedScreen Twisted Pair.

♦Cada par é envolto individualmente por uma folha metálica helicoidal e depois por uma blindagem de folha metálica, além de cobertura externa.A blindagem diminui o efeito de linha cruzada e aumenta a taxa de dados.

♦Projetada para emprego em links cabeados com taxas de transmissão de até 600 Mbps.

As características listadas indicam que o cabo é de categoria:

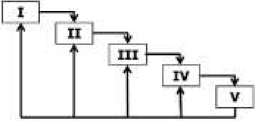

Sendo I – Definição de requisitos, os demais estágios (II / III / IV / V) são, respectivamente, denominados:

Sendo I – Definição de requisitos, os demais estágios (II / III / IV / V) são, respectivamente, denominados:

I - a partir do primeiro slide, por meio do acionamento de uma tecla de função.

II - a partir do slide corrente, mostrado no software no modo de edição, por meio da execução de um atalho de teclado.

A tecla de função e o atalho de teclado mencionados são, respectivamente: