Questões de Concurso

Comentadas para prefeitura de são gonçalo - rj

Foram encontradas 383 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Esses programas são conhecidos, respectivamente, como Google:

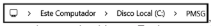

no gerenciador de pastas

e arquivos conhecido por Explorer, mostrados na figura a seguir.

no gerenciador de pastas

e arquivos conhecido por Explorer, mostrados na figura a seguir.

Os arquivos visualizados encontram-se no modo de layout e exibição denominado:

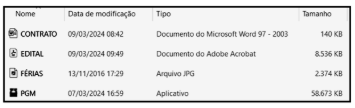

Nessas condições, as fórmulas inseridas em D8 e D11 são, respectivamente:

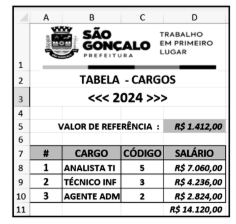

A figura mostra um conjunto de recursos que podem ser utilizados durante a digitação de um texto no Word 2010 BR (x64) em um notebook com Windows 10 BR.

Essas figurinhas são mostradas em uma janela de diálogo que é exibida na tela, quando se pressiona um ícone, localizado na Faixa de Opções, após o acionamento de uma guia da Barra de Menu.

O ícone e a guia são, respectivamente:

Pelas características apresentadas, esse dispositivo de saída de dados é conhecido como impressora do tipo:

Ferramentas de colaboração online são softwares que usam as tecnologias de computação em nuvem, videoconferência e telefonia móvel, entre outras, para promover uma comunicação instantânea, segura e confiável entre funcionários de empresas, fornecedores, clientes e parceiros de negócios com o objetivo de trazer mais eficiência e produtividade às organizações. A computação em nuvem fornece serviços de computação, incluindo servidores, armazenamento, bancos de dados, rede, software, análise e inteligência, pela internet, visando oferecer inovações mais rápidas e recursos flexíveis, pagando-se pelos serviços de nuvem que usa, ajudando a reduzir os custos operacionais, a executar sua infraestrutura com mais eficiência, de acordo com as necessidades da instituição, na medida em que mudam.

Dois exemplos de tecnologias de computação em nuvem são:

Ao navegar na internet por meio do browser Firefox Mozilla, verifica-se que são usadas algumas convenções de segurança associadas a sites, à esquerda da referência https:// .... na Barra de Endereços, listadas a seguir.

I.cadeado cinza

II.cadeado cortado por uma barra vermelha

III. cadeado cinza com um triângulo amarelo de alerta

Neste contexto, analise as situações caracterizadas abaixo:

ALFA- a conexão entre o Firefox e o site foi feita usando um protocolo inseguro, como HTTP ou FTP, e apenas parcialmente criptografada, o que não protege contra espionagem. BETA - a conexão entre o Firefox e o site foi apenas parcialmente criptografada, o que não impede espionagem e, por padrão, o Firefox não bloqueia conteúdo passivo inseguro como imagens, simplesmente aparece um aviso de que a página não é completamente segura. GAMA- a conexão entre o Firefox e o site foi criptografada e não interceptada, para impedir espionagem.

Para as situações ALFA, BETA e GAMA, o Firefox Mozilla mostra, na Barra de Endereços, os cadeados descritos respectivamente, em:

No que diz respeito à segurança da informação, a Microsoft recomenda o emprego de determinados critérios para criação de senhas consideradas fortes para uso no ambiente de informática, incluindo a internet. Com esse objetivo, um critério a ser adotado é criar senhas formadas com:

Tendo por referência os softwares de apresentação de slides, dois recursos são destacados a seguir.

I. No Powerpoint 2016 BR, um atalho de teclado deve ser executado para salvar o trabalho feito em um arquivo com formato PPTX.

II. No lmpress da suíte LibreOffice 6.3, versão em português, uma tecla de função deve ser acionada para executar a verificação e correção ortográfica.

O atalho de teclado e a tecla de função são, respectivamente:

A planilha GMSG abaixo foi criada no Excel2016 BR, na qual foram adotados os procedimentos listados a seguir.

I. Em F5 foi inserida uma expressão que usa a função SOMASE e o conceito de referência absoluta para determinar o total de horas trabalhadas pela guarda municipal de nome HELENA, nos meses de abril a junho, o que mostrou o resultado 3760. Para finalizar, F5 foi selecionada e, por meio dos comandos Copiar e Colar, a expressão inserida nesta célula foi copiada para F6, F7 e F 8.

II. Em F15 foi inserida a expressão 'GMSG'!B13.

◢ |

A |

B |

C |

D |

E |

F |

1 |

MUNICÍPIO DE SÃO GONÇALO - 2020

|

|||||

2 | ||||||

3 |

MÊS |

NOME |

HORAS |

RESUMO |

||

4 |

ABRIL |

HELENA |

1250 |

MÊS |

TOTAL DE HORAS |

|

5 |

MARIANA |

1300 |

HELENA |

3760 |

||

6 |

JULIANO |

1210 |

MARIANA |

3813 |

||

7 |

HELTON |

1278 |

JULIANO |

3695 |

||

8 |

MAIO |

HELENA |

1310 |

HELTON |

3798 |

|

9 |

MARIANA |

1260 |

||||

10 |

JULIANO |

1245 |

||||

11 |

HELTON |

1290 |

||||

12 |

JUNHO |

HELENA |

1200 |

|||

13 |

MARIANA |

1253 |

||||

14 |

JULIANO |

1240 |

||||

15 |

HELTON |

1230 |

→ |

? |

Nessas condições, para mostrar o conteúdo 3695, a expressão inserida na célula F7 e o conteúdo mostrado em F15 são, respectivamente:

No que diz respeito aos formatos de arquivos, observe as situações caracterizadas a seguir.

I. Constitui o padrão aberto mantido pela ISO, sendo que os documentos podem conter links e botões, campos de formulário, áudio, vídeo e lógica de negócios. É um formato que pode ser assinado eletronicamente e exibidos facilmente no Windows ou no Linux usando o software gratuito Acrobat ReaderDC.

II. Constitui um formato matricial que pode ser manipulado por softwares de tratamento de imagens como o Photoshop.

III. Constitui um formato de vídeo que pode ser transmitido pela internet, empregado no armazenamento de áudio digital e vídeos em muitos sites, tendo sido projetado para conter informações sincronizadas de mídia em um formato flexível para a troca, gerenciamento e edição de arquivos multimídia.

Exemplos de formatos caracterizados em (I), em (II) e em (III) são conhecidos, respectivamente, pelas siglas:

Um texto foi digitado no processador de textos Word 2016 BR. Nesta atividade, ao texto inicialmente com alinhamento justificado, foram realizados os procedimentos descritos a seguir.

Os ícones para alinhamento centralizado e à esquerda e os atalhos de teclado para aplicação de estilos negrito e itálico foram, respectivamente:

No contexto dos sistemas operacionais de microcomputadores e notebooks,

I. um atalho de teclado é utilizado no Windows 10 BR com o objetivo e significado de permitir o acesso compartilhado aos programas abertos e em execução no sistema na modalidade multitarefa preemptiva;

II. nas distribuições Linux como o Ubuntu, uma pasta ou diretório armazena as configurações e aplicativos do sistema.

O atalho de teclado e a pasta descritos acima são, respectivamente:

No que diz respeito ao hardware dos computadores atuais, duas características são descritas a seguir.

I. A tecnologia empregada nas discos rígidos possibilitam capacidades de armazenamento na faixa de 1 TBytes e até mais.

II. Os dispositivos de entrada e saída de dados são integrados à configuração dos microcomputadores e notebooks por meio de conexões USB versão 3.0.

A sigla utilizada para referenciar a tecnologia dos discos rígidos e a taxa nominal de transferência do USB v3.0 são, respectivamente:

Dó e Ré frequentam um grupo de pessoas onde é comum a utilização de drogas que eles consideram recreativas, mas são consideradas ilícitas. Nos termos da Lei n º 11.343/2006, oferecer droga, eventualmente e sem objetivo de lucro, a pessoa de seu relacionamento para juntos a consumirem tem pena de:

P. adquire pequena quantidade de droga ilícita para consumo pessoal, sendo surpreendido numa rua do bairro onde morava pela autoridade policial. Nos termos da Lei n º 11.343/2006, quem adquirir, para consumo pessoal, drogas sem autorização será submetido à seguinte pena:

Henry Fonda pertence a tradicional família de imigrantes que desenvolveu métodos de exploração da atividade agropecuária mais modernos, gerando ganhos de produtividade. Em determinado momento, a família controladora da sociedade empresarial foi contatada para ingressar no ramo de negociação de armas de fogo. Buscando otimizar o processo de legalização do negócio, consulta o seu departamento jurídico sobre a possibilidade de importar armas como amostras para futuros clientes, com possibilidade de aluguel destas, com opção de compra. Nos termos da Lei n º 10.826/2003, adquirir ou alugar, no exercício de atividade comercial ou industrial, arma de fogo, acessório ou munição sem autorização ou em desacordo com determinação legal ou regulamentar caracteriza o crime de:

Pocahontas Mar foi submetida a investigação acusada de ter cometido crime de roubo contra instituição financeira de âmbito nacional, que gerou prejuízo de milhões de reais. Seu nome foi incluído no inquérito criminal após confissão obtida depois de grave ameaça do partícipe no evento, Osiris Atum, que também indicou outros integrantes da quadrilha que realizou o ato. Nos termos da Lei n º 9.455/1997, constranger alguém com emprego de grave ameaça, causando-lhe sofrimento físico com o fim de obter confissão da vítima, caracteriza o crime de: