Questões de Concurso

Comentadas para mpo

Foram encontradas 1.712 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca de dados abertos, bem como de processos de coleta, tratamento, armazenamento, integração e recuperação de dados, julgue o item que se segue.

Data warehouse e data mart dizem respeito às estruturas

dimensionais de dados, remodeladas com o objetivo de

prover análises diferenciais, ao passo que o

OSD (operational data store) está relacionado ao

armazenamento e tratamento de dados, de forma também

consolidada, porém sem as características dimensionais.

A respeito do sistema de administração dos recursos de tecnologia da informação (SISP), julgue o item a seguir.

A finalidade do SISP é assegurar suporte dinâmico e

confiável de informação ao governo federal.

A respeito do sistema de administração dos recursos de tecnologia da informação (SISP), julgue o item a seguir.

Compete ao SISP administrar processos de planejamento

tático e operacional referentes aos recursos de tecnologia da

informação.

Em relação à política de desenvolvimento da mineração e às políticas de infraestrutura no Brasil, julgue o item subsequente.

É objetivo geral da política pública de desenvolvimento da

mineração no Brasil criar, nesse setor, um ambiente

orientado para a sustentabilidade, a transição energética, a

segurança do público e a atratividade para os investimentos.

Em relação à política de desenvolvimento da mineração e às políticas de infraestrutura no Brasil, julgue o item subsequente.

Um dos objetivos específicos das políticas públicas de

infraestrutura ferroviária é ampliar, com recursos privados, a

capacidade da malha ferroviária federal.

A respeito do planejamento governamental no Brasil, incluído o planejamento orçamentário, julgue o item a seguir.

Uma das principais críticas ao orçamento-programa diz

respeito às inúmeras dificuldades na adoção de padrões de

medição do trabalho, especificamente na definição dos

produtos finais.

Em relação às reformas previdenciária, tributária e fiscal atualmente em pauta na agenda nacional, julgue o item subsecutivo.

Com o propósito de viabilizar o controle dos gastos públicos,

principalmente os relacionados a gastos com pessoal e

despesas correntes, o chamado Novo Regime Fiscal

Sustentável (NAF), aprovado em dezembro de 2023,

vigorará por quarenta exercícios financeiros, estabelecendo,

para cada exercício, limites globais para as despesas

primárias do orçamento federal.

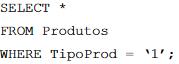

Considerando aspectos da análise de desempenho e otimização de consultas SQL, julgue o próximo item.

A consulta

é mais eficiente que a consulta a seguir.

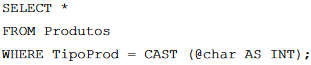

Considerando aspectos da análise de desempenho e otimização de consultas SQL, julgue o próximo item.

A consulta

é menos eficiente que a seguinte consulta.

Quanto a características dos bancos de dados distribuídos (BDDs), julgue o item a seguir.

Os BDDs heterogêneos permitem a existência de um ou mais

sistemas de gerenciamento de banco de dados (SGBD) para

cada nó, partilhando bancos de dados com esquemas

conceituais necessariamente iguais.

Quanto a características dos bancos de dados distribuídos (BDDs), julgue o item a seguir.

Nos BDDs, os dados estão próximos do local de maior

demanda e os sistemas de banco de dados são paralelizáveis,

permitindo um balanceamento entre os servidores.

Com base nos princípios relacionais e nas regras associadas do modelo entidade-relacionamento, julgue o item subsecutivo.

Em geral, sempre que existir um relacionamento com

cardinalidade de um-para-muitos, a referência lógica estará

colocada na entidade que possuir o lado um da cardinalidade.

Com base nos princípios relacionais e nas regras associadas do modelo entidade-relacionamento, julgue o item subsecutivo.

Todo relacionamento muitos-para-muitos pode ser entendido

como uma entidade dissociativa.

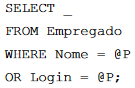

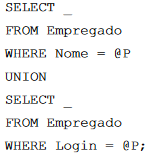

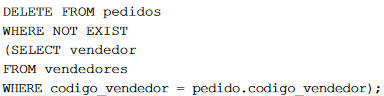

Considerando a linguagem SQL, julgue o item subsequente.

Considere que, em certa loja, os pedidos realizados por vendedores sejam salvos em uma tabela SQL pedidos, que as informações dos vendedores dessa loja sejam registradas na tabela vendedores e que cada um desses vendedores possua um código que é salvo na variável codigo_vendedor. Nessa situação hipotética, a execução do comando a seguir permitirá apagar todos os registros de pedidos realizados por vendedores-fantasmas (operação caça-fantasma).

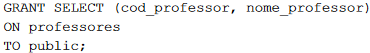

Considerando a linguagem SQL, julgue o item subsequente.

disponibilizará para seleção somente os campos cod_professor e nome_professor da tabela professores a todos os usuários.

Um bom projeto de banco de dados deve ter por objetivo evitar falhas provocadas por problemas que podem ser sanados por meio da normalização, que também contribui para eliminar as misturas de assuntos e as redundâncias desnecessárias de dados correspondentes. Quanto ao processo de normalização em projetos de banco de dados, julgue o item a seguir.

A desnormalização é apenas tolerável quando houver

imperativos rígidos de desempenho, como no caso de

data warehouse, ou se o sistema não conseguir atingir um

patamar mínimo de desempenho sem o processo de

desnormalização.

Um bom projeto de banco de dados deve ter por objetivo evitar falhas provocadas por problemas que podem ser sanados por meio da normalização, que também contribui para eliminar as misturas de assuntos e as redundâncias desnecessárias de dados correspondentes. Quanto ao processo de normalização em projetos de banco de dados, julgue o item a seguir.

De acordo com a definição da quinta forma normal (5FN),

uma tabela de quarta forma normal (4FN) estará em 5FN

quando o conteúdo dela puder ser reconstruído (isto é,

quando não existir perda de informação) a partir das diversas

tabelas menores que não possuam a mesma chave primária.

Acerca de gestão de vulnerabilidades, julgue o item subsequente.

Um programa de gestão de vulnerabilidades eficaz inclui,

entre outros componentes, o gerenciamento de patch, que

consolida as informações e os eventos de segurança de uma

organização em tempo real.

Acerca de gestão de vulnerabilidades, julgue o item subsequente.

Na atividade de identificação das vulnerabilidades, cujo

objetivo é criar uma lista com as vulnerabilidades associadas

aos ativos, às ameaças e aos controles, utilizam-se como

entradas as listas de ameaças conhecidas, de ativos e de

controles existentes e todas as saídas das atividades

anteriores.

A respeito de métodos e protocolos de autenticação, hardening de sistemas e criptografia de dados, julgue o item subsecutivo.

A autenticação, processo cujo objetivo é garantir a

legitimidade do usuário, em geral, baseia-se em comprovar a

autenticidade do usuário a partir de algo que somente o

usuário sabe, algo que somente o usuário tem e algo que

somente o usuário é.