Questões de Concurso

Comentadas para badesc

Foram encontradas 157 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O conector ilustrado na figura 1 e o cabo ilustrado na figura 2 são empregados na implementação de redes de computadores padrão Ethernet e que normalmente acessam a Internet.

Esse conector é conhecido pela sigla:

I. É disponibilizado com a permissão para qualquer um usá-lo, copiá-lo, e distribuí-lo, seja na sua forma original ou com modificações, seja gratuitamente ou com custo.

II. É gratuito com a permissão para qualquer um usá-lo ou copiá-lo, exclusivamente na sua forma original, não podendo ser modificado.

III. É freeware disponível com a permissão para qualquer pessoa usá-lo e modificá-lo, não podendo ser copiado ou distribuído.

Assinale:

São exemplos desse tipo de software:

Assinale a alternativa que indique o atalho de teclado e seu significado correto.

Além do Writer como processador de textos, o Calc como software para manipulação de planilhas e Impress como programa para apresentações, o BROffice.org 3.1 também oferece softwares para:

I. gerenciar bancos de dados, criar consultas e relatórios e rastrear e gerenciar informações.

II. criar e editar desenhos, fluxogramas e logotipos.

III. criar e ditar fórmulas científicas e equações.

Os softwares que atendem aos requisitos indicados nas afirmativas I, II e III são, respectivamente:

A impressora Multifuncional ilustrada na figura a seguir, utiliza conectores USB tipo A do lado do microcomputador e USB do tipo B do lado da impressora.

As imagens para esses conectores são, respectivamente:

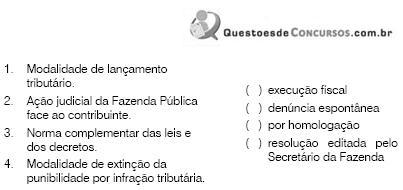

Assinale a alternativa que apresenta a ordem correta, de cima para baixo, da correlação das colunas:

Após as diligências necessárias, o mandatário obtém de Mévio, as condições necessárias para a aquisição do referido bem, sendo designada data para a realização da escritura pública de compra e venda.

Antes do ato, Rupestre é comunicado do falecimento do mandante e, incontinenti, comunica a circunstância ao comprador que, prontamente, aquiesce com o adiamento do negócio, para regularização dos sucessores.

Diante desses fatos e à luz da legislação civil em vigor, analise as afirmativas a seguir.

I. Sendo a situação de urgência o negócio poderia ser ultimado, o que inocorreu no caso em tela.

II. Com os poderes especificados no mandato, poderia ocorrer o negócio em foco.

III. O mandato para alienação de bem imóvel poderia ser conferido por instrumento particular.

Assinale:

I. Os membros do Ministério Público gozam da garantia da vitaliciedade, após dois anos de exercício, não podendo perder o cargo, salvo por sentença transitada em julgado, ou por decisão do Conselho Nacional do Ministério Público em processo administrativo, garantido o contraditório e a ampla defesa.

II. Algumas das vedações previstas na Constituição aos membros do Ministério Público são: o exercício de atividade político partidária; o exercício, ainda que em disponibilidade, de qualquer outra função pública, salvo uma de magistério; e a participação em sociedade comercial, na forma da lei.

III. São funções institucionais do Ministério Público, dentre outras, o exercício do controle externo da atividade policial, na forma da lei complementar respectiva, e a requisição à polícia judiciária de diligências investigatórias e de instauração de inquérito policial, indicados os fundamentos jurídicos de suas manifestações processuais.

Assinale:

I. Os protocolos TLS (Transport Layer Security) e SSL (Secure Sockets Layer) utilizam exclusivamente criptografia assimétrica para cifrar dados, porque esse tipo de criptografia é considerado mais seguro e computacionalmente menos custoso.

II. Em um algorítmo de criptografia assimétrica a mesma chave é usada tanto para cifrar quanto para decifrar os dados.

III. Os algorítmos AES, RC4 e 3DES são utilizados para criptografia simétrica.

Assinale:

A seção utilizada para declaração de variáveis, tipos e subprogramas locais de um bloco PL/SQL é definida pela palavra reservada:

I. Os dados e a descrição correspondente são armazenadas na base e gerenciadas pelo SGBD.

II. A representação conceitual é feita por meio de um modelo de dados que só usa conceitos lógicos.

III. O controle de concorrência garante que o resultado de várias modificações à base de dados seja correto.

Assinale:

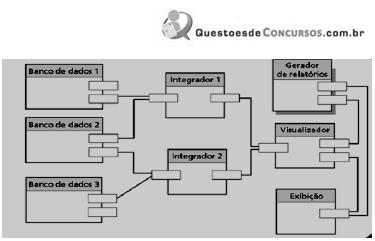

Esse tipo de arquitetura é um exemplo de: