Questões de Concurso

Comentadas para tjm-mg

Foram encontradas 352 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere o caso hipotético a seguir.

Um soldado da Polícia Militar, que está lotado na Seção de Pessoal de um Batalhão da Polícia Militar, planejou subtrair uma pistola da corporação que está acautelada na intendência da unidade, afastando o único militar que se encontra de serviço de guarda do armamento e utilizando instrumentos capazes de abrir a porta do armário em que a arma estava guardada. No momento em que poucos militares estavam na unidade, o soldado ligou para o telefone fixo instalado na intendência e, simulando ser um militar que trabalhava no Gabinete do Comandante do Batalhão, ordenou ao militar que trabalhava na intendência que se apresentasse na sala do comando. Após a ligação telefônica, o militar de serviço na intendência saiu de seu local de trabalho, deixando a porta encostada, e dirigiu-se ao prédio em que se situa a sala de comando. Observando a saída do militar da intendência, o soldado adentrou no recinto da intendência. No entanto, preocupado com a porta, que ficou apenas encostada, o militar da intendência retornou ao local e encontrou o soldado no interior da sala em que fica o armamento. Devido à brevidade do retorno, o soldado não teve a oportunidade de iniciar a abertura do armário, mas com ele foram apreendidos os instrumentos capazes de abrir a porta e a situação foi reportada aos superiores.

Sobre esse caso, assinale a alternativa correta.

Sobre o concurso de agentes, conforme previsto no Código Penal Militar, analise as afirmativas a seguir.

I. A culpabilidade implica na reprovação jurídica da contribuição de cada participante e orienta a individualização da pena a ser aplicada.

II. A comunicabilidade das elementares pessoais se concilia com a teria monista.

III. A referência à culpabilidade permite caracterizar um crime único, mesmo nos casos de cooperação dolosamente distinta.

IV. A distinção entre autoria e participação conduz à caracterização de crimes diversos.

Estão corretas as afirmativas

Analise o caso hipotético a seguir. Em via pública, uma pessoa idosa sofreu uma parada cardíaca e caiu ao solo. Chamado para atender a ocorrência, em poucos minutos, um sargento do Corpo de Bombeiros Militar chegou ao local e iniciou massagem cardíaca visando reanimar o idoso. Para realizar o procedimento, o sargento posicionou o idoso deitado no chão, com o rosto voltado para cima e se ajoelhou ao lado dele. Em seguida, colocou suas mãos uma sobre a outra e as posicionou bem em cima do osso do peito do idoso. O sargento manteve os braços esticados e passou a imprimir peso sobre o peito do idoso, afundando o seu tórax cerca de 5 centímetros, depois retirando o peso de cima do peito do homem. O militar realizou as compressões e descompressões em um ritmo aproximado de 110 vezes por minuto, em procedimento que durou cerca de 10 minutos. Com o procedimento, o idoso foi reanimado e conduzido para atendimento hospitalar. Exames posteriores constataram que, em razão das compressões realizadas pelo sargento, uma das costelas do idoso restou fraturada.

Considerando esse caso, analise as afirmativas a seguir.

I. Segundo a teoria da imputação objetiva, própria de um modelo teórico de base normativa, a conduta do militar é materialmente atípica.

II. Caso o militar não tivesse realizado o procedimento não teria ocorrido a fratura, há resultado jurídico de violação da norma incriminadora e o militar deve responder por excesso culposo.

III. A conduta do militar foi justificada, pois atuou amparado pelo estado de necessidade de terceiro.

IV. Conforme a teoria da causalidade adequada, a conduta do militar não constitui causa da fratura.

Estão corretas as afirmativas

Considere o caso hipotético a seguir.

Durante abordagem policial a civil que se encontrava na via pública com o som automotivo ligado em elevado volume, ocorreu uma discussão entre um dos militares e o civil abordado. No calor da discussão, o militar empurrou fortemente o civil, que bateu com o braço na viatura policial. Após o fato, a discussão cessou, e os militares deram o devido encaminhamento à ocorrência. O contato do braço do civil com a viatura produziu pequena equimose. No processo criminal instaurado contra o militar, pela imputação da prática de lesão corporal, considerando a conclusão do laudo de corpo de delito, o juiz reconheceu a ocorrência de lesões corporais levíssimas e considerou a infração como disciplinar.

Sobre o caso descrito, nos termos do Código Penal Militar, assinale a alternativa correta.

Sobre a aplicação da lei penal militar, analise as afirmativas a seguir.

I. Nos crimes omissivos, considera-se praticado o crime no lugar em que deveria realizar-se a ação omitida.

II. Para se reconhecer qual a lei mais favorável, pode-se combinar dispositivos da lei anterior e da lei posterior.

III. Para a imposição de medidas de segurança, deve-se observar a lei vigente ao tempo da ação ou omissão.

IV. O militar reformado pode praticar crime militar.

Estão corretas as afirmativas

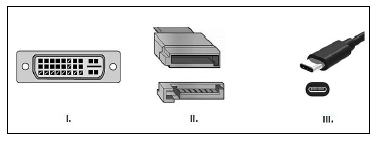

“A interface _____ é utilizada para transmitir vídeos e pode ser conectada em monitores. Já a interface _____ serve para transmitir dados e fornecer energia em dispositivos móveis. Enquanto a interface ______ é usada para transmitir dados em comunicação serial de dispositivos de armazenamento de dados.” Assinale a alternativa que completa correta e sequencialmente a afirmativa anterior.

A sequência está correta em

I A definição ITIL para mudança é qualquer adição, modificação ou remoção de qualquer componente que poderia ter algum efeito sobre os serviços de TI. II O método “7R’s” é proposto para avaliação de mudanças e envolve as seguintes informações: quem requisita, qual a razão, qual o retorno, quais os riscos, quais os recursos envolvidos, quem se responsabiliza e qual a relação com outras mudanças. III O Comitê Consultivo de Mudanças (CCM) deve autorizar a mudança, auxiliar na sua avaliação, definir a priorização e ser formado por pessoas que possam certificar que a mudança é adequada tanto do ponto de vista técnico quanto de negócio. Está correto o que se afirma em

Qual tecnologia criptografa os dados entre o servidor web e o navegador web?

Está correto o que se afirma apenas em