Questões de Concurso

Comentadas para idam

Foram encontradas 216 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Relacione a coluna da esquerda com o respectivo componente da coluna da direita:

(1) Hardware

(2) Software

(A) banco de dados.

(B) memórias RAM e ROM.

(C) placa-mãe

(D) editor de texto.

Quanto às principais extensões de arquivos, analise as afirmativas abaixo e assinale a alternativa correta.

I. JPG, GIF e PNG são as extensões atuais dos típicos arquivos de imagens.

II. BMP e o ZIP são as extensões tradicionais dos arquivos que tiveram compactação.

III. As extensões AVI, MPG e WMV são tipicamente

extensões de arquivos de vídeos.

Assinale a alternativa que identifica a sequência de 6 notas iniciais do trecho de música acima.

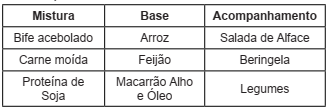

Em um restaurante por quilo as cubas com comida se dividem, conforme a tabela:

Considere pratos que contenham um alimento de cada

tipo (mistura, base e acompanhamento) e que incluam

todos esses tipos. Assinale a alternativa que indica

corretamente o número de pratos que se pode montar.

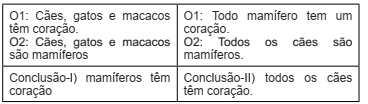

A partir das conclusões I e II, assinale a alternativa que as caracteriza corretamente com respeito ao método que as fundamenta.

Wi-fi faz mal para a saúde?

(adaptado)

As ondas wi-fi, utilizadas para transmitir internet para vários aparelhos móveis como o celular ou o notebook, não apresentam qualquer risco para a saúde, mesmo durante a infância ou gravidez.

Isto acontece porque o tipo de ondas utilizadas é de muito baixa intensidade, sendo até 100 mil vezes mais fracas que as ondas de um micro-ondas, que também não prejudicam a saúde. Além disso, a maior parte dos roteadores ficam a mais de um metro do utilizador, o que reduz para mais de metade a intensidade original.

Desta forma, e segundo a Organização Mundial da Saúde (OMS), o uso normal de ondas wi-fi não é capaz de provocar qualquer tipo de alteração no material genético das células e, por isso, também não leva ao desenvolvimento de mutações que possam provocar câncer em adultos ou problemas de desenvolvimento nas crianças.

Tipos de radiação que prejudicam a saúde

As ondas eletromagnéticas capazes de alterar as células e prejudicar a saúde são aquelas que possuem um comprimento de onda inferior ao da luz visível, o que inclui a radiação do sol, conhecida como ondas UV e os raio X, por exemplo. Normalmente a exposição prolongada e sem proteção a este tipo de radiação pode levar ao surgimento de câncer.

No entanto, todos os outros tipos de radiação que possuem comprimento de onda maior, como os infra-vermelhos, as micro-ondas ou as ondas de rádio não conseguem alterar as células e, por isso, são seguros para a saúde.

Dentro desta escala, a ondas de wi-fi possuem um comprimento de onda superior às ondas de raio, o que as torna ainda mais seguras que todas as outras.

(Fonte: Tua Saude)

Leia com atenção um trecho da matéria “A leitura em cada fase da primeira infância” e responda à questão.

A leitura deve ser uma atividade da escola e da família, começando quando o bebê ainda está no útero. Para você, que atua na Primeira Infância (período da gestação aos seis anos), cabe a tarefa de mostrar aos pais como ler faz bem às crianças, ajudando seus filhos a se tornarem bons leitores.

Quanto mais palavras a criança conhecer, aos dois anos de idade, mais ela estará preparada para vivenciar suas relações sociais e aproveitar a pré-escola, obtendo melhores resultados em leitura e matemática, com mais autocontrole e menos ansiedade. Estas foram as principais conclusões de pesquisadores das universidades do Estado da Pensilvânia, Califórnia Irvine e Columbia (EUA).

Por isso, o papel dos pais é essencial, já que esse contato com a leitura deve começar durante a gestação e se intensificar no dia a dia da família.

Mas como contar histórias para o feto? Qual o texto mais adequado para um recém-nascido? Poesia também é bom? Dúvidas pertinentes que você pode ajudar a sanar, dando algumas orientações. No caso de pais “grávidos”, vale a leitura, em voz alta, de livros que eles curtam, assim como cantar, recitar poemas e conversar com o bebê, acariciando a barriga da mãe.

Para crianças maiores, dos três aos cinco anos, as histórias podem ser mais complexas, como os contos de fadas. A diversidade também é legal. Ler notícias de jornais, revistas, tirinhas de histórias em quadrinhos, tudo é novidade. Estimular a criança a ler para os pais é outra atividade importante e desafiadora.

O importante é que, em qualquer idade, o hábito de ler faça parte do cotidiano da escola e da família, assim como comer, brincar e dormir.

(Fonte: Blog Desenvolvimento Infantil)

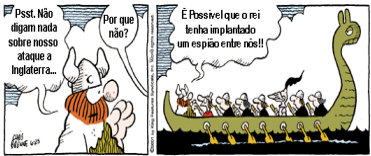

Leia a tirinha de “Hagar”, criada pelos cartunistas Dik Browne e Chris Browne, e responda à questão.

Considerando a tirinha acima e a Gramática Normativa da Língua Portuguesa, analise as afirmativas abaixo e dê valores Verdadeiro (V) ou Falso (F).

( ) A possibilidade de existir um espião na tripulação é confirmada pelo texto não-verbal da tira.

( ) A palavra “Psst”, no primeiro quadrinho, é um advérbio de negação.

( ) No trecho “sobre nosso ataque a Inglaterra” a palavra destacada deveria, obrigatoriamente, receber o acento grave, indicativo de crase.

( ) A expressão “Por que”, no primeiro quadrinho”, deveria receber acento circunflexo, sendo reescrita como “Por quê”.

( ) A oração “que o rei tenha implantando um espião entre nós!!” é uma Oração Subordinada Substantiva Subjetiva.

Assinale a alternativa que apresenta a sequência

correta de cima para baixo.