Questões de Concurso

Comentadas para analista de sistemas júnior - infra-estrutura

Foram encontradas 304 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O marciano encontrou-me na rua e teve medo de minha impossibilidade humana. Como pode existir, pensou consigo, um ser que no existir põe tamanha anulação de existência?

Afastou-se o marciano, e persegui-o. Precisava dele como de um testemunho. Mas, recusando o colóquio, desintegrou-se no ar constelado de problemas.

E fiquei só em mim, de mim ausente.

ANDRADE, Carlos Drummond de. Science fiction. Poesia e prosa. Rio de Janeiro: Nova Aguilar, 1988, p. 330-331.

PORQUE

As diretrizes para implementação da política de segurança da informação devem conter declaração dos gerentes de nível intermediário, apoiando as metas e os princípios da segurança da informação, alinhada com os objetivos e estratégias da tecnologia da informação.

Analisando as afirmações acima, conclui-se que

Esse procedimento só foi possível porque, no contexto da segurança da informação e, em relação à transação, a administradora provou pelo menos sua

Trata-se de uma recomendação do RUP

A esse respeito, considere as afirmativas abaixo.

I - EJB fornece ao programador Java EE os seguintes tipos fundamentais: Entity Beans, Session Beans e Message Driven Beans.

II - JPA é parte integrante da especificação EJB e serve para definir as interfaces de acesso local e/ou remoto de um componente EJB.

III - Um servidor de aplicações Java EE oferece vários recursos ao desenvolvedor como pool de conexão, controle de transação, segurança e gerenciamento de recursos.

IV - Uma diferença entre as tecnologias Servlets e JSP é que, ao contrário da segunda, a primeira permite o armazenamento do estado da aplicação em variáveis de sessão.

São corretas APENAS as afirmativas

Para garantir a serialização da escala concorrente de várias transações, deve(m)-se empregar o(s)

T1 (a, b, c, d)

T2 (d, e)

Considere que:

• os atributos sublinhados de forma contínua são chaves primárias de suas respectivas tabelas;

• todos os atributos em todas as tabelas são numéricos;

• o atributo d na tabela T1 é chave estrangeira do atributo d da tabela T2; e

• as tabelas T1 e T2, ambas inicialmente não contendo tuplas, tenham sobre elas executados, respectivamente, os seguintes comandos:

INSERT INTO T2

VALUES (10,40),(23,52),(60,37),(31,13),(45,54),(35,10);

INSERT INTO T1

VALUES (1,0,4,60),(2,3,5,35), (3,4,8,31),(4,21,6,60),(5,7,7,10), (6,9,21,31),(7,3,2,23),(8,6,5,45),(9,0,0,31),(10,1,8,60);

SELECT Y.e

FROM T1 X JOIN T2 Y ON X.d = Y.d

GROUP BY Y.e

HAVING max(c) > (SELECT avg(c) FROM T1 Y)

Quantas linhas há na tabela resultante da execução do comando SELECT?

I - Gerenciar as operações - Busca manter a integridade dos dados e assegurar que a infraestrutura de TI possa resistir e se recuperar de erros e falhas, atingindo os níveis de serviço operacionais para o processamento programado de dados, proteção das saídas de dados críticos, monitoramento e manutenção da infraestrutura.

II - Gerenciar o ambiente físico - Busca proteger os ativos de TI e os dados do negócio e minimizar o risco de interrupção nos negócios, provendo e mantendo um ambiente físico adequado que proteja os recursos de TI contra acesso indevido, danos ou roubo.

III - Gerenciar os dados - Busca otimizar o uso da informação e garantir que a informação esteja disponível quando requisitada com alto desempenho, de forma integrada, mantendo a sua consistência e restringindo o seu acesso aos administradores das bases de dados.

IV - Garantir a segurança dos sistemas - Busca manter a integridade da infraestrutura de informação e de processamento e minimizar o impacto de vulnerabilidades e incidentes de segurança, definindo políticas, procedimentos e padrões de segurança de TI e monitorando, detectando, reportando e solucionando vulnerabilidades de segurança.

Estão de acordo com o COBIT APENAS os que se apresentam em

• Assegurar a satisfação dos usuários finais com as ofertas e níveis de serviço.

• Assegurar o uso apropriado e a performance de aplicativos e tecnologia.

• Reduzir os defeitos e retrabalhos na entrega de serviços e soluções.

• Assegurar o mínimo impacto para os negócios no caso de uma parada ou mudança nos serviços de TI.

Quais processos de COBIT devem receber esforço prioritário, considerando a motivação da reunião e os objetivos nela determinados para o grupo de trabalho?

I - Gerenciamento de Incidentes

II - Gerenciamento de Capacidade

III - Gerenciamento de Nível de Serviço

P - Categorizar e definir prioridades durante o atendimento ao usuário.

Q - Corrigir efetivamente as causas de incidentes.

R - Produzir e manter o catálogo de serviços ao cliente.

S - Garantir que a infraestrutura de TI é fornecida no momento correto com o volume de recursos e custo corretos.

As associações corretas são:

Após avaliada, concluiu-se que essa atualização não poderá ser implantada nas configurações de servidores atuais, pois pode haver riscos de mau desempenho ou parada do sistema, impactando a saída de caminhões. Esse passo, portanto, exigiria uma mudança de hardware, seja ela no processador ou na memória.

Nessas circunstâncias, de acordo com o ITIL, qual processo é o principal responsável por disparar a iniciativa dessas mudanças?

Nesse contexto, analise os procedimentos a seguir.

I - A principal responsabilidade da Equipe GI é restaurar, o mais rapidamente possível, os serviços, pois se deve evitar, ao máximo, um impacto negativo na operação do negócio.

II - Os dados de contato e papéis das Equipes GI e GP deverão estar disponíveis facilmente para o usuário, de forma que ele possa identificar para onde e para quem encaminhar a sua solicitação, o que será fundamental para o sucesso da iniciativa.

III - A equipe GP irá avaliar o impacto, o risco e o custo das soluções, com o objetivo de decidir se vai implantá-las ou não.

IV - A equipe GP buscará identificar a causa dos incidentes e iniciar ações para melhorar ou corrigir a situação, resultando na minimização do impacto desses incidentes causados por problemas na infraestrutura de TI, evitando sua recorrência.

Atendem à Norma ITILv2 os procedimentos descritos em

Sabendo-se que o sistema dispõe apenas de um processador e que o algoritmo de escalonamento é circular, com troca de contexto a cada unidade de tempo, quantas unidades de tempo terão se passado ao fim do processo 5?

Dado: Nenhum processo é interrompido para entrada e saída.

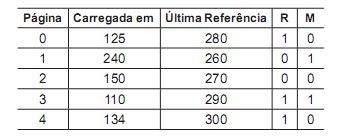

Considerando-se essas informações, qual página deve ser substituída caso o método de substituição, implementado pelo sistema operacional, seja o NRU?

Nessas condições, um valor possível para X é

Nessa categorização, um sistema computacional é classificado como

Nessas condições, qual será o máximo tamanho da memória principal desse sistema computacional em megabytes?

As características descritas a seguir são de arquiteturas RISC, EXCETO