Questões de Concurso

Comentadas para técnico judiciário

Foram encontradas 3.460 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. “Meu corpo não aceita comida porque meu intestino não quer funcionar”.

Necessidade: fisiológica.

II. “As rondas policiais estão mais ostensivas, agora tem vigilância no local, ficou mais seguro”.

Necessidade: autoestima.

III. “Estou feliz, agora me sinto pleno”.

Necessidade: autorrealização.

IV. “Que falta eu sinto do meu amor”.

Necessidade: de afeto, amor e relacionamento.

A coerência entre o relato do trabalhador e a necessidade humana básica, associada pelo técnico de enfermagem, está corretamente descrita em

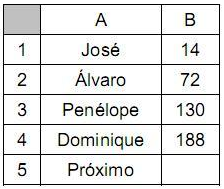

Selecionar as células de B1 até B4 e depois arrastar essa seleção pela alça de preenchimento para a célula B5, fará com que o valor correspondente a Próximo seja

I. Uma rede compartilhada onde a informação e separada de outras no mesmo meio, de modo que apenas o destinatário pretendido tenha acesso.

II. Um conceito arquitetural no qual uma ou mais camadas de protocolo são repetidas, criando uma topologia virtual no topo da topologia física.

III. Faz uso da infraestrutura pública de comunicações, como a internet, para proporcionar acesso remoto e seguro a uma determinada rede localizada geograficamente distante do local de acesso.

Os itens acima se referem a tecnologia conhecida por:

I. O cabeçalho de um pacote IP (Internet Protocol) contém, dentre outras coisas, o endereço da origem e destino do pacote. Ao se forjar o endereço de origem desse pacote, pode-se fazer acreditar que o remetente é alguém conhecido do destinatário.

II. Um forma comum de ataque se dá pelo envio de falsas informações ao destinatário, muito comumente por e-mail, fazendo-se passar por comunicação real de alguma entidade e requisitando que se enviem ou atualizem dados privados como senhas bancárias, e números de cartão de crédito em uma página falsa na internet.

III. Uma falha de implementação faz com que a escrita de variáveis durante a execução do programa, em especial arrays, ultrapasse seu tamanho estabelecido, ocorrendo uma invasão de memória, que pode levar a erros ou a execução de um código arbitrário, utilizado para invasão do sistema.

Os itens se referem, respectivamente, aos métodos de

I. O algorítimo RSA é de característica simétrica, pois se dá pela utilização de chaves públicas e privadas.

II. O algorítimo oferece as funcionalidades de criptografia e assinatura digital de mensagens pela utilização de chaves públicas e privadas.

III. O RSA se baseia na utilização de números primos para a geração das chaves, sendo que sua segurança é garantida pela dificuldade atual de fatoração de grandes números.

Está correto o que se afirma em