Questões de Concurso

Comentadas para analista judiciário - analista de sistemas suporte

Foram encontradas 410 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em um servidor Linux que provê virtualização com KVM, foi executado o comando cat /proc/cpuinfo e, na saída, apareceu a flag vmx.

Nesse caso, o comando foi executado em um servidor com processador

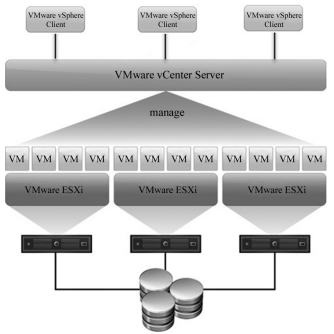

A figura seguinte ilustra um cluster de três hosts de virtualização que utiliza VMware. Cada host de virtualização possui pelo menos 50 servidores virtuais; apenas um desses hosts recebe o acionamento de um processo e, nesse momento, os servidores virtuais funcionam em outro host físico.

O processo ilustrado e citado no texto anterior é conhecido como

Um conjunto de armazenamento com quatro discos online e funcionando corretamente apresentou, em determinado momento, falha em dois discos, mas continuou a operar normalmente, sem nenhuma indisponibilidade dos dados armazenados.

Nesse caso hipotético, o armazenamento utilizado para os discos é do tipo

Uma página PHP está sendo executada em um servidor Apache e necessita buscar informações em um banco de dados, como, por exemplo, o MySQL Server. Para isso, ao se habilitar o PHP no servidor, foi configurado o módulo de suporte do PHP para buscar dados no MySQL Server.

Nessa situação hipotética, caso se deseje verificar se esse módulo está instalado, será correto o uso da função

Os sistemas de detecção de intrusão servem para fornecer avisos de invasão para que a área de segurança possa mitigar os danos ou, ainda, impedir o ataque. A esse respeito, julgue os itens a seguir.

I Honeypots são sistemas planejados para atrair um atacante para uma área diferente, longe dos sistemas críticos.

II A detecção de intrusão permite a coleta de informações sobre as técnicas de intrusão e, portanto, pode contribuir para a melhoria da estrutura de prevenção de intrusão.

III A detecção de intrusão é baseada na premissa de que o comportamento do intruso é diferente do comportamento de um usuário legítimo, podendo assim, ser quantificada.

Assinale a opção correta.

Na tentativa de solucionar o chamado espaço semântico (semantic gap), fabricantes de computadores de grande porte criaram alternativas para resolver o problema, como, por exemplo,

I maior densidade de código a ser executado.

II utilização em larga escala do pipelining.

III execução otimizada de chamadas de funções via registradores.

A arquitetura CISC contempla

O médico de hospital privado que suspeitar de violência praticada contra pessoa com deficiência deverá notificar

I a autoridade policial.

II o Ministério Público.

III os conselhos dos direitos da pessoa com deficiência.

Assinale a opção correta.

As organizações que utilizam como metodologia de planejamento estratégico o BSC (balanced scorecard) devem contar com o envolvimento ativo da equipe executiva, para que as mudanças ocorram e a estratégia seja implementada com vistas ao alcance dos melhores desempenhos.

O pressuposto abordado no texto anterior está de acordo com o princípio de