Questões de Concurso

Comentadas para analista judiciário - analista de sistemas suporte

Foram encontradas 410 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um nível apropriado de proteção das informações, para definir as necessidades de medidas especiais de manipulação, deve ser assegurado pelo processo:

Quando os comandos Linux encadeados pelo pipe não produzem um resultado esperado, podem ser depurados com auxílio do comando

Uma arquitetura de clusters, ou servidores shared disk, é caracterizada pelo compartilhamento de um sistema

O núcleo de um sistema operacional Unix NÃO executa a tarefa de

Para gerenciamento facilitado e disponibilidade maior dos recursos, o sistema Windows 2000 Server possibilita conectar dois servidores agrupando-os por meio da tecnologia de

Segundo o COBIT, um critério de informação relacionado ao requisito de segurança é

Os itens de hardware, software, documentação e pessoal devem ser identificados e mantidos em um banco de dados conforme estabelece o ITIL, no tópico Gerência de

O código Java compilado é gerado em arquivo com extensão

Uma instrução SQL realiza as associações entre as linhas de duas tabelas por meio de uma operação de

A implementação da arquitetura cliente-servidor está baseada principalmente em

Os sistemas operacionais mantêm o controle dos arquivos armazenados no disco rígido utilizando genericamente

Os computadores de arquitetura RISC, em relação à arquitetura CISC, têm uma característica de

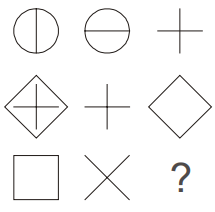

Considere a seqüência de figuras abaixo.

A figura que substitue corretamente a interrogação é:

O SSL (secure sockets layer) e o TLS (transport layer security) são protocolos criptográficos que fornecem comunicações seguras na Internet. Observam-se pequenas diferenças entre o SSL 3.0 e o TLS 1.0, mas o protocolo permanece substancialmente o mesmo. No que se refere a esses mecanismos de segurança, assinale a opção correta.

Diversas estruturas de dados, tais como árvores, pilhas, tabelas e filas, têm-se tornado comuns no universo dos programadores, e seu conhecimento se mostra fundamental em muitas áreas da computação, para os mais diferentes propósitos. Considerando as características das principais estruturas de dados conhecidas, assinale a opção correta.

Os programas executados por uma CPU são compostos por instruções que contêm, muitas vezes, endereços para áreas de memória onde estão os dados a serem manipulados. O tipo de endereçamento no qual uma instrução especifica, em sua parte relativa ao endereço, diretamente, o operando (valor) que deve ser manipulado é o

Em todo sistema computacional, a memória secundária é, via de regra, mais lenta que a memória principal. Esse aspecto torna a primeira mais barata que a segunda e contribui para que um computador possua, na maioria das vezes, mais espaço em memória secundária que em memória principal. Considerando as características e particularidades dos diversos tipos de memória secundária existentes, assinale a opção correta.

A base de numeração comumente utilizada pelo ser humano é a decimal, enquanto, em um computador, outras bases são também consideradas para o tratamento das informações, como, por exemplo, as bases binária e hexadecimal. Acerca de características e demais aspectos da aritmética computacional e dos sistemas de numeração, assinale a opção correta.

Um computador digital consiste em um sistema interconectado de um ou mais processadores, memórias e dispositivos de entrada e saída. Com relação a esses três componentes básicos, suas interações e funcionalidades, assinale a opção correta.

A função de comutação (ou chaveamento) em uma rede de comunicação refere-se à alocação dos recursos da rede para a transmissão pelos diversos dispositivos conectados. Seja a rede uma LAN, MAN ou WAN, existem sempre recursos compartilhados. A respeito das diferentes formas de comutação e da sua aplicabilidade, assinale a opção incorreta.