Questões de Concurso

Comentadas para técnico de informática

Foram encontradas 3.037 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

I. Clicar com botão direito no menu "Iniciar" -> "Desinstalar um programa" do menu de contexto. II. Abrir o menu "Iniciar" -> "Configurações" -> "Desinstalar um programa". III. Pressionar a tecla do logotipo do Windows e digitar "Adicionar ou remover programas". IV. Selecionar o menu "Iniciar" -> "Configurações" -> "Aplicativos".

Quais orientações seriam apropriadas como um passo inicial para atingir o objetivo?

O quê? Instalação de novas impressoras Jato de Tinta Bulk Ink. Quem? Força-tarefa com 5 técnicos da equipe de manutenção. Por quê? Diminuir o custo de manutenção e consumo de tinta. Onde? Unidades com mais de 5 colaboradores. Quando? 2 meses a partir do recebimento dos equipamentos (Previsão entre janeiro e fevereiro do próximo ano). Como? Cada técnico tem como meta 3 instalações por semana. Em um raio de 30Km da sede, serão utilizados os veículos da empresa. Acima dessa distância, transporte rodoviário e hidroviário. Quanto? Média de R$ 600,00 para deslocamento dos técnicos. Verificar planilha com custos detalhados.

Em relação ao que foi exposto, analise as assertivas abaixo:

I. A técnica utilizada também é conhecida como 5S+2Q. II. A ferramenta utilizada é a 5WH2, na qual foi incluída a dimensão “custo” (How Much) que não faz parte da especificação original. III. A ferramenta em questão é conhecida como 5W2H. IV. A ferramenta utilizada auxilia na visualização do que deve ser feito e na tomada de decisão. Quais estão corretas?

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

I. Não se deve eliminar passagens substanciais do texto com o único objetivo de reduzi-lo em tamanho, pois texto enxuto não significa economia de pensamento. II. Deve-se evitar empregar no texto palavras inúteis, redundâncias e passagens que nada acrescentem ao que já foi dito, além de detalhes irrelevantes para o foco da comunicação. III. A estrutura sintática adequada colabora para a concisão quando se emprega ordem direta da frase, quando se prioriza a coordenação em vez da subordinação e quando se evita a caracterização (uso de adjetivos e advérbios) desnecessária.

Quais estão corretas?

(I)Unidade de entrada. (II)Unidade de memória. (III)Unidade lógica e aritmética. (IV)Unidade de controle. (V)Unidade de saída.

Enumere as lacunas abaixo de acordo com os componentes principais acima:

( )Apresenta os resultados dos dados processados. ( )Processa os dados. ( )Controla a execução das instruções e o processamento dos dados. ( )Armazena os dados do sistema. ( )Provê instruções e dados ao sistema.

Após análise, assinale a alternativa que apresenta a sequência CORRETA dos itens acima, de cima para baixo:

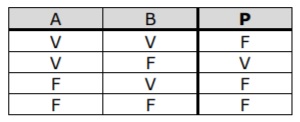

Considerando V para verdadeiro e F para falso, complete as lacunas abaixo sobre os diagnósticos de memória no PC.

( )Os Windows Vista 7 e 8 contam com uma prática ferramenta chamada "Diagnóstico de Memória do Windows". ( )Alguns indicadores de que o computador está com memória insuficiente são lentidão, travamentos e erros na exibição de menus. ( )Reinstalação da memória: se, por alguma razão, o módulo desencaixar do slot, ele não será reconhecido pela placa-mãe. Um indício de que o problema é esse é que a tela ficará preta quando o PC for inicializado. ( )Limpar os contatos de ambas as peças pode resolver falhas na conexão que impedem o reconhecimento da RAM.

Após análise, assinale a alternativa que apresenta a sequência CORRETA dos itens acima, de cima para baixo:

Considerando V para verdadeiro e F para falso, complete as lacunas abaixo sobre segurança de rede.

( )Use o controle de acesso para investigar cada usuário e cliente e avaliar se eles têm permissão para acessar a sua rede ou os respectivos recursos. ( )As ferramentas antimalware protegem a sua rede contra software mal-intencionado (malware). ( )Use ferramentas de análise comportamental para estabelecer o comportamento e o uso regular na rede e identificar qualquer alteração suspeita. ( )Um e-mail com aparência genuína pode pedir aos usuários para selecionar um link e fornecer detalhes que o invasor usará para acessar recursos e dispositivos na rede. Os aplicativos de e-mail nos ajudam a identificar mensagens e remetentes suspeitos. ( )Uma VPN (rede virtual privada) pode estabelecer uma conexão descriptografada de uma rede com outra na Internet, que é a forma mais segura de conexão.

Após análise, assinale a alternativa que apresenta a sequência CORRETA dos itens acima, de cima para baixo:

(I) Get-Command. (II)Get-Help. (III)Get-ChildItem. (IV)Clear-Host.

Enumere as lacunas abaixo identificando os comandos do PowerShell (cmdlets) citados acima.

( )Lista os comandos disponíveis. ( )Lista todos os arquivos do diretório atual. ( )Comando de ajuda. ( )Limpa a tela.

Marque a alternativa CORRETA que corresponde ao contexto acima sobre os comandos PowerShell (cmdlets).

Marque a alternativa CORRETA que está relacionado ao contexto acima:

Marque a alternativa CORRETA que corresponde a um aplicativo de produtividade do Microsoft Office:

É uma simplificação do protocolo NetFlow. Sendo também um protocolo e possuí o conceito de Probe e Collector. A Probe (que pode ser o switch ou roteador) não coleta todo o tráfego, como funciona no NetFlow, este protocolo coleta amostras, tipicamente um em cada 100 pacotes (o administrador especifica essa taxa de amostragem) e envia esse pacote inteiro para o Collector.

Marque a alternativa CORRETA que corresponde ao protocolo acima descrito que é uma nova tecnologia para solucionar problemas de monitoramento de rede:

Os barramentos são um conjunto de fios agrupados por função.

(I)Barramento de dados.

(II)Barramento de endereço.

(III)Barramento de controle.

( )Descreve a forma como a informação está sendo transmitida.

( )Identifica para onde a informação está sendo enviada.

( )Transporta a informação, movendo dados entre os componentes do sistema.

Após análise, assinale a alternativa que apresenta a

sequência CORRETA dos itens acima, de cima para

baixo:

Enumere as lacunas abaixo de acordo com os componentes acima:

Marque a alternativa CORRETA que relacionado ao Windows Server descrito no contexto acima:

"Uma vez criada, uma tabela poderá sofrer alterações em sua estrutura, para realizar essas alterações usamos o comando".

Marque a alternativa CORRETA que está relacionado ao comando citado acima:

(I)Ping. (II)Tracert. (III)Nslookup.

Enumere as lacunas abaixo de acordo com os comandos de rede acima:

( )É uma ferramenta comum ao Windows e ao Linux e utilizada para se obter informações sobre registros de DNS de um determinado domínio, host ou ip. Pode ser utilizado de uma forma interativa ou não interativa. ( )Há situações em que a internet parece estar funcionando perfeitamente, mas apenas um ou outro website não abre. Para conferir se existe uma resposta do servidor da página em questão, você pode apelar para esse comando, basta digitar o comando e o "endereço do site" e pressionar Enter. ( )Ao executar esse comando, o Windows confere o tempo necessário, em milissegundos, para se conectar a cada um dos computadores intermediários no processo de acesso até a página solicitada.

Após análise, assinale a alternativa que apresenta a sequência CORRETA dos itens acima, de cima para baixo:

Marque a alternativa CORRETA que corresponde ao contexto acima sobre um recurso de hardware:

(I)Armazenamento magnético. (II)Armazenamento magneto-óptico. (III)Armazenamento eletrônico.

Enumere as lacunas abaixo de acordo com os tipos de armazenamentos de dados acima:

( )Também conhecido como memórias em estado sólido. O grande diferencial aqui é que essas unidades são compostas apenas por circuitos. ( )Uma grande vantagem desse método é a possibilidade de acesso não linear. Dessa forma, fica mais difícil para qualquer pessoa apagar esses dados, o que torna essas mídias mais seguras. Os CDs e DVDs regraváveis (CD-RW e DVD-RW) são um exemplo popular dessa aplicação. ( )O processo de leitura e gravação funciona por meio de uma cabeça magnética. Essa tecnologia também pode ser encontrada nas fitas de áudio, as antigas fitas K-7, e no próprio HD do computador.

Após análise, assinale a alternativa que apresenta a sequência CORRETA dos itens acima, de cima para baixo: