Questões de Concurso

Comentadas para técnico de informática

Foram encontradas 2.979 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

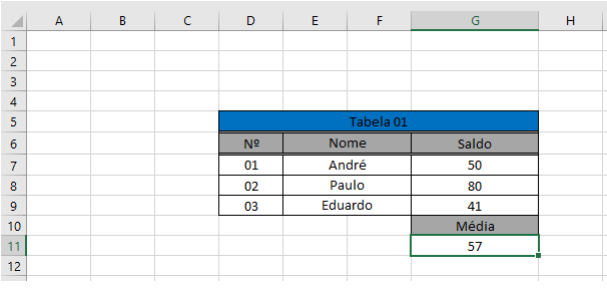

Com base na tabela do Microsoft Excel 2016 mostrada a seguir, informe qual é a fórmula digitada para obter a média dos saldos.

No programa LibreOffice Writer, vamos encontrar o seguinte botão na barra de ferramenta rápida:

A função desse botão é:

A mercadoria alucinógena

Enquanto o consumidor imagina que é um ser racional, dotado de juízo e de bom senso, a publicidade na TV abandona progressivamente essa ilusão. Em vez de argumentar para a razão do telespectador, ela apela para as sensações, para as revelações mágicas mais impossíveis. A marca de chicletes promete transportar o freguês para um tal “mundo do sabor” e mostra o garoto-propaganda levitando em outras esferas cósmicas. O adoçante faz surgirem do nada violinistas e guitarristas. O guaraná em lata provoca visões amazônicas no seu bebedor urbano, que passa a enxergar um índio, com o rosto pintado de bravura, no que seria o pálido semblante de um taxista. Seria o tal refrigerante uma versão comercial das beberagens do Santo Daime? Não, nada disso. São apenas os baratos astrais da nova tendência da publicidade. Estamos na era das mercadorias alucinógenas. Imaginariamente alucinógenas.

É claro que ninguém há de acreditar que uma goma de mascar, um adoçante ou um guaraná proporcionem a transmigração das almas. Ninguém leva os comerciais alucinógenos ao pé da letra, mas cada vez mais gente se deixa seduzir por eles. É que o encanto das mercadorias não está nelas, mas fora delas — e a publicidade sabe disso muito bem. Ela sabe que esse encanto reside na relação imaginária que ela, publicidade, fabrica entre a mercadoria e seu consumidor. Pode parecer um insulto à inteligência do telespectador, mas ele bem que gosta. É tudo mentira, mas é a maior viagem. A julgar pelo crescimento dessas campanhas, o público vibra ao ser tratado como quem se esgueira pelos supermercados à cata de alucinações.

Por isso, a publicidade se despe momentaneamente de sua alegada função cívica — a de informar o comprador para que ele exerça o seu direito de escolha consciente na hora da compra — e apenas oferece a felicidade etérea, irreal e imaterial, que nada tem a ver com as propriedades físicas (ou químicas) do produto. A publicidade é a fábrica do gozo fictício — e este gozo é a grande mercadoria dos nossos tempos, confortavelmente escondida atrás das bugigangas oferecidas. Quanto ao consumidor, compra satisfeito a alucinação imaginária. Ele também está cercado de muito conforto, protegido pela aparência de razão que todos fingem ser sua liberdade. Supremo fingimento. O consumidor não vai morrer de overdose dessa droga. Ele só teme ser barrado nos portais eletrônicos do imenso festim psicodélico. Morreria de frio e de abandono. Ele só teme passar um dia que seja longe de seu pequeno gozo alucinado.

FONTE: BUCCI, Eugênio. Veja. São Paulo, 29 abr.1998. In: ANTUNES, Irandé. Análise de textos: fundamentos e práticas. São Paulo: Parábola Editorial, 2010. p.80-81. [Fragmento]

II - Como são armazenados em um formato com sinal, os expoentes são representados pela metade do valor possível. Para o tipo float, o valor é 255 e para o tipo double, é 1023;

III - A mantissa é armazenada como uma fração binária maior que 0 e menor que 1

Das três afirmações acima, para números em representação de ponto flutuante, apenas

Estão corretas as afirmativas