Questões de Concurso

Comentadas para técnico de informática

Foram encontradas 3.961 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

É dever dos pais ou responsáveis efetuar a matrícula das crianças na educação básica a partir dos ________ anos de idade.

BRASIL. Presidência da República. Casa Civil. Lei nº 9.394, de 20 de dezembro de 1996. Estabelece as diretrizes e bases da educação nacional. Art. 6º.

Assinale a alternativa que completa corretamente a lacuna no texto apresentado.

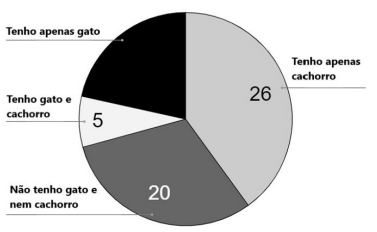

Sabe-se que 65 funcionários participaram da pesquisa.

Quantos funcionários responderam ter apenas gato?

“[...] escapam à compreensão dos forasteiros muitas palavras e locuções de uso local, puros itaoquismos.”

Assinale a alternativa cujo termo destacado tenha a mesma classificação morfológica da palavra destacada no trecho apresentado, tendo em vista o contexto de uso em ambos os casos.

Sobre a questão da segurança na internet, são feitas as seguintes afirmações:

I. SSL é a sigla de Secure Sockets Layer, tipo de segurança digital cujo uso se encontra em ascensão e que substituiu a TLS (Transport Layer Security).

II. O protocolo HTTPS (Hyper Text Transfer Protocol Secure) pode ser usado tanto por sites que configurarem o certificado SSL/TLS quanto pelos que não possuírem tal certificação.

III. Os navegadores Firefox, Google Chrome e Microsoft Edge mostram se o site acessado é seguro.

Sobre as afirmações acima:

Leia o texto abaixo:

“Criptografia é um conjunto de técnicas pensadas para proteger uma informação de modo que apenas o emissor e receptor consigam compreendê-la. É utilizada em comunicações digitais, como na troca de mensagens ou em pagamentos online.”

São tipos de criptografia, EXCETO:

É correto afirmar que a imagem abaixo representa um:

1.(__) Durante a Segunda Guerra Mundial, foram desenvolvidos computadores como o Colossus, para decifrar códigos, e o ENIAC, considerado um dos primeiros computadores digitais eletrônicos de propósito geral.

2.(__) No início dos anos 2000, surgiram os primeiros computadores pessoais (PCs), tornando a tecnologia acessível a indivíduos e pequenas empresas.

3.(__) No século XIX, Charles Babbage projetou a Máquina Analítica, um dispositivo mecânico que é considerado o precursor dos computadores modernos.

A sequência CORRETA é:

“Este(a) converte uma quantidade de dados em uma string de tamanho fixo, que atua como uma "impressão digital" dos dados. Tais são projetados(as) para serem unidirecionais, sendo usados(as) para verificar a integridade dos dados em diversas aplicações de segurança.”

Ele se refere ao (à) chamado(a):