Questões de Concurso

Comentadas para técnico de informática

Foram encontradas 5.143 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Quanto aos protocolos e à transferência de informações e de arquivos, julgue o item.

No recebimento de um pacote, o protocolo UDP, em função de suas limitações, não realiza a verificação da integridade dos dados.

Quanto aos protocolos e à transferência de informações e de arquivos, julgue o item.

Em uma rede não segura, o protocolo SSH (Secure Shell) garante o login remoto e outros serviços de segurança.

Quanto aos protocolos e à transferência de informações e de arquivos, julgue o item.

As duas versões do Protocolo IP, IPv4 e IPv6, possuem datagramas com formatos idênticos.

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

Caso o usuário esteja no modo de navegação anônima do Google Chrome, ele não receberá notificações intrusivas ou enganosas de alguns sites.

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

Por ser um programa de correio eletrônico seguro e consistente, o Mozilla Thunderbird não permite que o usuário desanexe arquivos de um e‐mail recebido.

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

O Mozilla Thunderbird dispõe de um recurso que permite a verificação ortográfica de mensagens em diferentes idiomas, simultaneamente.

Acerca do programa de correio eletrônico Mozilla Thunderbird e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item.

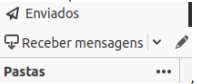

Ao clicar em  localizado na parte superior

esquerda do programa Mozilla Thunderbird, conforme

mostra parte da tela a seguir:

localizado na parte superior

esquerda do programa Mozilla Thunderbird, conforme

mostra parte da tela a seguir:  , o usuário

encontrará algumas opções do painel de pastas, como,

por exemplo, pastas não lidas e pastas favoritas.

, o usuário

encontrará algumas opções do painel de pastas, como,

por exemplo, pastas não lidas e pastas favoritas.

I. Não era um grande pintor, mas arriscava algumas pinceladas (derivação prefixal). II. Há sempre alguém disposto a apedrejar (derivação parassintética). III. Ele se desculpou pelo atraso (derivação regressiva).

Os protocolos de internet são um conjunto de regras e padrões que definem como os dados são transmitidos e recebidos entre dispositivos conectados em uma rede, como a internet. Esses protocolos funcionam como a "linguagem" comum que permite a comunicação entre computadores, smartphones, servidores e outros dispositivos, garantindo que as informações sejam trocadas de forma ordenada, eficiente e segura.

A seguir são apresentadas 3 afirmações, cada uma

descrevendo um protocolo de Internet.

I. É o protocolo que define como os pacotes de dados são encaminhados entre computadores através de redes diferentes.

II. É o protocolo que garante que os pacotes de dados sejam entregues corretamente e na ordem correta. Ele é responsável por estabelecer conexões confiáveis e garantir a integridade dos dados.

III. É o protocolo usado para transferir arquivos entre computadores em uma rede.

Analise as afirmações apresentadas e marque a

alternativa que relaciona corretamente as afirmações e

protocolos de Internet descritos.

As topologias de rede são arranjos físicos ou lógicos que definem a forma como os dispositivos em uma rede estão interconectados. Elas determinam o layout dos cabos, a configuração dos dispositivos e a maneira como os dados são transmitidos entre eles. A escolha de uma topologia de rede afeta diretamente a eficiência, a confiabilidade e a escalabilidade da comunicação dentro da rede.

A respeito da topologia de rede, analise os itens a

seguir:

I. Todos os dispositivos estão conectados a um ponto central, geralmente um switch ou um hub. O ponto central controla e gerencia o tráfego entre os dispositivos.

II. Os dispositivos são conectados em uma sequência circular. Cada dispositivo está conectado a outros dois, um de cada lado, e os dados circulam em uma única direção (ou, em alguns casos, em ambas).

III. Todos os dispositivos estão conectados a um único cabo central. As mensagens são transmitidas ao longo deste cabo e podem ser recebidas por qualquer dispositivo conectado a ele.

Assinale a alternativa CORRETA:

“A técnica de _____________ em processadores permite a execução simultânea de várias etapas de diferentes instruções, aumentando a eficiência e o desempenho ao dividir a execução de uma instrução em múltiplas fases, como busca, decodificação e execução, que são realizadas em paralelo.”

Assinale a alternativa que preenche corretamente a

lacuna e assinale a alternativa CORRETA:

Engenharia social é uma técnica utilizada por hackers para explorar a confiança e a ingenuidade humana para obter informações confidenciais ou acesso a sistemas. Ao invés de atacar diretamente uma rede ou sistema, os hackers aproveitam-se da ingenuidade ou desconhecimento das vítimas, utilizando métodos persuasivos para enganá-las.

São exemplos de ataques de engenharia social:

Assinale a alternativa CORRETA:

A arquitetura Zero Trust é uma abordagem de segurança de rede que desafia o modelo tradicional de segurança baseada em perímetro. Tal modelo pressupõe que tudo dentro da rede é confiável e tudo fora dela é potencialmente perigoso. Em vez disso, o Zero Trust opera com o princípio de "nunca confie, sempre verifique". Isso significa que nenhuma entidade, seja dentro ou fora da rede, é automaticamente confiável.

Sobre os princípios fundamentais da arquitetura Zero

Trust, analise os itens a seguir:

I. Microsegmentação: dividir a rede em segmentos menores, e controlar o acesso em cada um desses segmentos, mitigando movimentação lateral de atacantes que tenham penetrado a rede.

II. Maior Privilégio: Este princípio defende que usuários administradores devem ter níveis elevados de acesso para realizar quaisquer tarefas no sistema.

III. Verificação Contínua: Em vez de confiar implicitamente em usuários ou dispositivos após a autenticação inicial, o Zero Trust exige uma verificação contínua de identidades e dispositivos antes de conceder acesso a recursos.

Está(ão) CORRETO(S):

As licenças de software são acordos legais que determinam como um programa pode ser utilizado, modificado e distribuído. Existem vários tipos de licenças, cada uma com suas próprias restrições e permissões. Em licenças de software livre, por exemplo, o software é disponibilizado com seu código-fonte e pode ser usado, modificado, e distribuído livremente, desde que sejam seguidos os termos da licença.

Sobre licenças de software livre, analise os itens a

seguir:

I. A GNU General Public License (GPL) é uma licença

"copyleft", o que significa que qualquer software

derivado de um software licenciado sob a GPL

também deve ser licenciado sob a GPL.

II. A Apache License permite o uso, modificação e distribuição do software, mesmo para fins comerciais, sem a obrigação de redistribuir o códigofonte modificado sob a mesma licença.

III. A Massachusetts Institute of Technology (MIT) License permite o uso, modificação e redistribuição do software, incluindo versões fechadas (proprietárias), sem restrições.

Está(ão) CORRETO(S):

Sobre funções hash, analise os itens a seguir:

I. O SHA1 é uma função de hash que gera como resultado um resumo de 128 bytes.

II. O SHA2 é composto por uma família de algoritmos que incluem versões como SHA-224, SHA-256, SHA-384 e SHA-512.

III. SHA-3 é um subconjunto da família primitiva criptográfica Keccak.

Está(ão) CORRETO(S):

No contexto da administração de um Sistema de Gerenciador de Banco de Dados MySQL, analise o comando a seguir.

mysqldump -u root -p exemploDB > saida.sql

O efeito causado pela execução desse comando é:

Assinale a alternativa CORRETA:

Uma rede conectada a Internet possui a máscara de sub-rede 255.255.0.0.

Qual o número máximo de computadores que a rede suporta:

Assinale a alternativa CORRETA:

I. WIN+M: minimiza todas as janelas.

II. WIN+X: inicia o caixa de diálogo Executar, que permite executar um arquivo ou programa.

III. WIN+B: bloqueia o computador.

Está(ão) CORRETA(S):

Assinale a alternativa que PREENCHE CORRETAMENTE a lacuna da afirmação apresentada.