Questões de Concurso

Comentadas para técnico de informática

Foram encontradas 3.870 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

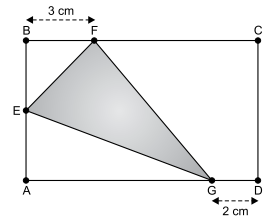

O triângulo BEF é isósceles e a área do retângulo é 60 cm2. Logo, a área do triângulo EFG é

Para obter os insumos _______que se abastecem as pesquisas acadêmicas e industriais, cientistas recorrem _____ fauna, trazendo _____ luz inovações que muitas vezes comprometem o meio ambiente com técnicas predatórias, já que consistem ________ métodos de grande escala.

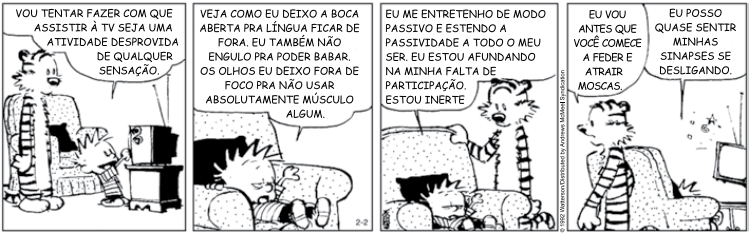

Leia a tira.

(Bill Waterson. O melhor de Calvin. https://cultura.estadao.com.br, 02.02.2022)

Um vocábulo empregado em sentido figurado foi:

Placa mãe: Com suporte ao socket FCLGA 1700

Processador: Intel Core i3 12100F

Memória RAM: 16 GB DDR4

Armazenamento: SSD 240 GB SATA

Fonte de Alimentação: 450W ATX

Gabinete ATX compatível com os demais componentes

Monitor 24 polegadas LCD IPS

Cabos, conectores e sistemas de arrefecimento (coolers) compatíveis

Sabe-se que todos os componentes adquiridos estão em perfeito estado de funcionamento, sem apresentar quaisquer problemas. Por isso, a respeito do funcionamento do computador, os seguintes cenários são apresentados:

I.O processador Intel Core i3 12100F não possui vídeo integrado, logo o computador não exibirá imagem sem uma placa de vídeo dedicada instalada.

II.O processador Intel Core i3 12100F não é compatível com memória RAM DDR4, somente memória RAM DDR3, impossibilitando assim seu uso.

III.O processador Intel Core i3 12100F não é compatível com o socket FCLGA 1700 tornando impossível sua instalação na placa mãe adquirida. IV.Não há nada de errado no cenário apresentado, o computador irá funcionar normalmente após a instalação de um sistema operacional.

É correto o que se afirma em:

(__)Ransomware é um tipo de malware de sequestro de dados, feito por meio de criptografia, que usa como refém arquivos pessoais da própria vítima e cobra resgate para restabelecer o acesso a esses arquivos.

(__)Ransomware implementa uma criptografia utilizando um algoritmo de chave simétrica, onde a chave é compartilhada por ambas as partes.

(__)Os dados criptografados por um Ransonware podem ser recuperados por um software antivírus, sem necessidade de acesso à chave criptográfica.

Assinale a alternativa com a sequência correta:

(__)Os usuários, recursos compartilhados e políticas de segurança são organizados de forma descentralizada.

(__)Para acessar os recursos compartilhados de outra estação, é necessário que o usuário esteja cadastrado na estação onde o recurso está disponível.

(__)Nesse tipo de rede, cada estação contém sua própria lista de usuários e regras, na qual só poderá ter acesso um recurso daquela estação os usuários que estão cadastrados nela.

Assinale a alternativa com a sequência correta:

I.A topologia de rede em estrela é caracterizada por um elemento central que gerencia o fluxo de dados da rede, estando diretamente conectado (ponto-a-ponto) a cada nó.

II.Uma das principais vantagens da topologia de rede em estrela é manter a rede operacional mesmo quando há falha do elemento central devido a redundância natural existente.

III.Na topologia em estrela, a falha de um dos nós não afeta o restante da rede.

É correto o que se afirma em:

Primeira coluna: Tipos de ataque

1.DDoS

2-.Phishing

3-.Backdoor

Segunda coluna: Características

(__)Podem ser classificados como portas de acesso alternativas a um sistema e cujo objetivo é permitir o acesso não autorizado ao sistema infectado.

(__)É uma técnica de engenharia social usada para enganar usuários usando fraude eletrônica com o objetivo de obter informações confidenciais, como nome de usuário, senha e detalhes de cartão de crédito.

(__)Consiste em um ataque cujo objetivo é sobrecarregar sistemas de terceiros com um número enorme de requisições simultâneas, tornando o serviço inacessível e/ou instável.

Assinale a alternativa que apresenta a correta associação entre as colunas: